Global Fileless Attack Security Market

حجم السوق بالمليار دولار أمريكي

CAGR :

%

USD

16.46 Billion

USD

41.93 Billion

2021

2029

USD

16.46 Billion

USD

41.93 Billion

2021

2029

| 2022 –2029 | |

| USD 16.46 Billion | |

| USD 41.93 Billion | |

|

|

|

|

السوق العالمية لأمن الهجمات الخالية من الملفات، حسب النوع (وحدات الماكرو، البرامج النصية، في الذاكرة، وغيرها)، تقنية الهجوم (تهديدات الذاكرة فقط، طرق الثبات الخالية من الملفات، الأدوات ذات الاستخدام المزدوج، هجمات الملفات غير القابلة للتنفيذ (PE))، تكنولوجيا الأمن (أمن نقطة النهاية، اكتشاف نقطة النهاية والاستجابة لها (EDR) ، أمن البريد الإلكتروني، أمن الشبكات، وغيرها)، التطبيق (PowerShell، Windows Management Instrumentation (WMI)، وغيرها)، المستخدم النهائي (الفضاء، الدفاع، الحكومة، الخدمات المصرفية، المؤسسات المالية، تكنولوجيا المعلومات (IT)، الاتصالات، الرعاية الصحية، التجزئة، التجارة الإلكترونية، التعليم، وغيرها) - اتجاهات الصناعة والتوقعات حتى عام 2029.

تحليل حجم سوق أمن الهجمات الخالية من الملفات

تزايد الهجمات الإلكترونية وتهديدات القراصنة، والتحول الرقمي، والامتثال، والخصوصية وحماية البيانات، وغيرها. علاوة على ذلك، يتزايد عدد الهجمات الأمنية التي تتضمن هجمات بدون ملفات، وهو اتجاه من المتوقع أن يزداد حدة في عام ٢٠٢٢.

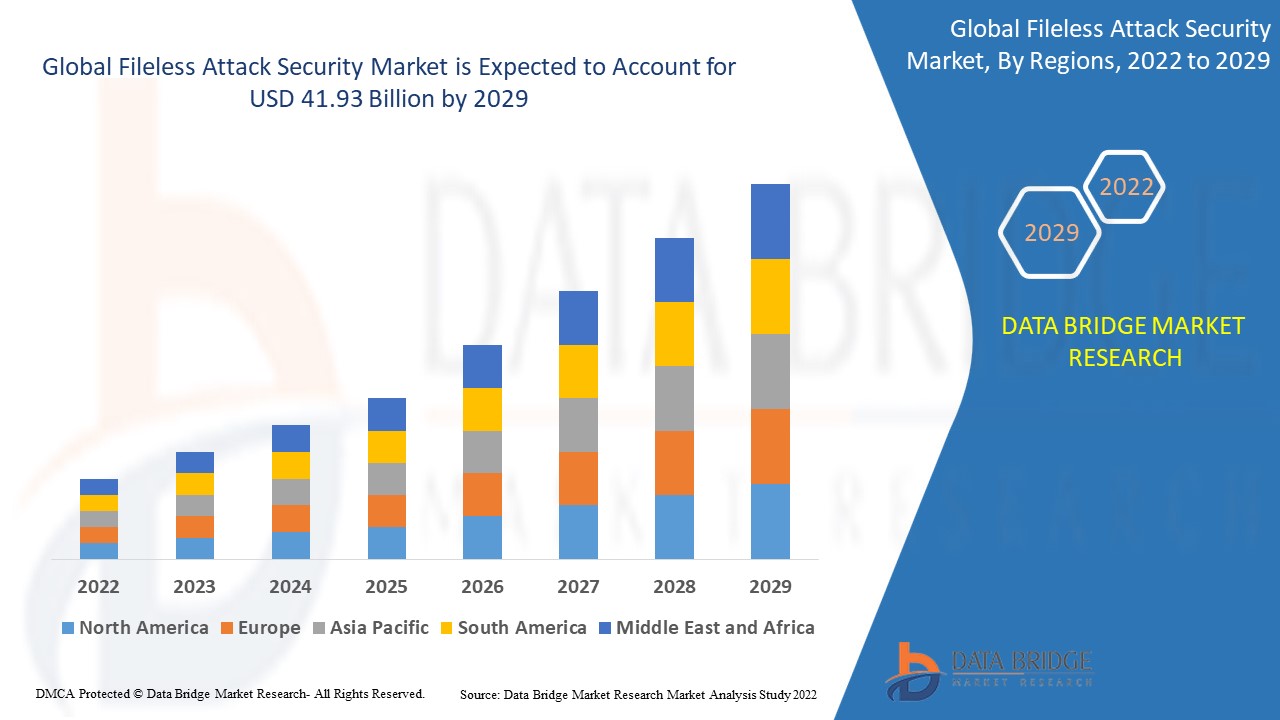

تشير تحليلات شركة داتا بريدج لأبحاث السوق إلى أن قيمة سوق أمن الهجمات بدون ملفات بلغت 16.46 مليار دولار أمريكي في عام 2021، ومن المتوقع أن تصل إلى 41.93 مليار دولار أمريكي بحلول عام 2029، بمعدل نمو سنوي مركب قدره 12.40% خلال فترة التوقعات. بالإضافة إلى رؤى السوق، مثل القيمة السوقية، ومعدل النمو، وقطاعات السوق، والتغطية الجغرافية، والجهات الفاعلة في السوق، وسيناريو السوق، يتضمن تقرير السوق الذي أعده فريق داتا بريدج لأبحاث السوق تحليلًا متعمقًا من الخبراء، وتحليلًا للواردات والصادرات، وتحليلًا للتسعير، وتحليلًا لاستهلاك الإنتاج، وتحليلًا لبيانات المدقة.

نطاق وتجزئة سوق أمن الهجمات الخالية من الملفات

|

مقياس التقرير |

تفاصيل |

|

فترة التنبؤ |

من 2022 إلى 2029 |

|

سنة الأساس |

2021 |

|

السنوات التاريخية |

2020 (قابلة للتخصيص من 2014 إلى 2019) |

|

الوحدات الكمية |

الإيرادات بالمليارات من الدولارات الأمريكية، والحجم بالوحدات، والتسعير بالدولار الأمريكي |

|

القطاعات المغطاة |

النوع (وحدات الماكرو، البرامج النصية، في الذاكرة، أخرى)، أسلوب الهجوم (تهديدات الذاكرة فقط، أساليب الثبات بدون ملفات، أدوات الاستخدام المزدوج، هجمات الملفات غير القابلة للتنفيذ (PE))، تقنية الأمان (أمان نقطة النهاية، اكتشاف نقطة النهاية والاستجابة لها (EDR)، أمان البريد الإلكتروني، أمان الشبكة، أخرى)، التطبيق (PowerShell، Windows Management Instrumentation (WMI)، أخرى)، المستخدم النهائي (الفضاء، الدفاع، الحكومة، الخدمات المصرفية، المؤسسات المالية، تكنولوجيا المعلومات (IT)، الاتصالات، الرعاية الصحية، البيع بالتجزئة، التجارة الإلكترونية، التعليم، أخرى) |

|

الدول المغطاة |

الولايات المتحدة وكندا والمكسيك في أمريكا الشمالية، ألمانيا، فرنسا، المملكة المتحدة، هولندا، سويسرا، بلجيكا، روسيا، إيطاليا، إسبانيا، تركيا، بقية دول أوروبا في أوروبا، الصين، اليابان، الهند، كوريا الجنوبية، سنغافورة، ماليزيا، أستراليا، تايلاند، إندونيسيا، الفلبين، بقية دول آسيا والمحيط الهادئ (APAC) في منطقة آسيا والمحيط الهادئ (APAC)، المملكة العربية السعودية، الإمارات العربية المتحدة، جنوب أفريقيا، مصر، إسرائيل، بقية دول الشرق الأوسط وأفريقيا (MEA) كجزء من الشرق الأوسط وأفريقيا (MEA)، البرازيل والأرجنتين وبقية دول أمريكا الجنوبية كجزء من أمريكا الجنوبية |

|

الجهات الفاعلة في السوق المغطاة |

Digi-key Electronics (الولايات المتحدة)، Brewer Science, Inc. (الولايات المتحدة)، DuPont (الولايات المتحدة)، Murata Manufacturing Co., Ltd (اليابان)، MTS Systems Corporation (الولايات المتحدة)، Interlink Electronics, Inc. (الولايات المتحدة)، Emerson Electric Co (الولايات المتحدة)، Thin Film Electronics ASA (النرويج)، ISORG (فرنسا)، Peratech Holdco Ltd (المملكة المتحدة)، Honeywell International Inc (الولايات المتحدة)، TE communication (سويسرا)، SpotSee (الولايات المتحدة)، KWJ Engineering Inc. (الولايات المتحدة)، Fujifilm Holding Corporation (اليابان)، Interlink Electronics, Inc. (الولايات المتحدة)، Tekscan, Inc. (الولايات المتحدة) |

|

فرص السوق |

|

تعريف السوق

بخلاف البرمجيات الخبيثة التقليدية، لا تتطلب هجمات البرمجيات الخبيثة الخالية من الملفات من المبرمجين إدخال برامج على الجهاز المستهدف. في الواقع، يستولي المبرمجون على الأجهزة المضمنة في نظام ويندوز ويستخدمونها لتنفيذ الهجمات. تهاجم البرمجيات الخبيثة الخالية من الملفات أجهزة ويندوز، وتحديدًا PowerShell وWindows Management Instrumentation (WMI)، وتستخدمها لأغراض خبيثة مثل تبادل البيانات مع أجهزة أخرى.

ديناميكيات سوق أمن الهجمات العالمية بدون ملفات

السائقين

- تزايد انتشار الهجمات الإلكترونية

في الآونة الأخيرة، ازداد استخدام الهجمات الموجهة لاختراق البنية التحتية لشبكات الجهات المستهدفة مع الحفاظ على سرية هويتها. غالبًا ما يستهدف المهاجمون نقاط النهاية والشبكات والأجهزة المحلية والتطبيقات السحابية والبيانات وغيرها من البنى التحتية لتكنولوجيا المعلومات. الهدف الرئيسي من هذه الهجمات الموجهة هو الوصول إلى الشركات أو المؤسسات المستهدفة وسرقة البيانات الحساسة. هذه الهجمات الموجهة على أهم أنشطة المؤسسة لها آثار سلبية على الأعمال والملكية الفكرية والمالية، بالإضافة إلى فقدان معلومات المستهلكين الحساسة.

- المتطلبات المتزايدة لنشر السحابة

من خلال نشرها محليًا، قد تكتسب المؤسسات سيطرة أكبر على جميع حلول أمن البيانات الضخمة، بما في ذلك جدران الحماية من الجيل التالي وأنظمة منع التطفل. تستفيد المؤسسات من السرعة وقابلية التوسع وأمن تكنولوجيا المعلومات المعزز الذي توفره نماذج النشر السحابي لحلول أمن البيانات الضخمة. يزداد الطلب على حلول أمن البيانات الضخمة القائمة على السحابة بين الشركات الصغيرة والمتوسطة والشركات الكبيرة نظرًا لتزايد التطبيقات المُقدمة عبرها. علاوة على ذلك، سيؤدي تحسين إجراءات الأمن وزيادة الوعي بالأمن السيبراني إلى تسريع نمو السوق بشكل عام خلال فترة التوقعات. ومن المتوقع أيضًا أن يُسهم الحجم المتزايد لبيانات الأعمال المُولّدة من مصادر متعددة في دفع معدل نمو سوق أمن الهجمات بدون ملفات.

فرصة

سيوفر الاعتماد المتزايد على تطبيقات الذكاء الاصطناعي ولغة الآلة فرص نمو متنوعة للسوق. فبينما تسعى هذه التطبيقات إلى تأمين المعلومات باستخدام الخوارزميات، يمكن للذكاء الاصطناعي ولغة الآلة معرفة كيفية تصنيف بعض المخاطر. ويمكن لهذه التقنيات فحص السلوك الغريب للنظام بسرعة وتحديد ما إذا كانت هذه الشذوذات تُصنّف كمخاطر محتملة من خلال استخدام هذه الأساليب.

القيود

إن نقص الموظفين المهرة والمدربين ومخاوف الخصوصية تعمل كقيود سوقية لأمن الهجمات الخالية من الملفات خلال الفترة المتوقعة.

يقدم تقرير سوق أمن الهجمات الإلكترونية بدون ملفات تفاصيل حول أحدث التطورات، ولوائح التجارة، وتحليل الاستيراد والتصدير، وتحليل الإنتاج، وتحسين سلسلة القيمة، وحصة السوق، وتأثير الجهات الفاعلة في السوق المحلية والمحلية، ويحلل الفرص من حيث مصادر الإيرادات الناشئة، والتغيرات في لوائح السوق، وتحليل النمو الاستراتيجي للسوق، وحجم السوق، ونمو فئات السوق، ومجالات التطبيق والهيمنة، وموافقات المنتجات، وإطلاق المنتجات، والتوسعات الجغرافية، والابتكارات التكنولوجية في السوق. لمزيد من المعلومات حول سوق أمن الهجمات الإلكترونية بدون ملفات، تواصل مع شركة داتا بريدج لأبحاث السوق للحصول على موجز محلل، وسيساعدك فريقنا في اتخاذ قرار مدروس لتحقيق نمو السوق.

تأثير كوفيد-19 على سوق أمن الهجمات بدون ملفات

كان لتفشي كوفيد-19 تأثير كبير على سوق أمن الهجمات الإلكترونية بدون ملفات. خلال جائحة كوفيد-19، فرضت العديد من الحكومات والهيئات التنظيمية على المؤسسات العامة والخاصة اعتماد أساليب جديدة للعمل عن بُعد والحفاظ على التباعد الاجتماعي. ومنذ ذلك الحين، اعتمدت خطط استمرارية الأعمال الجديدة للعديد من الشركات على أساليب العمل الرقمية. ونظرًا للانتشار الواسع لأجهزة إحضار الأجهزة الشخصية (BYOD)، واتجاه العمل من المنزل (WFH)، وانتشار الإنترنت في جميع أنحاء العالم، يتزايد ميل الناس إلى اعتماد التقنيات الرقمية مثل حلول الحوسبة السحابية، مما يزيد الطلب على تدابير أمن الهجمات الإلكترونية بدون ملفات. ويزداد الطلب على أمن نقاط النهاية والشبكات للحفاظ على ممارسات وسياسات أمنية قوية في مواجهة جائحة كوفيد-19.

التطورات الأخيرة

في عام ٢٠٢١ ، بهدف توحيد وتحسين الكشف عن التهديدات في إطار نظام Fileless Attack Security، أصدرت شركة McAfee نظام MVISION Extended Detection and Response (XDR)، الذي يتضمن قياس الشبكة عن بُعد والسحابة. سيوفر هذا النظام استجابة أسهل وأكثر آلية، ودورات تحقيق أسرع وأكثر استباقية، وتحديثًا مستمرًا لمراكز عمليات الأمن (SOC).

نطاق سوق أمن الهجمات الخالية من الملفات العالمي

يُقسّم سوق أمن الهجمات الإلكترونية بدون ملفات حسب النوع، وتقنية الهجوم، وتكنولوجيا الأمن، والتطبيق، والمستخدم النهائي. سيساعدك نمو هذه القطاعات على تحليل القطاعات ذات النمو المحدود في هذه الصناعات، وتزويد المستخدمين بنظرة عامة قيّمة على السوق ورؤى ثاقبة تُساعدهم على اتخاذ قرارات استراتيجية لتحديد تطبيقات السوق الرئيسية.

يكتب

- وحدات الماكرو

- النصوص

- في الذاكرة

- آحرون

المستخدم النهائي

- الفضاء الجوي

- الدفاع

- حكومة

- الخدمات المصرفية

- المؤسسات المالية

- تكنولوجيا المعلومات

- الاتصالات

- الرعاية الصحية

- بيع بالتجزئة

- التجارة الإلكترونية

- تعليم

- آحرون

تقنية الهجوم

- التهديدات المتعلقة بالذاكرة فقط

- طرق الاستمرارية بدون ملفات

- الأدوات ذات الاستخدام المزدوج

- هجمات الملفات التنفيذية غير المحمولة (PE)

تكنولوجيا الأمن

- أمان نقطة النهاية

- اكتشاف نقطة النهاية والاستجابة لها (EDR)

- أمان البريد الإلكتروني

- أمن الشبكات

- آحرون

طلب

- باورشيل

- أدوات إدارة Windows (WMI)

- آحرون

تحليل/رؤى إقليمية لسوق أمن الهجمات بدون ملفات

يتم تحليل سوق أمن الهجوم بدون ملفات وتوفير رؤى حول حجم السوق والاتجاهات حسب البلد والنوع وتقنية الهجوم وتكنولوجيا الأمان والتطبيق والمستخدم النهائي كما هو مذكور أعلاه.

الدول التي يغطيها تقرير سوق أمن الهجوم بدون ملفات هي الولايات المتحدة وكندا والمكسيك في أمريكا الشمالية وألمانيا وفرنسا والمملكة المتحدة وهولندا وسويسرا وبلجيكا وروسيا وإيطاليا وإسبانيا وتركيا وبقية أوروبا في أوروبا والصين واليابان والهند وكوريا الجنوبية وسنغافورة وماليزيا وأستراليا وتايلاند وإندونيسيا والفلبين وبقية دول آسيا والمحيط الهادئ (APAC) في منطقة آسيا والمحيط الهادئ (APAC) والمملكة العربية السعودية والإمارات العربية المتحدة وجنوب إفريقيا ومصر وإسرائيل وبقية دول الشرق الأوسط وأفريقيا (MEA) كجزء من الشرق الأوسط وأفريقيا (MEA) والبرازيل والأرجنتين وبقية دول أمريكا الجنوبية كجزء من أمريكا الجنوبية.

يقدم قسم البلدان في التقرير أيضًا العوامل المؤثرة على السوق الفردية والتغيرات في لوائح السوق التي تؤثر على اتجاهات السوق الحالية والمستقبلية. وتُستخدم بيانات مثل تحليل سلسلة القيمة النهائية والنهائية، والاتجاهات الفنية، وتحليل قوى بورتر الخمس، ودراسات الحالة، كمؤشرات للتنبؤ بسيناريو السوق لكل دولة على حدة. كما يُؤخذ في الاعتبار وجود العلامات التجارية العالمية وتوافرها والتحديات التي تواجهها بسبب المنافسة الكبيرة أو النادرة من العلامات التجارية المحلية والمحلية، وتأثير التعريفات الجمركية المحلية وطرق التجارة، عند تقديم تحليل تنبؤي لبيانات الدولة.

تحليل المشهد التنافسي وحصة سوق أمن الهجمات الخالية من الملفات

يقدم المشهد التنافسي لسوق أمن الهجمات بدون ملفات تفاصيل لكل منافس. تشمل هذه التفاصيل لمحة عامة عن الشركة، وبياناتها المالية، وإيراداتها المحققة، وإمكانياتها السوقية، والاستثمار في البحث والتطوير، ومبادرات السوق الجديدة، والحضور العالمي، ومواقع ومرافق الإنتاج، وقدراتها الإنتاجية، ونقاط قوة الشركة وضعفها، وإطلاق المنتجات، ونطاقها، وهيمنة التطبيقات. تتعلق نقاط البيانات المذكورة أعلاه فقط بتركيز الشركات على سوق أمن الهجمات بدون ملفات.

بعض اللاعبين الرئيسيين العاملين في سوق أمن الهجوم بدون ملفات هم:

- إلكترونيات ديجي كي (الولايات المتحدة)

- شركة بروير ساينس (الولايات المتحدة)

- دوبونت (الولايات المتحدة)

- شركة موراتا للتصنيع المحدودة (اليابان)

- شركة أنظمة MTS (الولايات المتحدة)

- شركة إنترلينك للإلكترونيات (الولايات المتحدة)

- شركة إيمرسون للكهرباء (الولايات المتحدة)

- إلكترونيات الأغشية الرقيقة ASA (النرويج)

- ISORG (فرنسا)

- شركة بيراتيك هولدكو المحدودة (المملكة المتحدة)

- شركة هانيويل الدولية (الولايات المتحدة)

- اتصال TE (سويسرا)

- SpotSee (الولايات المتحدة)

- شركة كي دبليو جيه للهندسة (الولايات المتحدة)

- شركة فوجي فيلم القابضة (اليابان)

- شركة إنترلينك للإلكترونيات (الولايات المتحدة)

- شركة تيكسكان (الولايات المتحدة)

SKU-

احصل على إمكانية الوصول عبر الإنترنت إلى التقرير الخاص بأول سحابة استخبارات سوقية في العالم

- لوحة معلومات تحليل البيانات التفاعلية

- لوحة معلومات تحليل الشركة للفرص ذات إمكانات النمو العالية

- إمكانية وصول محلل الأبحاث للتخصيص والاستعلامات

- تحليل المنافسين باستخدام لوحة معلومات تفاعلية

- آخر الأخبار والتحديثات وتحليل الاتجاهات

- استغل قوة تحليل المعايير لتتبع المنافسين بشكل شامل

Table of Content

1 INTRODUCTION

1.1 OBJECTIVES OF THE STUDY

1.2 MARKET DEFINITION

1.3 OVERVIEW OF GLOBAL FILELESS ATTACK SECURITY MARKET

1.4 CURRENCY AND PRICING

1.5 LIMITATION

1.6 MARKETS COVERED

2 MARKET SEGMENTATION

2.1 KEY TAKEAWAYS

2.2 ARRIVING AT THE GLOBAL FILELESS ATTACK SECURITY MARKET

2.3 VENDOR POSITIONING GRID

2.4 TECHNOLOGY LIFE LINE CURVE

2.5 MARKET GUIDE

2.6 MULTIVARIATE MODELLING

2.7 TOP TO BOTTOM ANALYSIS

2.8 STANDARDS OF MEASUREMENT

2.9 VENDOR SHARE ANALYSIS

2.1 DATA POINTS FROM KEY PRIMARY INTERVIEWS

2.11 DATA POINTS FROM KEY SECONDARY DATABASES

2.12 GLOBAL FILELESS ATTACK SECURITY MARKET: RESEARCH SNAPSHOT

2.13 ASSUMPTIONS

3 MARKET OVERVIEW

3.1 DRIVERS

3.2 RESTRAINTS

3.3 OPPORTUNITIES

3.4 CHALLENGES

4 EXECUTIVE SUMMARY

5 PREMIUM INSIGHTS

5.1 VALUE CHAIN ANALYSIS

5.2 BRAND ANALYSIS

5.3 ECOSYSTEM MARKET MAP

5.4 TECHNOLOGICAL TRENDS

5.5 TOP WINNING STRATEGIES

5.6 PORTER’S FIVE FORCES ANALYSIS

6 GLOBAL FILELESS ATTACK SECURITY MARKET, BY TYPE

6.1 OVERVIEW

6.2 MACROS

6.3 IN MEMORY

6.4 SCRIPTS

6.5 OTHERS

7 GLOBAL FILELESS ATTACK SECURITY MARKET, BY SECURITY TECHNOLOGIES

7.1 OVERVIEW

7.2 ENDPOINT SECURITY

7.2.1 MULTILAYERED SECURITY ENGINES

7.2.2 SYSTEM HARDENING

7.2.3 DECEPTION

7.3 ENDPOINT DETECTION & RESPONSE (EDR)

7.4 EMAIL SECURITY

7.5 NETWORK SECURITY

7.6 OTHERS

8 GLOBAL FILELESS ATTACK SECURITY MARKET, BY ATTACK TECHNOLOGY

8.1 OVERVIEW

8.2 MEMORY-ONLY THREATS

8.3 DUAL-USE TOOLS

8.4 FILELESS PERSISTENCE METHODS

8.5 NON-PORTABLE EXECUTABLE (PE) FILE ATTACKS

8.6 OTHERS

9 GLOBAL FILELESS ATTACK SECURITY MARKET, BY APPLICATION

9.1 OVERVIEW

9.2 AEROSPACE & DEFENSE

9.2.1 BY TYPE

9.2.1.1. MACROS

9.2.1.2. IN MEMORY

9.2.1.3. SCRIPTS

9.2.1.4. OTHERS

9.3 BFSI

9.3.1 BY TYPE

9.3.1.1. MACROS

9.3.1.2. IN MEMORY

9.3.1.3. SCRIPTS

9.3.1.4. OTHERS

9.4 GOVERNMENT

9.4.1 BY TYPE

9.4.1.1. MACROS

9.4.1.2. IN MEMORY

9.4.1.3. SCRIPTS

9.4.1.4. OTHERS

9.5 IT & TELECOM

9.5.1 BY TYPE

9.5.1.1. MACROS

9.5.1.2. IN MEMORY

9.5.1.3. SCRIPTS

9.5.1.4. OTHERS

9.6 HEALTHCARE

9.6.1 BY TYPE

9.6.1.1. MACROS

9.6.1.2. IN MEMORY

9.6.1.3. SCRIPTS

9.6.1.4. OTHERS

9.7 RETAIL

9.7.1 BY TYPE

9.7.1.1. MACROS

9.7.1.2. IN MEMORY

9.7.1.3. SCRIPTS

9.7.1.4. OTHERS

9.8 E-COMMERCE

9.8.1 BY TYPE

9.8.1.1. MACROS

9.8.1.2. IN MEMORY

9.8.1.3. SCRIPTS

9.8.1.4. OTHERS

9.9 EDUCATION

9.9.1 BY TYPE

9.9.1.1. MACROS

9.9.1.2. IN MEMORY

9.9.1.3. SCRIPTS

9.9.1.4. OTHERS

9.1 OTHERS

9.10.1 BY TYPE

9.10.1.1. MACROS

9.10.1.2. IN MEMORY

9.10.1.3. SCRIPTS

9.10.1.4. OTHERS

10 GLOBAL FILELESS ATTACK SECURITY MARKET, BY REGION

Global FILELESS ATTACK SECURITY Market, (ALL SEGMENTATION PROVIDED ABOVE IS REPRESENTED IN THIS CHAPTER BY COUNTRY)

10.1 NORTH AMERICA

10.1.1 U.S.

10.1.2 CANADA

10.1.3 MEXICO

10.2 EUROPE

10.2.1 GERMANY

10.2.2 FRANCE

10.2.3 U.K.

10.2.4 ITALY

10.2.5 SPAIN

10.2.6 RUSSIA

10.2.7 TURKEY

10.2.8 BELGIUM

10.2.9 NETHERLANDS

10.2.10 SWITZERLAND

10.2.11 DENMARK

10.2.12 SWEDEN

10.2.13 POLAND

10.2.14 NORWAY

10.2.15 FINLAND

10.2.16 REST OF EUROPE

10.3 ASIA PACIFIC

10.3.1 JAPAN

10.3.2 CHINA

10.3.3 SOUTH KOREA

10.3.4 INDIA

10.3.5 AUSTRALIA

10.3.6 SINGAPORE

10.3.7 THAILAND

10.3.8 MALAYSIA

10.3.9 INDONESIA

10.3.10 PHILIPPINES

10.3.11 NEW ZEALAND

10.3.12 TAIWAN

10.3.13 VIETNAM

10.3.14 REST OF ASIA PACIFIC

10.4 SOUTH AMERICA

10.4.1 BRAZIL

10.4.2 ARGENTINA

10.4.3 REST OF SOUTH AMERICA

10.5 MIDDLE EAST AND AFRICA

10.5.1 SOUTH AFRICA

10.5.2 EGYPT

10.5.3 BAHRAIN

10.5.4 QATAR

10.5.5 KUWAIT

10.5.6 OMAN

10.5.7 SAUDI ARABIA

10.5.8 U.A.E

10.5.9 ISRAEL

10.5.10 REST OF MIDDLE EAST AND AFRICA

10.6 KEY PRIMARY INSIGHTS: BY MAJOR COUNTRIES

11 GLOBAL FILELESS ATTACK SECURITY MARKET, COMPANY LANDSCAPE

11.1 COMPANY SHARE ANALYSIS: NORTH AMERICA

11.2 COMPANY SHARE ANALYSIS: EUROPE

11.3 COMPANY SHARE ANALYSIS: ASIA-PACIFIC

11.4 MERGERS & ACQUISITIONS

11.5 NEW PRODUCT DEVELOPMENT & APPROVALS

11.6 EXPANSIONS

11.7 REGULATORY CHANGES

11.8 PARTNERSHIP AND OTHER STRATEGIC DEVELOPMENTS

12 GLOBAL FILELESS ATTACK SECURITY MARKET, SWOT ANALYSIS

13 GLOBAL FILELESS ATTACK SECURITY MARKET, COMPANY PROFILE

13.1 AMAZON WEB SERVICES

13.1.1 COMPANY SNAPSHOT

13.1.2 REVENUE ANALYSIS

13.1.3 GEOGRAPHIC PRESENCE

13.1.4 PRODUCT PORTFOLIO

13.1.5 RECENT DEVELOPMENTS

13.2 TATA CONSULTANCY SERVICES

13.2.1 COMPANY SNAPSHOT

13.2.2 REVENUE ANALYSIS

13.2.3 GEOGRAPHIC PRESENCE

13.2.4 PRODUCT PORTFOLIO

13.2.5 RECENT DEVELOPMENTS

13.3 MICROSOFT

13.3.1 COMPANY SNAPSHOT

13.3.2 REVENUE ANALYSIS

13.3.3 GEOGRAPHIC PRESENCE

13.3.4 PRODUCT PORTFOLIO

13.3.5 RECENT DEVELOPMENTS

13.4 MICRO FOCUS

13.4.1 COMPANY SNAPSHOT

13.4.2 REVENUE ANALYSIS

13.4.3 GEOGRAPHIC PRESENCE

13.4.4 PRODUCT PORTFOLIO

13.4.5 RECENT DEVELOPMENTS

13.5 F-SECURE

13.5.1 COMPANY SNAPSHOT

13.5.2 REVENUE ANALYSIS

13.5.3 GEOGRAPHIC PRESENCE

13.5.4 PRODUCT PORTFOLIO

13.5.5 RECENT DEVELOPMENTS

13.6 MCAFEE

13.6.1 COMPANY SNAPSHOT

13.6.2 REVENUE ANALYSIS

13.6.3 GEOGRAPHIC PRESENCE

13.6.4 PRODUCT PORTFOLIO

13.6.5 RECENT DEVELOPMENTS

13.7 FORTINET, INC

13.7.1 COMPANY SNAPSHOT

13.7.2 REVENUE ANALYSIS

13.7.3 GEOGRAPHIC PRESENCE

13.7.4 PRODUCT PORTFOLIO

13.7.5 RECENT DEVELOPMENTS

13.8 FORCEPOINT

13.8.1 COMPANY SNAPSHOT

13.8.2 REVENUE ANALYSIS

13.8.3 GEOGRAPHIC PRESENCE

13.8.4 PRODUCT PORTFOLIO

13.8.5 RECENT DEVELOPMENTS

13.9 RAPID7

13.9.1 COMPANY SNAPSHOT

13.9.2 REVENUE ANALYSIS

13.9.3 GEOGRAPHIC PRESENCE

13.9.4 PRODUCT PORTFOLIO

13.9.5 RECENT DEVELOPMENTS

13.1 FIREYE, INC

13.10.1 COMPANY SNAPSHOT

13.10.2 REVENUE ANALYSIS

13.10.3 GEOGRAPHIC PRESENCE

13.10.4 PRODUCT PORTFOLIO

13.10.5 RECENT DEVELOPMENTS

13.11 CHECKPOINT SOFTWARE TECHNOLOGIES, LTD

13.11.1 COMPANY SNAPSHOT

13.11.2 REVENUE ANALYSIS

13.11.3 GEOGRAPHIC PRESENCE

13.11.4 PRODUCT PORTFOLIO

13.11.5 RECENT DEVELOPMENTS

13.12 IMPERVA

13.12.1 COMPANY SNAPSHOT

13.12.2 REVENUE ANALYSIS

13.12.3 GEOGRAPHIC PRESENCE

13.12.4 PRODUCT PORTFOLIO

13.12.5 RECENT DEVELOPMENTS

13.13 KASPERSKY LAB

13.13.1 COMPANY SNAPSHOT

13.13.2 REVENUE ANALYSIS

13.13.3 GEOGRAPHIC PRESENCE

13.13.4 PRODUCT PORTFOLIO

13.13.5 RECENT DEVELOPMENTS

13.14 BREWER SCIENCE, INC

13.14.1 COMPANY SNAPSHOT

13.14.2 REVENUE ANALYSIS

13.14.3 GEOGRAPHIC PRESENCE

13.14.4 PRODUCT PORTFOLIO

13.14.5 RECENT DEVELOPMENTS

13.15 INTERLINK ELECTRONICS, INC

13.15.1 COMPANY SNAPSHOT

13.15.2 REVENUE ANALYSIS

13.15.3 GEOGRAPHIC PRESENCE

13.15.4 PRODUCT PORTFOLIO

13.15.5 RECENT DEVELOPMENTS

13.16 MURATA MANUFACTURING CO, LTD

13.16.1 COMPANY SNAPSHOT

13.16.2 REVENUE ANALYSIS

13.16.3 GEOGRAPHIC PRESENCE

13.16.4 PRODUCT PORTFOLIO

13.16.5 RECENT DEVELOPMENTS

13.17 HONEYWELL

13.17.1 COMPANY SNAPSHOT

13.17.2 REVENUE ANALYSIS

13.17.3 GEOGRAPHIC PRESENCE

13.17.4 PRODUCT PORTFOLIO

13.17.5 RECENT DEVELOPMENTS

13.18 TE CONNECTIVITY

13.18.1 COMPANY SNAPSHOT

13.18.2 REVENUE ANALYSIS

13.18.3 GEOGRAPHIC PRESENCE

13.18.4 PRODUCT PORTFOLIO

13.18.5 RECENT DEVELOPMENTS

13.19 THIN FILM ELECTRONICS

13.19.1 COMPANY SNAPSHOT

13.19.2 REVENUE ANALYSIS

13.19.3 GEOGRAPHIC PRESENCE

13.19.4 PRODUCT PORTFOLIO

13.19.5 RECENT DEVELOPMENTS

13.2 MTS SYSTEMS CORPORATION

13.20.1 COMPANY SNAPSHOT

13.20.2 REVENUE ANALYSIS

13.20.3 GEOGRAPHIC PRESENCE

13.20.4 PRODUCT PORTFOLIO

13.20.5 RECENT DEVELOPMENTS

13.21 DIGI-KEY ELECTRONICS

13.21.1 COMPANY SNAPSHOT

13.21.2 REVENUE ANALYSIS

13.21.3 GEOGRAPHIC PRESENCE

13.21.4 PRODUCT PORTFOLIO

13.21.5 RECENT DEVELOPMENTS

13.22 DUPONT

13.22.1 COMPANY SNAPSHOT

13.22.2 REVENUE ANALYSIS

13.22.3 GEOGRAPHIC PRESENCE

13.22.4 PRODUCT PORTFOLIO

13.22.5 RECENT DEVELOPMENTS

13.23 ISORG

13.23.1 COMPANY SNAPSHOT

13.23.2 REVENUE ANALYSIS

13.23.3 GEOGRAPHIC PRESENCE

13.23.4 PRODUCT PORTFOLIO

13.23.5 RECENT DEVELOPMENTS

13.24 QUALYS, INC

13.24.1 COMPANY SNAPSHOT

13.24.2 REVENUE ANALYSIS

13.24.3 GEOGRAPHIC PRESENCE

13.24.4 PRODUCT PORTFOLIO

13.24.5 RECENT DEVELOPMENTS

NOTE: THE COMPANIES PROFILED IS NOT EXHAUSTIVE LIST AND IS AS PER OUR PREVIOUS CLIENT REQUIREMENT. WE PROFILE MORE THAN 100 COMPANIES IN OUR STUDY AND HENCE THE LIST OF COMPANIES CAN BE MODIFIED OR REPLACED ON REQUEST

14 RELATED REPORTS

15 QUESTIONNAIRE

16 ABOUT DATA BRIDGE MARKET RESEARCH

منهجية البحث

يتم جمع البيانات وتحليل سنة الأساس باستخدام وحدات جمع البيانات ذات أحجام العينات الكبيرة. تتضمن المرحلة الحصول على معلومات السوق أو البيانات ذات الصلة من خلال مصادر واستراتيجيات مختلفة. تتضمن فحص وتخطيط جميع البيانات المكتسبة من الماضي مسبقًا. كما تتضمن فحص التناقضات في المعلومات التي شوهدت عبر مصادر المعلومات المختلفة. يتم تحليل بيانات السوق وتقديرها باستخدام نماذج إحصائية ومتماسكة للسوق. كما أن تحليل حصة السوق وتحليل الاتجاهات الرئيسية هي عوامل النجاح الرئيسية في تقرير السوق. لمعرفة المزيد، يرجى طلب مكالمة محلل أو إرسال استفسارك.

منهجية البحث الرئيسية التي يستخدمها فريق بحث DBMR هي التثليث البيانات والتي تتضمن استخراج البيانات وتحليل تأثير متغيرات البيانات على السوق والتحقق الأولي (من قبل خبراء الصناعة). تتضمن نماذج البيانات شبكة تحديد موقف البائعين، وتحليل خط زمني للسوق، ونظرة عامة على السوق ودليل، وشبكة تحديد موقف الشركة، وتحليل براءات الاختراع، وتحليل التسعير، وتحليل حصة الشركة في السوق، ومعايير القياس، وتحليل حصة البائعين على المستوى العالمي مقابل الإقليمي. لمعرفة المزيد عن منهجية البحث، أرسل استفسارًا للتحدث إلى خبراء الصناعة لدينا.

التخصيص متاح

تعد Data Bridge Market Research رائدة في مجال البحوث التكوينية المتقدمة. ونحن نفخر بخدمة عملائنا الحاليين والجدد بالبيانات والتحليلات التي تتطابق مع هدفهم. ويمكن تخصيص التقرير ليشمل تحليل اتجاه الأسعار للعلامات التجارية المستهدفة وفهم السوق في بلدان إضافية (اطلب قائمة البلدان)، وبيانات نتائج التجارب السريرية، ومراجعة الأدبيات، وتحليل السوق المجدد وقاعدة المنتج. ويمكن تحليل تحليل السوق للمنافسين المستهدفين من التحليل القائم على التكنولوجيا إلى استراتيجيات محفظة السوق. ويمكننا إضافة عدد كبير من المنافسين الذين تحتاج إلى بيانات عنهم بالتنسيق وأسلوب البيانات الذي تبحث عنه. ويمكن لفريق المحللين لدينا أيضًا تزويدك بالبيانات في ملفات Excel الخام أو جداول البيانات المحورية (كتاب الحقائق) أو مساعدتك في إنشاء عروض تقديمية من مجموعات البيانات المتوفرة في التقرير.