Global Malware Analysis Market

حجم السوق بالمليار دولار أمريكي

CAGR :

%

USD

5.54 Billion

USD

43.20 Billion

2021

2029

USD

5.54 Billion

USD

43.20 Billion

2021

2029

| 2022 –2029 | |

| USD 5.54 Billion | |

| USD 43.20 Billion | |

|

|

|

|

السوق العالمية لتحليل البرمجيات الخبيثة، حسب المكونات (الحلول، الخدمات)، نموذج النشر (محليًا، سحابيًا)، حجم المؤسسة (الشركات الكبيرة، الشركات الصغيرة والمتوسطة)، القطاع الصناعي (الفضاء والدفاع، الخدمات المصرفية والمالية والتأمين ، القطاع العام، التجزئة، الرعاية الصحية، تكنولوجيا المعلومات والاتصالات، الطاقة والمرافق، التصنيع، وغيرها) - اتجاهات الصناعة والتوقعات حتى عام 2029. السوق العالمية لتحليل البرمجيات الخبيثة، حسب المكونات (الحلول، الخدمات)، نموذج النشر (محليًا، سحابيًا)، حجم المؤسسة (الشركات الكبيرة، الشركات الصغيرة والمتوسطة)، القطاع الصناعي (الفضاء والدفاع، الخدمات المصرفية والمالية والتأمين، القطاع العام، التجزئة، الرعاية الصحية، تكنولوجيا المعلومات والاتصالات، الطاقة والمرافق، التصنيع، وغيرها) - اتجاهات الصناعة والتوقعات حتى عام 2029. السوق العالمية لتحليل البرمجيات الخبيثة، حسب المكونات (الحلول، الخدمات)، نموذج النشر (محليًا، سحابيًا)، حجم المؤسسة (الشركات الكبيرة، الشركات الصغيرة والمتوسطة)، القطاع الصناعي. القطاعات العمودية (الطيران والدفاع، الخدمات المصرفية والمالية والتأمين، القطاع العام، التجزئة، الرعاية الصحية، تكنولوجيا المعلومات والاتصالات، الطاقة والمرافق، التصنيع، وغيرها) - اتجاهات الصناعة وتوقعاتها حتى عام 2029.

تحليل سوق تحليل البرامج الضارة وحجمه

يُطلق على مجموعة واسعة من البرامج التخريبية التي ينتجها المخترقون اسم البرمجيات الخبيثة. عند إجراء فحص ثابت وديناميكي، يستخدم تحليل البرمجيات الخبيثة مجموعة متنوعة من الأدوات والأساليب والإجراءات لاستخراج المعلومات من البرمجيات الخبيثة. إنها طريقة للحصول على أكبر قدر ممكن من البيانات من البرمجيات الخبيثة لتحديد التوجيه الرئيسي للفيروس.

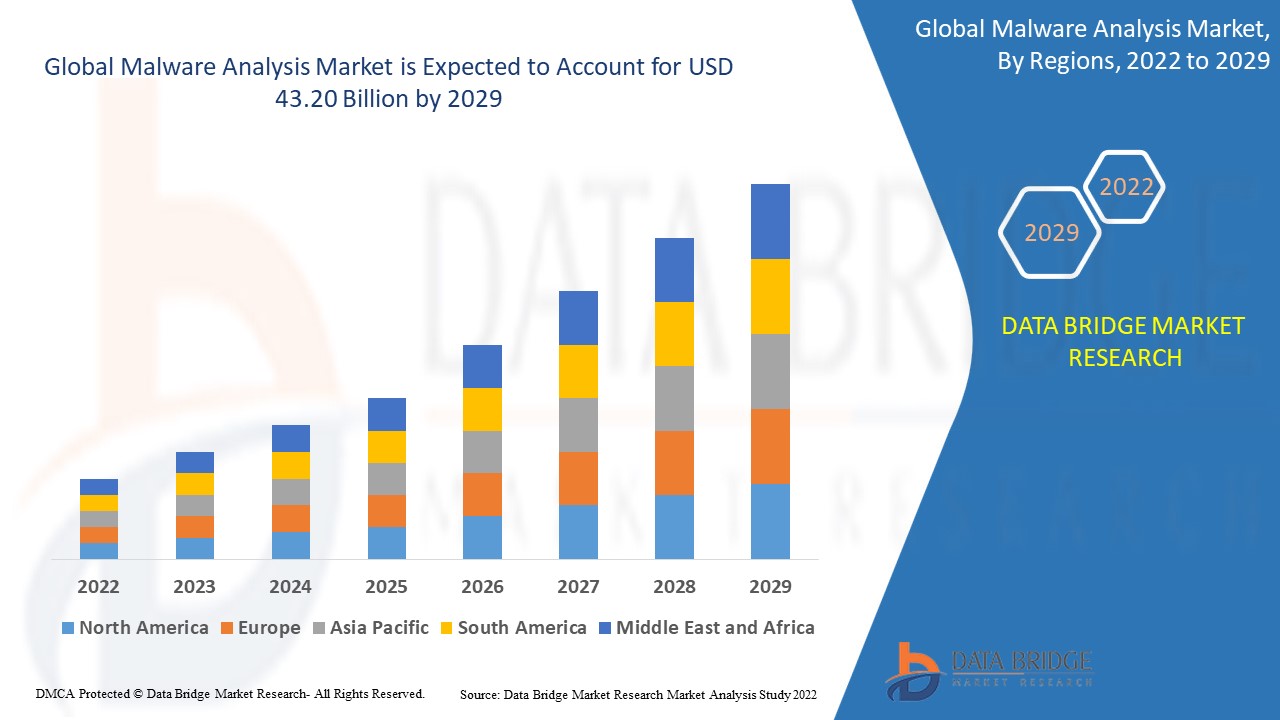

قُدّرت قيمة سوق تحليل البرمجيات الخبيثة العالمي بـ 5.54 مليار دولار أمريكي في عام 2021، ومن المتوقع أن تصل إلى 43.20 مليار دولار أمريكي بحلول عام 2029، مسجلةً معدل نمو سنوي مركب قدره 29.27% خلال الفترة المتوقعة 2022-2029. بالإضافة إلى رؤى السوق، مثل القيمة السوقية، ومعدل النمو، وقطاعات السوق، والتغطية الجغرافية، والجهات الفاعلة في السوق، وسيناريو السوق، يتضمن تقرير السوق، الذي أعده فريق أبحاث السوق في داتا بريدج، تحليلًا متعمقًا من الخبراء، وتحليلًا للواردات والصادرات، وتحليلًا للتسعير، وتحليلًا لاستهلاك الإنتاج، وتحليلًا لنتائج التحليل.

نطاق سوق تحليل البرامج الضارة وتقسيمه

|

مقياس التقرير |

تفاصيل |

|

فترة التنبؤ |

من 2022 إلى 2029 |

|

سنة الأساس |

2021 |

|

السنوات التاريخية |

2020 (قابلة للتخصيص من 2014 إلى 2019) |

|

الوحدات الكمية |

الإيرادات بالمليارات من الدولارات الأمريكية، والحجم بالوحدات، والتسعير بالدولار الأمريكي |

|

القطاعات المغطاة |

المكون (الحلول والخدمات)، نموذج النشر (محليًا، سحابيًا)، حجم المؤسسة (الشركات الكبيرة، الشركات الصغيرة والمتوسطة)، القطاع الصناعي (الفضاء والدفاع، الخدمات المصرفية والمالية والتأمين، القطاع العام، التجزئة، الرعاية الصحية، تكنولوجيا المعلومات والاتصالات، الطاقة والمرافق، التصنيع، وغيرها) |

|

الدول المغطاة |

الولايات المتحدة وكندا والمكسيك في أمريكا الشمالية، البرازيل والأرجنتين وبقية أمريكا الجنوبية كجزء من أمريكا الجنوبية، ألمانيا، إيطاليا، المملكة المتحدة، فرنسا، إسبانيا، هولندا، بلجيكا، سويسرا، تركيا، روسيا، بقية أوروبا في أوروبا، اليابان، الصين، الهند، كوريا الجنوبية، أستراليا، سنغافورة، ماليزيا، تايلاند، إندونيسيا، الفلبين، بقية دول آسيا والمحيط الهادئ (APAC) في آسيا والمحيط الهادئ (APAC)، المملكة العربية السعودية، الإمارات العربية المتحدة، جنوب أفريقيا، مصر، إسرائيل، بقية دول الشرق الأوسط وأفريقيا (MEA) كجزء من الشرق الأوسط وأفريقيا (MEA) |

|

الجهات الفاعلة في السوق المغطاة |

FireEye (الولايات المتحدة)، Cisco Systems Inc. (الولايات المتحدة)، Palo Alto Networks (الولايات المتحدة)، Sophos Ltd. (الولايات المتحدة)، Broadcom (الولايات المتحدة)، AO Kaspersky Lab. (روسيا)، Fortinet, Inc. (الولايات المتحدة)، Check Point Software Technologies Ltd. (الولايات المتحدة)، Qualys, Inc. (الولايات المتحدة)، McAfee, LLC. (الولايات المتحدة)، Trend Micro Incorporated (اليابان)، AT&T Intellectual Property. (الولايات المتحدة)، Juniper Networks, Inc. (الولايات المتحدة)، CrowdStrike (الولايات المتحدة)، Ziff Davis, Inc. (الولايات المتحدة)، Lastline Inc. (الولايات المتحدة)، Intezer (إسرائيل)، Proofpoint, Inc. (الولايات المتحدة)، VMRay (ألمانيا) من بين العديد من الشركات الأخرى. |

|

فرص السوق |

|

تعريف السوق

يصف تحليل البرمجيات الخبيثة الإجراء المُستخدم لتقييم وظائف عينات البرمجيات الخبيثة وأهدافها والتأكد منها. تُقدم البيانات المُجمعة من تحليل البرمجيات الخبيثة اقتراحاتٍ لإنشاء طريقةٍ فعّالة للكشف عن البرامج الضارة. كما يُعدّ تحليل البرمجيات الخبيثة عنصرًا أساسيًا في تطوير برامج إزالة فعّالة تُزيل البرمجيات الخبيثة من الأجهزة المُخترقة بشكل نهائي.

ديناميكيات سوق تحليل البرامج الضارة

يتناول هذا القسم فهم محركات السوق، ومزاياه، وفرصه، ومعوقاته، وتحدياته. ويُناقش كل ذلك بالتفصيل على النحو التالي:

السائقين

- اعتماد التقنيات المتقدمة

يؤدي تزايد قبول الشركات لفكرة إحضار أجهزتها الخاصة (BYOD) إلى تزايد سريع في انتشار الأجهزة المحمولة. تُحفظ كميات هائلة من البيانات على هذه الأجهزة، وتُنقل منها، وتُرسل منها، بفضل تنوع التطبيقات والخدمات والوظائف المتاحة. معظم المعلومات المحفوظة على هذه الأجهزة خاصة، وتشمل كلمات المرور، وأرقام بطاقات الائتمان، وأسماء المستخدمين.

- ارتفاع عدد الهجمات

من المتوقع أن يُسهم تطبيق القيود الحكومية، وزيادة وتيرة هجمات البرمجيات الخبيثة، وتطور الهجمات على مختلف نقاط الاتصال، في نمو سوق تحليل البرمجيات الخبيثة خلال فترة التوقعات. من ناحية أخرى، سيُتيح الطلب المتزايد على حلول مكافحة الفيروسات لحماية تطبيقات الشركات، وانتشار البنية التحتية المُحسّنة، فرصًا مُتعددة لنمو سوق تحليل البرمجيات الخبيثة خلال الفترة المُتوقعة.

علاوةً على ذلك، تُعدّ عوامل مثل تزايد التحضر والتصنيع وتزايد الوعي بأهمية تحليل البرمجيات الخبيثة في المناطق النائية من العوامل المحفزة المهمة الأخرى للسوق. كما يُتوقع أن يُسهم الدعم الحكومي المتزايد للترويج للتكنولوجيا والحلول، بالإضافة إلى ارتفاع دخل الفرد، في دفع عجلة نمو السوق.

فرص

- النمو والتوسع

سيُتيح نمو وتوسع قطاع الطاقة والمرافق، لا سيما في الاقتصادات النامية، فرصًا واعدة لنمو السوق. كما يُتيح التوجه المتزايد نحو الرقمنة فرصًا واعدة للنمو في السوق. كما أن تزايد عدد المستخدمين النهائيين يوميًا، على نطاق واسع وصغير، والرقمنة الكاملة للعمليات، سيصبّان في صالح السوق.

القيود/التحديات

- التعقيدات في أمن البيانات

تتطلب الاتصالات اللاسلكية والأنظمة الأخرى الأمان، ومن المتوقع أن تزداد المخاوف الأمنية انتشارًا وأهميةً عبر مجموعة واسعة من الأجهزة. يُعد السعر، والقوة، والأداء، والثبات بعضًا من المخاوف العديدة التي تُطرح عند تطوير حلول أمنية. ولا يزال إيجاد بنية أمنية مشتركة أمرًا صعبًا على معظم الموردين نظرًا لتنوع متطلبات الأمن لدى مصنعي الأجهزة. وتزداد العملية تعقيدًا لأن موردي الحلول يحتاجون إلى محتوى من مهندسي الأمن ومصممي الأنظمة المدمجة .

- الافتقار إلى الخبرة الفنية

إن ندرة المعرفة المتخصصة والخبرة التقنية ونقص الوعي، لا سيما في الاقتصادات النامية، سيُعيق نمو السوق بسلاسة. كما أن ندرة البنية التحتية المتقدمة تكنولوجيًا في هذه الدول ستُعيق نمو السوق.

يقدم تقرير سوق تحليل البرمجيات الخبيثة هذا تفاصيل عن أحدث التطورات، واللوائح التجارية، وتحليل الاستيراد والتصدير، وتحليل الإنتاج، وتحسين سلسلة القيمة، وحصة السوق، وتأثير الجهات الفاعلة في السوق المحلية والمحلية، ويحلل الفرص من حيث مصادر الإيرادات الناشئة، والتغيرات في لوائح السوق، وتحليل النمو الاستراتيجي للسوق، وحجم السوق، ونمو فئات السوق، ومجالات التطبيق والهيمنة، وموافقات المنتجات، وإطلاق المنتجات، والتوسعات الجغرافية، والابتكارات التكنولوجية في السوق. لمزيد من المعلومات حول سوق تحليل البرمجيات الخبيثة، تواصل مع شركة داتا بريدج لأبحاث السوق للحصول على موجز محلل، وسيساعدك فريقنا في اتخاذ قرار مدروس لتحقيق نمو السوق.

تأثير كوفيد-19 على سوق تحليل البرامج الضارة

من المتوقع أن يُسرّع جائحة كوفيد-19 نمو قطاع تحليل البرمجيات الخبيثة. خلال فترة الإغلاق، ازدادت وتيرة الهجمات الإلكترونية في جميع القطاعات. ونتيجةً لذلك، شهد قطاع تكنولوجيا المعلومات طفرةً في اعتماد تحليلات البرمجيات الخبيثة. بالإضافة إلى ذلك، تُساعد تحليلات البرمجيات الخبيثة في فهم آلية عمل هذه البرمجيات، وتُقدّم حلولاً سريعةً لها، مما أدى إلى زيادة الطلب على هذه التقنية في الشركات التي طبّقت سياسات العمل من المنزل خلال فترة الإغلاق العالمي.

التطورات الأخيرة

- من أجل توفير موقع آمن للشركاء والجهات الحكومية المعنية لمراجعة الكود المصدر لحلول الشركة، أعلنت كاسبرسكي عن إطلاق أول مركز شفافية لها في منطقة آسيا والمحيط الهادئ بالتعاون مع CyberSecurity Malaysia في عام 2019.

نطاق سوق تحليل البرامج الضارة

يُقسّم سوق تحليل البرمجيات الخبيثة بناءً على المكوّن، ونموذج النشر، وحجم المؤسسة، والقطاع. سيساعدك النموّ في هذه القطاعات على تحليل القطاعات ذات النموّ الضئيل في هذه الصناعات، وتزويد المستخدمين بنظرة عامة قيّمة على السوق ورؤى ثاقبة تُساعدهم على اتخاذ قرارات استراتيجية لتحديد تطبيقات السوق الأساسية.

عنصر

- حل

- التحليل الثابت

- التحليل الديناميكي

- خدمات

- التدريب والاستشارات والمشورة

- التكامل والتنفيذ

- إدارة معلومات الأمن والأحداث المُدارة

نموذج النشر

- في الموقع

- سحاب

حجم المنظمة

- الشركات الكبيرة

- الشركات الصغيرة والمتوسطة

الصناعة العمودية

- الفضاء والدفاع

- الخدمات المصرفية والمالية والتأمين

- القطاع العام

- بيع بالتجزئة

- الرعاية الصحية

- تكنولوجيا المعلومات والاتصالات

- الطاقة والمرافق

- تصنيع

- آحرون

تحليلات/رؤى إقليمية لسوق تحليل البرامج الضارة

يتم تحليل سوق تحليل البرامج الضارة وتوفير رؤى حجم السوق والاتجاهات حسب البلد والمكون ونموذج النشر وحجم المنظمة والقطاع الصناعي كما هو مذكور أعلاه.

الدول التي يغطيها تقرير سوق تحليل البرامج الضارة هي الولايات المتحدة وكندا والمكسيك في أمريكا الشمالية والبرازيل والأرجنتين وبقية أمريكا الجنوبية كجزء من أمريكا الجنوبية وألمانيا وإيطاليا والمملكة المتحدة وفرنسا وإسبانيا وهولندا وبلجيكا وسويسرا وتركيا وروسيا وبقية أوروبا في أوروبا واليابان والصين والهند وكوريا الجنوبية وأستراليا وسنغافورة وماليزيا وتايلاند وإندونيسيا والفلبين وبقية دول آسيا والمحيط الهادئ (APAC) في منطقة آسيا والمحيط الهادئ (APAC) والمملكة العربية السعودية والإمارات العربية المتحدة وجنوب إفريقيا ومصر وإسرائيل وبقية دول الشرق الأوسط وأفريقيا (MEA) كجزء من الشرق الأوسط وأفريقيا (MEA).

تزدهر أمريكا الشمالية في هيمنتها على سوق تحليل البرمجيات الخبيثة العالمي بفضل عوامل مثل تقادم البنية التحتية، وتزايد أنشطة البحث والتطوير. كما أن وجود شركات رائدة في هذه المنطقة، مثل McAfee, LLC (الولايات المتحدة)، وAT&T Intellectual Property (الولايات المتحدة)، وJuniper Networks, Inc. (الولايات المتحدة)، وCrowdStrike (الولايات المتحدة)، وZiff Davis, Inc. (الولايات المتحدة)، وLastline Inc. (الولايات المتحدة)، يعزز نمو السوق.

خلال فترة التوقعات، من المتوقع أن تشهد منطقة آسيا والمحيط الهادئ أعلى معدل نمو سنوي مركب. ويُعزى نمو المنطقة إلى تزايد اعتماد تطبيقات ومنصات الأجهزة المحمولة في دول منطقة آسيا والمحيط الهادئ. ولتشجيع النمو الاقتصادي، تعمل العديد من الدول، ولا سيما الصين والهند وغيرهما، على زيادة استثماراتها في البنية التحتية.

يقدم قسم الدولة في التقرير أيضًا العوامل المؤثرة على السوق المحلية، والتغيرات في اللوائح التنظيمية، والتي تؤثر على اتجاهات السوق الحالية والمستقبلية. وتُستخدم بيانات مثل تحليل سلسلة القيمة النهائية والنهائية، والاتجاهات الفنية، وتحليل قوى بورتر الخمس، ودراسات الحالة، كمؤشرات للتنبؤ بسيناريو السوق لكل دولة على حدة. كما يُراعى وجود العلامات التجارية العالمية وتوافرها، والتحديات التي تواجهها بسبب المنافسة الكبيرة أو النادرة من العلامات التجارية المحلية، وتأثير التعريفات الجمركية المحلية، وطرق التجارة، عند تقديم تحليل تنبؤي لبيانات الدولة.

تحليل المشهد التنافسي وتحليل حصة سوق البرمجيات الخبيثة

يقدم المشهد التنافسي لسوق تحليل البرمجيات الخبيثة تفاصيل لكل منافس. تشمل هذه التفاصيل لمحة عامة عن الشركة، وبياناتها المالية، وإيراداتها المحققة، وإمكانياتها السوقية، والاستثمار في البحث والتطوير، ومبادراتها التسويقية الجديدة، وحضورها العالمي، ومواقع ومرافق الإنتاج، وقدراتها الإنتاجية، ونقاط قوتها وضعفها، وإطلاق المنتجات، ونطاقها، وهيمنة التطبيقات. تتعلق نقاط البيانات المذكورة أعلاه فقط بتركيز الشركات على سوق تحليل البرمجيات الخبيثة.

بعض اللاعبين الرئيسيين العاملين في سوق تحليل البرامج الضارة هم

- فاير آي (الولايات المتحدة)

- شركة سيسكو سيستمز (الولايات المتحدة)

- شبكات بالو ألتو (الولايات المتحدة)

- شركة سوفوس المحدودة (الولايات المتحدة)

- برودكوم (الولايات المتحدة)

- AO Kaspersky Lab. (روسيا)

- شركة فورتينيت (الولايات المتحدة)

- شركة تشيك بوينت لتقنيات البرمجيات المحدودة (الولايات المتحدة)

- شركة Qualys, Inc. (الولايات المتحدة)

- شركة ماكافي المحدودة (الولايات المتحدة)

- شركة تريند مايكرو (اليابان)

- الملكية الفكرية لشركة AT&T. (الولايات المتحدة)

- شركة جونيبر نتوركس (الولايات المتحدة)

- كراود سترايك (الولايات المتحدة)

- شركة زيف ديفيس (الولايات المتحدة)

- شركة لاست لاين (الولايات المتحدة)

- إنتزر (إسرائيل)

- شركة بروف بوينت (الولايات المتحدة)

- VMRay (ألمانيا)

SKU-

احصل على إمكانية الوصول عبر الإنترنت إلى التقرير الخاص بأول سحابة استخبارات سوقية في العالم

- لوحة معلومات تحليل البيانات التفاعلية

- لوحة معلومات تحليل الشركة للفرص ذات إمكانات النمو العالية

- إمكانية وصول محلل الأبحاث للتخصيص والاستعلامات

- تحليل المنافسين باستخدام لوحة معلومات تفاعلية

- آخر الأخبار والتحديثات وتحليل الاتجاهات

- استغل قوة تحليل المعايير لتتبع المنافسين بشكل شامل

Table of Content

1 INTRODUCTION

1.1 OBJECTIVES OF THE STUDY

1.2 MARKET DEFINITION

1.3 OVERVIEW OF GLOBAL MALWARE ANALYSIS MARKET

1.4 CURRENCY AND PRICING

1.5 LIMITATION

1.6 MARKETS COVERED

2 MARKET SEGMENTATION

2.1 KEY TAKEAWAYS

2.2 ARRIVING AT THE GLOBAL MALWARE ANALYSIS MARKET

2.3 VENDOR POSITIONING GRID

2.4 TECHNOLOGY LIFE LINE CURVE

2.5 MARKET GUIDE

2.6 COMPANY POSITIONING GRID

2.7 COMAPANY MARKET SHARE ANALYSIS

2.8 MULTIVARIATE MODELLING

2.9 TOP TO BOTTOM ANALYSIS

2.1 STANDARDS OF MEASUREMENT

2.11 VENDOR SHARE ANALYSIS

2.12 DATA POINTS FROM KEY PRIMARY INTERVIEWS

2.13 DATA POINTS FROM KEY SECONDARY DATABASES

2.14 GLOBAL MALWARE ANALYSIS MARKET: RESEARCH SNAPSHOT

2.15 ASSUMPTIONS

3 MARKET OVERVIEW

3.1 DRIVERS

3.2 RESTRAINTS

3.3 OPPORTUNITIES

3.4 CHALLENGES

4 EXECUTIVE SUMMARY

5 PREMIUM INSIGHT

5.1 PORTERS FIVE FORCES

5.2 REGULATORY STANDARDS

5.3 TECHNOLOGICAL TRENDS

5.4 PATENT ANALYSIS

5.5 CASE STUDY

5.6 VALUE CHAIN ANALYSIS

5.7 COMPANY COMPARITIVE ANALYSIS

6 GLOBAL MALWARE ANALYSIS MARKET, BY TYPE

6.1 OVERVIEW

6.2 STATIC ANALYSIS

6.3 DYNAMIC ANALYSIS

6.4 HYBRID ANALYSIS

7 GLOBAL MALWARE ANALYSIS MARKET, BY COMPONENT

7.1 OVERVIEW

7.2 MALWARE DETECTION

7.3 THREAT ALERTS AND TRIAGE

7.4 INCIDENT RESPONSE

7.5 THREAT HUNTING

7.6 MALWARE RESEARCH

8 GLOBAL MALWARE ANALYSIS MARKET, BY STAGES

8.1 OVERVIEW

8.2 STATIC PROPERTIES ANALYSIS

8.3 INTERACTIVE BEHAVIOR ANALYSIS

8.4 FULLY AUTOMATED ANALYSIS

8.5 MANUAL CODE REVERSING

9 GLOBAL MALWARE ANALYSIS MARKET, BY OFFERING

9.1 OVERVIEW

9.2 SOFTWARE

9.2.1 BY TYPE

9.2.1.1. STATIC ANALYSIS

9.2.1.2. DYNAMIC ANALYSIS

9.2.1.3. HYBRID ANALYSIS

9.3 SERVICES

9.3.1 CONSULTING & TRAINING

9.3.2 IMPLEMENTATION & INTEGRATION

9.3.3 TECHNICAL SUPPORT & MAINTENANCE

10 GLOBAL MALWARE ANALYSIS MARKET, BY ENTERPRISE SIZE

10.1 OVERVIEW

10.2 SMALL & MEDIUM ENTERPRISE

10.3 LARGE ENTERPRISE

11 GLOBAL MALWARE ANALYSIS MARKET, BY DEPLOYMENT MODE

11.1 OVERVIEW

11.2 ON-PREMISES

11.3 CLOUD

12 GLOBAL MALWARE ANALYSIS MARKET, BY END USER

12.1 OVERVIEW

12.2 GOVERNMENT & PUBLIC SECTOR

12.2.1 SOFTWARE

12.2.1.1. BY TYPE

12.2.1.1.1. STATIC ANALYSIS

12.2.1.1.2. DYNAMIC ANALYSIS

12.2.1.1.3. HYBRID ANALYSIS

12.2.2 SERVICES

12.2.2.1. CONSULTING & TRAINING

12.2.2.2. IMPLEMENTATION & INTEGRATION

12.2.2.3. TECHNICAL SUPPORT & MAINTENANCE

12.3 HEALTHCARE

12.3.1 SOFTWARE

12.3.1.1. BY TYPE

12.3.1.1.1. STATIC ANALYSIS

12.3.1.1.2. DYNAMIC ANALYSIS

12.3.1.1.3. HYBRID ANALYSIS

12.3.2 SERVICES

12.3.2.1. CONSULTING & TRAINING

12.3.2.2. IMPLEMENTATION & INTEGRATION

12.3.2.3. TECHNICAL SUPPORT & MAINTENANCE

12.4 IT & TELECOMMUNICATION

12.4.1 SOFTWARE

12.4.1.1. BY TYPE

12.4.1.1.1. STATIC ANALYSIS

12.4.1.1.2. DYNAMIC ANALYSIS

12.4.1.1.3. HYBRID ANALYSIS

12.4.2 SERVICES

12.4.2.1. CONSULTING & TRAINING

12.4.2.2. IMPLEMENTATION & INTEGRATION

12.4.2.3. TECHNICAL SUPPORT & MAINTENANCE

12.5 BANKING, FINANCIAL SERVICES & INSURANCE (BFSI)

12.5.1 SOFTWARE

12.5.1.1. BY TYPE

12.5.1.1.1. STATIC ANALYSIS

12.5.1.1.2. DYNAMIC ANALYSIS

12.5.1.1.3. HYBRID ANALYSIS

12.5.2 SERVICES

12.5.2.1. CONSULTING & TRAINING

12.5.2.2. IMPLEMENTATION & INTEGRATION

12.5.2.3. TECHNICAL SUPPORT & MAINTENANCE

12.6 ENERGY & UTILITIES

12.6.1 SOFTWARE

12.6.1.1. BY TYPE

12.6.1.1.1. STATIC ANALYSIS

12.6.1.1.2. DYNAMIC ANALYSIS

12.6.1.1.3. HYBRID ANALYSIS

12.6.2 SERVICES

12.6.2.1. CONSULTING & TRAINING

12.6.2.2. IMPLEMENTATION & INTEGRATION

12.6.2.3. TECHNICAL SUPPORT & MAINTENANCE

12.7 MANUFACTURING

12.7.1 SOFTWARE

12.7.1.1. BY TYPE

12.7.1.1.1. STATIC ANALYSIS

12.7.1.1.2. DYNAMIC ANALYSIS

12.7.1.1.3. HYBRID ANALYSIS

12.7.2 SERVICES

12.7.2.1. CONSULTING & TRAINING

12.7.2.2. IMPLEMENTATION & INTEGRATION

12.7.2.3. TECHNICAL SUPPORT & MAINTENANCE

12.8 OTHERS

13 GLOBAL MALWARE ANALYSIS MARKET, BY GEOGRAPHY

GLOBAL MALWARE ANALYSIS MARKET, (ALL SEGMENTATION PROVIDED ABOVE IS REPRESENTED IN THIS CHAPTER BY COUNTRY)

13.1 NORTH AMERICA

13.1.1 U.S.

13.1.2 CANADA

13.1.3 MEXICO

13.2 EUROPE

13.2.1 GERMANY

13.2.2 FRANCE

13.2.3 U.K.

13.2.4 ITALY

13.2.5 SPAIN

13.2.6 RUSSIA

13.2.7 TURKEY

13.2.8 BELGIUM

13.2.9 NETHERLANDS

13.2.10 NORWAY

13.2.11 FINLAND

13.2.12 SWITZERLAND

13.2.13 DENMARK

13.2.14 SWEDEN

13.2.15 POLAND

13.2.16 REST OF EUROPE

13.3 ASIA PACIFIC

13.3.1 JAPAN

13.3.2 CHINA

13.3.3 SOUTH KOREA

13.3.4 INDIA

13.3.5 AUSTRALIA

13.3.6 NEW ZEALAND

13.3.7 SINGAPORE

13.3.8 THAILAND

13.3.9 MALAYSIA

13.3.10 INDONESIA

13.3.11 PHILIPPINES

13.3.12 TAIWAN

13.3.13 VIETNAM

13.3.14 REST OF ASIA PACIFIC

13.4 SOUTH AMERICA

13.4.1 BRAZIL

13.4.2 ARGENTINA

13.4.3 REST OF SOUTH AMERICA

13.5 MIDDLE EAST AND AFRICA

13.5.1 SOUTH AFRICA

13.5.2 EGYPT

13.5.3 SAUDI ARABIA

13.5.4 U.A.E

13.5.5 OMAN

13.5.6 BAHRAIN

13.5.7 ISRAEL

13.5.8 KUWAIT

13.5.9 QATAR

13.5.10 REST OF MIDDLE EAST AND AFRICA

13.6 KEY PRIMARY INSIGHTS: BY MAJOR COUNTRIES

14 GLOBAL MALWARE ANALYSIS MARKET,COMPANY LANDSCAPE

14.1 COMPANY SHARE ANALYSIS: GLOBAL

14.2 COMPANY SHARE ANALYSIS: NORTH AMERICA

14.3 COMPANY SHARE ANALYSIS: EUROPE

14.4 COMPANY SHARE ANALYSIS: ASIA PACIFIC

14.5 MERGERS & ACQUISITIONS

14.6 NEW PRODUCT DEVELOPMENT AND APPROVALS

14.7 EXPANSIONS

14.8 REGULATORY CHANGES

14.9 PARTNERSHIP AND OTHER STRATEGIC DEVELOPMENTS

15 GLOBAL MALWARE ANALYSIS MARKET, SWOT & DBMR ANALYSIS

16 GLOBAL MALWARE ANALYSIS MARKET, COMPANY PROFILE

16.1 CISCO SYSTEMS, INC.

16.1.1 COMPANY SNAPSHOT

16.1.2 REVENUE ANALYSIS

16.1.3 GEOGRAPHIC PRESENCE

16.1.4 PRODUCT PORTFOLIO

16.1.5 RECENT DEVELOPMENT

16.2 CROWDSTRIKE

16.2.1 COMPANY SNAPSHOT

16.2.2 REVENUE ANALYSIS

16.2.3 GEOGRAPHIC PRESENCE

16.2.4 PRODUCT PORTFOLIO

16.2.5 RECENT DEVELOPMENT

16.3 FIREEYE, INC.

16.3.1 COMPANY SNAPSHOT

16.3.2 REVENUE ANALYSIS

16.3.3 GEOGRAPHIC PRESENCE

16.3.4 PRODUCT PORTFOLIO

16.3.5 RECENT DEVELOPMENT

16.4 FORTINET, INC.

16.4.1 COMPANY SNAPSHOT

16.4.2 REVENUE ANALYSIS

16.4.3 GEOGRAPHIC PRESENCE

16.4.4 PRODUCT PORTFOLIO

16.4.5 RECENT DEVELOPMENT

16.5 KASPERSKY LAB.

16.5.1 COMPANY SNAPSHOT

16.5.2 REVENUE ANALYSIS

16.5.3 GEOGRAPHIC PRESENCE

16.5.4 PRODUCT PORTFOLIO

16.5.5 RECENT DEVELOPMENT

16.6 PALO ALTO NETWORKS

16.6.1 COMPANY SNAPSHOT

16.6.2 REVENUE ANALYSIS

16.6.3 GEOGRAPHIC PRESENCE

16.6.4 PRODUCT PORTFOLIO

16.6.5 RECENT DEVELOPMENT

16.7 QUALYS, INC

16.7.1 COMPANY SNAPSHOT

16.7.2 REVENUE ANALYSIS

16.7.3 GEOGRAPHIC PRESENCE

16.7.4 PRODUCT PORTFOLIO

16.7.5 RECENT DEVELOPMENT

16.8 SOPHOS LTD.

16.8.1 COMPANY SNAPSHOT

16.8.2 REVENUE ANALYSIS

16.8.3 GEOGRAPHIC PRESENCE

16.8.4 PRODUCT PORTFOLIO

16.8.5 RECENT DEVELOPMENT

16.9 SYMANTEC CORPORATION

16.9.1 COMPANY SNAPSHOT

16.9.2 REVENUE ANALYSIS

16.9.3 GEOGRAPHIC PRESENCE

16.9.4 PRODUCT PORTFOLIO

16.9.5 RECENT DEVELOPMENT

16.1 TREND MICRO INCORPORATED

16.10.1 COMPANY SNAPSHOT

16.10.2 REVENUE ANALYSIS

16.10.3 GEOGRAPHIC PRESENCE

16.10.4 PRODUCT PORTFOLIO

16.10.5 RECENT DEVELOPMENT

16.11 CHECK POINT SOFTWARE TECHNOLOGIES LTD.

16.11.1 COMPANY SNAPSHOT

16.11.2 REVENUE ANALYSIS

16.11.3 GEOGRAPHIC PRESENCE

16.11.4 PRODUCT PORTFOLIO

16.11.5 RECENT DEVELOPMENT

16.12 BROADCOM

16.12.1 COMPANY SNAPSHOT

16.12.2 REVENUE ANALYSIS

16.12.3 GEOGRAPHIC PRESENCE

16.12.4 PRODUCT PORTFOLIO

16.12.5 RECENT DEVELOPMENT

16.13 JUNIPER NETWORKS, INC.

16.13.1 COMPANY SNAPSHOT

16.13.2 REVENUE ANALYSIS

16.13.3 GEOGRAPHIC PRESENCE

16.13.4 PRODUCT PORTFOLIO

16.13.5 RECENT DEVELOPMENT

16.14 FORCEPOINT

16.14.1 COMPANY SNAPSHOT

16.14.2 REVENUE ANALYSIS

16.14.3 GEOGRAPHIC PRESENCE

16.14.4 PRODUCT PORTFOLIO

16.14.5 RECENT DEVELOPMENT

16.15 JOE SECURITY LLC

16.15.1 COMPANY SNAPSHOT

16.15.2 REVENUE ANALYSIS

16.15.3 GEOGRAPHIC PRESENCE

16.15.4 PRODUCT PORTFOLIO

16.15.5 RECENT DEVELOPMENT

16.16 MALWAREBYTES

16.16.1 COMPANY SNAPSHOT

16.16.2 REVENUE ANALYSIS

16.16.3 GEOGRAPHIC PRESENCE

16.16.4 PRODUCT PORTFOLIO

16.16.5 RECENT DEVELOPMENT

16.17 VMRAY

16.17.1 COMPANY SNAPSHOT

16.17.2 REVENUE ANALYSIS

16.17.3 GEOGRAPHIC PRESENCE

16.17.4 PRODUCT PORTFOLIO

16.17.5 RECENT DEVELOPMENT

16.18 PROOFPOINT

16.18.1 COMPANY SNAPSHOT

16.18.2 REVENUE ANALYSIS

16.18.3 GEOGRAPHIC PRESENCE

16.18.4 PRODUCT PORTFOLIO

16.18.5 RECENT DEVELOPMENT

NOTE: THE COMPANIES PROFILED IS NOT EXHAUSTIVE LIST AND IS AS PER OUR PREVIOUS CLIENT REQUIREMENT. WE PROFILE MORE THAN 100 COMPANIES IN OUR STUDY AND HENCE THE LIST OF COMPANIES CAN BE MODIFIED OR REPLACED ON REQUEST

17 CONCLUSION

18 QUESTIONNAIRE

19 RELATED REPORTS

20 ABOUT DATA BRIDGE MARKET RESEARCH

منهجية البحث

يتم جمع البيانات وتحليل سنة الأساس باستخدام وحدات جمع البيانات ذات أحجام العينات الكبيرة. تتضمن المرحلة الحصول على معلومات السوق أو البيانات ذات الصلة من خلال مصادر واستراتيجيات مختلفة. تتضمن فحص وتخطيط جميع البيانات المكتسبة من الماضي مسبقًا. كما تتضمن فحص التناقضات في المعلومات التي شوهدت عبر مصادر المعلومات المختلفة. يتم تحليل بيانات السوق وتقديرها باستخدام نماذج إحصائية ومتماسكة للسوق. كما أن تحليل حصة السوق وتحليل الاتجاهات الرئيسية هي عوامل النجاح الرئيسية في تقرير السوق. لمعرفة المزيد، يرجى طلب مكالمة محلل أو إرسال استفسارك.

منهجية البحث الرئيسية التي يستخدمها فريق بحث DBMR هي التثليث البيانات والتي تتضمن استخراج البيانات وتحليل تأثير متغيرات البيانات على السوق والتحقق الأولي (من قبل خبراء الصناعة). تتضمن نماذج البيانات شبكة تحديد موقف البائعين، وتحليل خط زمني للسوق، ونظرة عامة على السوق ودليل، وشبكة تحديد موقف الشركة، وتحليل براءات الاختراع، وتحليل التسعير، وتحليل حصة الشركة في السوق، ومعايير القياس، وتحليل حصة البائعين على المستوى العالمي مقابل الإقليمي. لمعرفة المزيد عن منهجية البحث، أرسل استفسارًا للتحدث إلى خبراء الصناعة لدينا.

التخصيص متاح

تعد Data Bridge Market Research رائدة في مجال البحوث التكوينية المتقدمة. ونحن نفخر بخدمة عملائنا الحاليين والجدد بالبيانات والتحليلات التي تتطابق مع هدفهم. ويمكن تخصيص التقرير ليشمل تحليل اتجاه الأسعار للعلامات التجارية المستهدفة وفهم السوق في بلدان إضافية (اطلب قائمة البلدان)، وبيانات نتائج التجارب السريرية، ومراجعة الأدبيات، وتحليل السوق المجدد وقاعدة المنتج. ويمكن تحليل تحليل السوق للمنافسين المستهدفين من التحليل القائم على التكنولوجيا إلى استراتيجيات محفظة السوق. ويمكننا إضافة عدد كبير من المنافسين الذين تحتاج إلى بيانات عنهم بالتنسيق وأسلوب البيانات الذي تبحث عنه. ويمكن لفريق المحللين لدينا أيضًا تزويدك بالبيانات في ملفات Excel الخام أو جداول البيانات المحورية (كتاب الحقائق) أو مساعدتك في إنشاء عروض تقديمية من مجموعات البيانات المتوفرة في التقرير.