Global Fileless Attack Security Market

Marktgröße in Milliarden USD

CAGR :

%

USD

16.46 Billion

USD

41.93 Billion

2021

2029

USD

16.46 Billion

USD

41.93 Billion

2021

2029

| 2022 –2029 | |

| USD 16.46 Billion | |

| USD 41.93 Billion | |

|

|

|

|

Globaler Markt für Sicherheit bei dateilosen Angriffen, nach Typ (Makros, Skripte, Im Speicher, Sonstiges), Angriffstechnik (Nur-Speicher-Bedrohungen, Methoden der dateilosen Persistenz, Dual-Use-Tools, Angriffe auf nicht portable ausführbare Dateien (PE), Sicherheitstechnologie (Endpunktsicherheit, Endpoint Detection and Response (EDR) , E-Mail-Sicherheit, Netzwerksicherheit, Sonstiges), Anwendung (PowerShell, Windows Management Instrumentation (WMI), Sonstiges), Endbenutzer (Luftfahrt, Verteidigung, Regierung, Banken, Finanzinstitute, Informationstechnologie (IT), Telekommunikation, Gesundheitswesen, Einzelhandel, E-Commerce, Bildung, Sonstiges) – Branchentrends und Prognose bis 2029.

Marktanalyse und -größe für dateilose Angriffssicherheit

Zunehmende Cyberangriffe und Hackerbedrohungen, digitale Transformation, Compliance, Privatsphäre und Datenschutz usw. Darüber hinaus umfassen immer mehr Sicherheitsangriffe mittlerweile auch dateilose Angriffe, ein Trend, der sich im Jahr 2022 voraussichtlich noch verstärken wird.

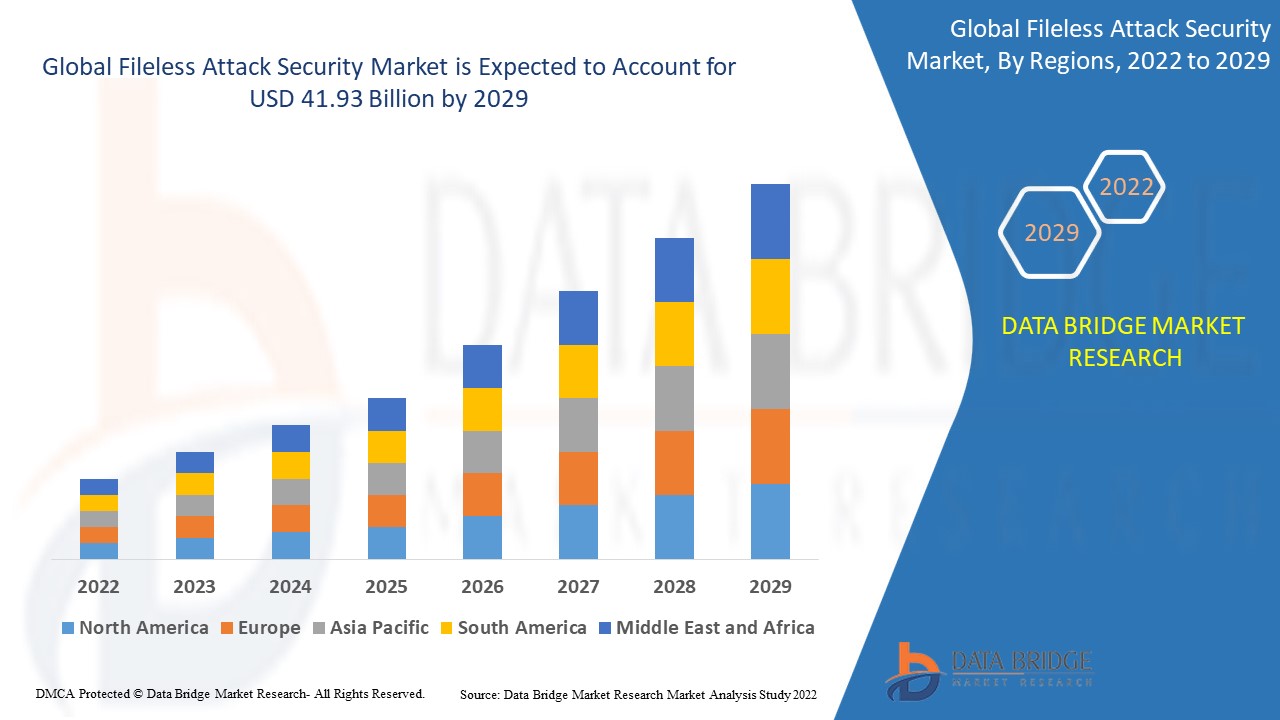

Data Bridge Market Research analysiert, dass der Markt für dateilose Angriffssicherheit im Jahr 2021 einen Wert von 16,46 Milliarden US-Dollar hatte und bis 2029 voraussichtlich einen Wert von 41,93 Milliarden US-Dollar erreichen wird, was einer durchschnittlichen jährlichen Wachstumsrate (CAGR) von 12,40 % im Prognosezeitraum entspricht. Neben Markteinblicken wie Marktwert, Wachstumsrate, Marktsegmenten, geografischer Abdeckung, Marktteilnehmern und Marktszenario enthält der vom Data Bridge Market Research-Team erstellte Marktbericht detaillierte Expertenanalysen, Import-/Exportanalysen, Preisanalysen, Produktionsverbrauchsanalysen und eine PESTLE-Analyse.

Marktumfang und -segmentierung für dateilose Angriffssicherheit

|

Berichtsmetrik |

Details |

|

Prognosezeitraum |

2022 bis 2029 |

|

Basisjahr |

2021 |

|

Historische Jahre |

2020 (Anpassbar auf 2014 – 2019) |

|

Quantitative Einheiten |

Umsatz in Milliarden USD, Volumen in Einheiten, Preise in USD |

|

Abgedeckte Segmente |

Typ (Makros, Skripte, Im Speicher, Sonstiges), Angriffstechnik (Nur-Speicher-Bedrohungen, Methoden der dateilosen Persistenz, Dual-Use-Tools, Angriffe auf nicht portable ausführbare Dateien (PE), Sicherheitstechnologie (Endpunktsicherheit, Endpoint Detection and Response (EDR), E-Mail-Sicherheit, Netzwerksicherheit, Sonstiges), Anwendung (PowerShell, Windows Management Instrumentation (WMI), Sonstiges), Endbenutzer (Luftfahrt, Verteidigung, Regierung, Banken, Finanzinstitute, Informationstechnologie (IT), Telekommunikation, Gesundheitswesen, Einzelhandel, E-Commerce, Bildung, Sonstiges) |

|

Abgedeckte Länder |

USA, Kanada und Mexiko in Nordamerika, Deutschland, Frankreich, Großbritannien, Niederlande, Schweiz, Belgien, Russland, Italien, Spanien, Türkei, Restliches Europa in Europa, China, Japan, Indien, Südkorea, Singapur, Malaysia, Australien, Thailand, Indonesien, Philippinen, Restlicher Asien-Pazifik-Raum (APAC) im Asien-Pazifik-Raum (APAC), Saudi-Arabien, VAE, Südafrika, Ägypten, Israel, Restlicher Naher Osten und Afrika (MEA) als Teil des Nahen Ostens und Afrikas (MEA), Brasilien, Argentinien und Restliches Südamerika als Teil von Südamerika |

|

Abgedeckte Marktteilnehmer |

Digi-key Electronics (USA), Brewer Science, Inc. (USA), DuPont (USA), Murata Manufacturing Co., Ltd (Japan), MTS Systems Corporation (USA), Interlink Electronics, Inc. (USA), Emerson Electric Co (USA), Thin Film Electronics ASA (Norwegen), ISORG (Frankreich), Peratech Holdco Ltd (Großbritannien), Honeywell International Inc (USA), TE connectivity (Schweiz), SpotSee (USA), KWJ Engineering Inc. (USA), Fujifilm Holding Corporation (Japan), Interlink Electronics, Inc. (USA) und Tekscan, Inc. (USA) |

|

Marktchancen |

|

Marktdefinition

Im Gegensatz zu herkömmlicher Malware ist bei dateilosen Malware-Angriffen keine Programmierung auf dem Zielcomputer erforderlich. Vielmehr übernehmen Programmierer in Windows integrierte Geräte und nutzen diese für Angriffe. Dateilose Malware greift Windows-Geräte an, insbesondere PowerShell und Windows Management Instrumentation (WMI), und nutzt diese für bösartige Zwecke, beispielsweise den Datenaustausch mit anderen Computern.

Globale Marktdynamik für dateilose Angriffssicherheit

Treiber

- Zunehmende Verbreitung von Cyberangriffen

In letzter Zeit nehmen gezielte Angriffe zu, um anonym in die Netzwerkinfrastruktur von Zielen einzudringen. Angreifer zielen häufig auf Endpunkte, Netzwerke, lokale Geräte, Cloud-basierte Anwendungen, Daten und andere IT-Infrastrukturen ab. Der Zugriff auf die betroffenen Unternehmen oder Organisationen und der Diebstahl sensibler Daten ist das Hauptziel gezielter Angriffe. Diese gezielten Angriffe auf die wichtigsten Unternehmensaktivitäten haben nachteilige Auswirkungen auf das Geschäft, das geistige Eigentum, die Finanzen und den Verlust sensibler Kundendaten.

- Wachsende Nachfrage nach Cloud-Bereitstellung

Durch die lokale Bereitstellung erhalten Unternehmen mehr Kontrolle über alle Big-Data-Sicherheitslösungen, einschließlich Firewalls der nächsten Generation und Intrusion-Prevention-Systemen. Unternehmen profitieren von der Geschwindigkeit, Skalierbarkeit und erhöhten IT-Sicherheit, die Cloud-Bereitstellungsmodelle für Big-Data-Sicherheitslösungen bieten. Cloudbasierte Big-Data-Sicherheitslösungen erfreuen sich bei KMU und Großunternehmen zunehmender Nachfrage, da immer mehr Anwendungen über die Cloud bereitgestellt werden. Darüber hinaus werden verbesserte Sicherheitsmaßnahmen und ein gesteigertes Bewusstsein für Cybersicherheit das Marktwachstum im Prognosezeitraum beschleunigen. Auch hier wird erwartet, dass das zunehmende Volumen an Geschäftsdaten aus verschiedenen Quellen das Wachstum des Marktes für dateilose Angriffssicherheit vorantreiben wird.

Gelegenheit

Die zunehmende Verbreitung von Anwendungen auf Basis künstlicher Intelligenz (KI) und maschineller Sprache (ML) eröffnet dem Markt vielfältige Wachstumschancen. KI und ML sichern Informationen mithilfe von Algorithmen, lernen aber auch, wie bestimmte Risiken klassifiziert werden. Mithilfe dieser Technologien können sie ungewöhnliches Systemverhalten schnell untersuchen und feststellen, ob diese Anomalien als potenzielle Gefahren gelten.

Einschränkungen

Der Mangel an qualifiziertem und geschultem Personal sowie Datenschutzbedenken wirken sich im Prognosezeitraum als Markthemmnisse für die Sicherheit vor dateilosen Angriffen aus.

Dieser Marktbericht zur dateilosen Angriffssicherheit enthält Details zu aktuellen Entwicklungen, Handelsbestimmungen, Import-Export-Analysen, Produktionsanalysen, Wertschöpfungskettenoptimierung, Marktanteilen, dem Einfluss inländischer und lokaler Marktteilnehmer, analysiert Chancen hinsichtlich neuer Umsatzfelder, Änderungen der Marktregulierung, strategische Marktwachstumsanalysen, Marktgröße, Kategoriemarktwachstum, Anwendungsnischen und Marktdominanz, Produktzulassungen, Produkteinführungen, geografischer Expansion und technologischen Innovationen. Um weitere Informationen zum Markt für dateilose Angriffssicherheit zu erhalten, kontaktieren Sie Data Bridge Market Research für ein Analysten-Briefing. Unser Team unterstützt Sie bei fundierten Marktentscheidungen und unterstützt Sie bei Ihrem Marktwachstum.

Auswirkungen von COVID-19 auf den Markt für dateilose Angriffssicherheit

Der COVID-19-Ausbruch hatte erhebliche Auswirkungen auf den Markt für dateilose Angriffssicherheit. Während der COVID-19-Pandemie haben zahlreiche Regierungen und Aufsichtsbehörden öffentliche und private Unternehmen dazu verpflichtet, neue Methoden für die Fernarbeit und die Einhaltung sozialer Distanz einzuführen. Seitdem basieren die neuen Business Continuity Plans (BCPs) vieler Unternehmen auf digitalen Geschäftsmethoden. Aufgrund der weit verbreiteten Nutzung von BYOD-Geräten, des Homeoffice-Trends und der weltweiten Internetdurchdringung neigen Menschen zunehmend dazu, digitale Technologien wie Cloud-Lösungen zu nutzen. Dies treibt die Nachfrage nach dateilosen Angriffssicherheitsmaßnahmen zur Abwehr von Cyberangriffen an. Endpunkt- und Netzwerksicherheit sind stark gefragt, um angesichts der COVID-19-Pandemie starke Sicherheitspraktiken und -richtlinien aufrechtzuerhalten.

Jüngste Entwicklungen

Um die Bedrohungserkennung für Fileless Attack Security zu vereinheitlichen und zu verbessern, hat McAfee Corp. 2021 MVISION Extended Detection and Response (XDR) veröffentlicht, das Netzwerktelemetrie und die Cloud umfasst. Dies ermöglicht einfachere, automatisierte Reaktionen, schnellere und proaktivere Untersuchungszyklen und eine kontinuierliche Modernisierung der heutigen Security Operations Center (SOC).

Globaler Marktumfang für dateilose Angriffssicherheit

Der Markt für dateilose Angriffssicherheit ist nach Typ, Angriffstechnik, Sicherheitstechnologie, Anwendung und Endnutzer segmentiert. Das Wachstum dieser Segmente hilft Ihnen, schwache Wachstumssegmente in den Branchen zu analysieren und bietet Nutzern einen wertvollen Marktüberblick und Markteinblicke, die ihnen helfen, strategische Entscheidungen zur Identifizierung zentraler Marktanwendungen zu treffen.

Typ

- Makros

- Skripte

- In Erinnerung

- Sonstiges

Endbenutzer

- Luft- und Raumfahrt

- Verteidigung

- Regierung

- Bankwesen

- Finanzinstitute

- Informationstechnologie (IT)

- Telekommunikation

- Gesundheitspflege

- Einzelhandel

- E-Commerce

- Ausbildung

- Sonstiges

Angriffstechnik

- Nur-Speicher-Bedrohungen

- Methoden zur dateilosen Persistenz

- Dual-Use-Werkzeuge

- Angriffe auf nicht portable ausführbare Dateien (PE)

Sicherheitstechnik

- Endgerätesicherheit

- Endpunkterkennung und -reaktion (EDR)

- E-Mail-Sicherheit

- Netzwerksicherheit

- Sonstiges

Anwendung

- PowerShell

- Windows-Verwaltungsinstrumentation (WMI)

- Sonstiges

Regionale Analyse/Einblicke zum Markt für dateilose Angriffssicherheit

Der Markt für dateilose Angriffssicherheit wird analysiert und es werden Einblicke in die Marktgröße und Trends nach Land, Typ, Angriffstechnik, Sicherheitstechnologie, Anwendung und Endbenutzer wie oben angegeben bereitgestellt.

Die im Marktbericht zur Sicherheit vor dateilosen Angriffen abgedeckten Länder sind die USA, Kanada und Mexiko in Nordamerika, Deutschland, Frankreich, Großbritannien, die Niederlande, die Schweiz, Belgien, Russland, Italien, Spanien, die Türkei, der Rest von Europa in Europa, China, Japan, Indien, Südkorea, Singapur, Malaysia, Australien, Thailand, Indonesien, die Philippinen, der Rest von Asien-Pazifik (APAC) in der Asien-Pazifik-Region (APAC), Saudi-Arabien, die Vereinigten Arabischen Emirate, Südafrika, Ägypten, Israel, der Rest von Nahem Osten und Afrika (MEA) als Teil von Naher Osten und Afrika (MEA), Brasilien, Argentinien und der Rest von Südamerika als Teil von Südamerika.

Der Länderteil des Berichts enthält zudem Informationen zu einzelnen marktbeeinflussenden Faktoren und Änderungen der Marktregulierung, die die aktuellen und zukünftigen Markttrends beeinflussen. Datenpunkte wie die Analyse der nachgelagerten und vorgelagerten Wertschöpfungskette, technische Trends, die Fünf-Kräfte-Analyse nach Porter sowie Fallstudien dienen unter anderem der Prognose des Marktszenarios für einzelne Länder. Auch die Präsenz und Verfügbarkeit globaler Marken und ihre Herausforderungen aufgrund starker oder geringer Konkurrenz durch lokale und inländische Marken sowie die Auswirkungen inländischer Zölle und Handelsrouten werden bei der Prognoseanalyse der Länderdaten berücksichtigt.

Wettbewerbsumfeld und Analyse der Marktanteile für Sicherheit bei dateilosen Angriffen

Die Wettbewerbslandschaft des Marktes für dateilose Angriffssicherheit bietet detaillierte Informationen zu den einzelnen Wettbewerbern. Zu den Details gehören Unternehmensübersicht, Unternehmensfinanzen, Umsatz, Marktpotenzial, Investitionen in Forschung und Entwicklung, neue Marktinitiativen, globale Präsenz, Produktionsstandorte und -anlagen, Produktionskapazitäten, Stärken und Schwächen des Unternehmens, Produkteinführung, Produktbreite und -umfang sowie Anwendungsdominanz. Die oben genannten Datenpunkte beziehen sich ausschließlich auf den Fokus der Unternehmen im Markt für dateilose Angriffssicherheit.

Zu den wichtigsten Akteuren auf dem Markt für dateilose Angriffssicherheit zählen:

- Digi-key Electronics (USA)

- Brewer Science, Inc. (USA)

- DuPont (USA)

- Murata Manufacturing Co., Ltd (Japan)

- MTS Systems Corporation (USA)

- Interlink Electronics, Inc. (USA)

- Emerson Electric Co (USA)

- Thin Film Electronics ASA (Norwegen)

- ISORG (Frankreich)

- Peratech Holdco Ltd (Großbritannien)

- Honeywell International Inc (USA)

- TE-Konnektivität (Schweiz)

- SpotSee (USA)

- KWJ Engineering Inc., (USA)

- Fujifilm Holding Corporation (Japan)

- Interlink Electronics, Inc. (USA)

- Tekscan, Inc. (USA)

SKU-

Erhalten Sie Online-Zugriff auf den Bericht zur weltweit ersten Market Intelligence Cloud

- Interaktives Datenanalyse-Dashboard

- Unternehmensanalyse-Dashboard für Chancen mit hohem Wachstumspotenzial

- Zugriff für Research-Analysten für Anpassungen und Abfragen

- Konkurrenzanalyse mit interaktivem Dashboard

- Aktuelle Nachrichten, Updates und Trendanalyse

- Nutzen Sie die Leistungsfähigkeit der Benchmark-Analyse für eine umfassende Konkurrenzverfolgung

Inhaltsverzeichnis

1 INTRODUCTION

1.1 OBJECTIVES OF THE STUDY

1.2 MARKET DEFINITION

1.3 OVERVIEW OF GLOBAL FILELESS ATTACK SECURITY MARKET

1.4 CURRENCY AND PRICING

1.5 LIMITATION

1.6 MARKETS COVERED

2 MARKET SEGMENTATION

2.1 KEY TAKEAWAYS

2.2 ARRIVING AT THE GLOBAL FILELESS ATTACK SECURITY MARKET

2.3 VENDOR POSITIONING GRID

2.4 TECHNOLOGY LIFE LINE CURVE

2.5 MARKET GUIDE

2.6 MULTIVARIATE MODELLING

2.7 TOP TO BOTTOM ANALYSIS

2.8 STANDARDS OF MEASUREMENT

2.9 VENDOR SHARE ANALYSIS

2.1 DATA POINTS FROM KEY PRIMARY INTERVIEWS

2.11 DATA POINTS FROM KEY SECONDARY DATABASES

2.12 GLOBAL FILELESS ATTACK SECURITY MARKET: RESEARCH SNAPSHOT

2.13 ASSUMPTIONS

3 MARKET OVERVIEW

3.1 DRIVERS

3.2 RESTRAINTS

3.3 OPPORTUNITIES

3.4 CHALLENGES

4 EXECUTIVE SUMMARY

5 PREMIUM INSIGHTS

5.1 VALUE CHAIN ANALYSIS

5.2 BRAND ANALYSIS

5.3 ECOSYSTEM MARKET MAP

5.4 TECHNOLOGICAL TRENDS

5.5 TOP WINNING STRATEGIES

5.6 PORTER’S FIVE FORCES ANALYSIS

6 GLOBAL FILELESS ATTACK SECURITY MARKET, BY TYPE

6.1 OVERVIEW

6.2 MACROS

6.3 IN MEMORY

6.4 SCRIPTS

6.5 OTHERS

7 GLOBAL FILELESS ATTACK SECURITY MARKET, BY SECURITY TECHNOLOGIES

7.1 OVERVIEW

7.2 ENDPOINT SECURITY

7.2.1 MULTILAYERED SECURITY ENGINES

7.2.2 SYSTEM HARDENING

7.2.3 DECEPTION

7.3 ENDPOINT DETECTION & RESPONSE (EDR)

7.4 EMAIL SECURITY

7.5 NETWORK SECURITY

7.6 OTHERS

8 GLOBAL FILELESS ATTACK SECURITY MARKET, BY ATTACK TECHNOLOGY

8.1 OVERVIEW

8.2 MEMORY-ONLY THREATS

8.3 DUAL-USE TOOLS

8.4 FILELESS PERSISTENCE METHODS

8.5 NON-PORTABLE EXECUTABLE (PE) FILE ATTACKS

8.6 OTHERS

9 GLOBAL FILELESS ATTACK SECURITY MARKET, BY APPLICATION

9.1 OVERVIEW

9.2 AEROSPACE & DEFENSE

9.2.1 BY TYPE

9.2.1.1. MACROS

9.2.1.2. IN MEMORY

9.2.1.3. SCRIPTS

9.2.1.4. OTHERS

9.3 BFSI

9.3.1 BY TYPE

9.3.1.1. MACROS

9.3.1.2. IN MEMORY

9.3.1.3. SCRIPTS

9.3.1.4. OTHERS

9.4 GOVERNMENT

9.4.1 BY TYPE

9.4.1.1. MACROS

9.4.1.2. IN MEMORY

9.4.1.3. SCRIPTS

9.4.1.4. OTHERS

9.5 IT & TELECOM

9.5.1 BY TYPE

9.5.1.1. MACROS

9.5.1.2. IN MEMORY

9.5.1.3. SCRIPTS

9.5.1.4. OTHERS

9.6 HEALTHCARE

9.6.1 BY TYPE

9.6.1.1. MACROS

9.6.1.2. IN MEMORY

9.6.1.3. SCRIPTS

9.6.1.4. OTHERS

9.7 RETAIL

9.7.1 BY TYPE

9.7.1.1. MACROS

9.7.1.2. IN MEMORY

9.7.1.3. SCRIPTS

9.7.1.4. OTHERS

9.8 E-COMMERCE

9.8.1 BY TYPE

9.8.1.1. MACROS

9.8.1.2. IN MEMORY

9.8.1.3. SCRIPTS

9.8.1.4. OTHERS

9.9 EDUCATION

9.9.1 BY TYPE

9.9.1.1. MACROS

9.9.1.2. IN MEMORY

9.9.1.3. SCRIPTS

9.9.1.4. OTHERS

9.1 OTHERS

9.10.1 BY TYPE

9.10.1.1. MACROS

9.10.1.2. IN MEMORY

9.10.1.3. SCRIPTS

9.10.1.4. OTHERS

10 GLOBAL FILELESS ATTACK SECURITY MARKET, BY REGION

Global FILELESS ATTACK SECURITY Market, (ALL SEGMENTATION PROVIDED ABOVE IS REPRESENTED IN THIS CHAPTER BY COUNTRY)

10.1 NORTH AMERICA

10.1.1 U.S.

10.1.2 CANADA

10.1.3 MEXICO

10.2 EUROPE

10.2.1 GERMANY

10.2.2 FRANCE

10.2.3 U.K.

10.2.4 ITALY

10.2.5 SPAIN

10.2.6 RUSSIA

10.2.7 TURKEY

10.2.8 BELGIUM

10.2.9 NETHERLANDS

10.2.10 SWITZERLAND

10.2.11 DENMARK

10.2.12 SWEDEN

10.2.13 POLAND

10.2.14 NORWAY

10.2.15 FINLAND

10.2.16 REST OF EUROPE

10.3 ASIA PACIFIC

10.3.1 JAPAN

10.3.2 CHINA

10.3.3 SOUTH KOREA

10.3.4 INDIA

10.3.5 AUSTRALIA

10.3.6 SINGAPORE

10.3.7 THAILAND

10.3.8 MALAYSIA

10.3.9 INDONESIA

10.3.10 PHILIPPINES

10.3.11 NEW ZEALAND

10.3.12 TAIWAN

10.3.13 VIETNAM

10.3.14 REST OF ASIA PACIFIC

10.4 SOUTH AMERICA

10.4.1 BRAZIL

10.4.2 ARGENTINA

10.4.3 REST OF SOUTH AMERICA

10.5 MIDDLE EAST AND AFRICA

10.5.1 SOUTH AFRICA

10.5.2 EGYPT

10.5.3 BAHRAIN

10.5.4 QATAR

10.5.5 KUWAIT

10.5.6 OMAN

10.5.7 SAUDI ARABIA

10.5.8 U.A.E

10.5.9 ISRAEL

10.5.10 REST OF MIDDLE EAST AND AFRICA

10.6 KEY PRIMARY INSIGHTS: BY MAJOR COUNTRIES

11 GLOBAL FILELESS ATTACK SECURITY MARKET, COMPANY LANDSCAPE

11.1 COMPANY SHARE ANALYSIS: NORTH AMERICA

11.2 COMPANY SHARE ANALYSIS: EUROPE

11.3 COMPANY SHARE ANALYSIS: ASIA-PACIFIC

11.4 MERGERS & ACQUISITIONS

11.5 NEW PRODUCT DEVELOPMENT & APPROVALS

11.6 EXPANSIONS

11.7 REGULATORY CHANGES

11.8 PARTNERSHIP AND OTHER STRATEGIC DEVELOPMENTS

12 GLOBAL FILELESS ATTACK SECURITY MARKET, SWOT ANALYSIS

13 GLOBAL FILELESS ATTACK SECURITY MARKET, COMPANY PROFILE

13.1 AMAZON WEB SERVICES

13.1.1 COMPANY SNAPSHOT

13.1.2 REVENUE ANALYSIS

13.1.3 GEOGRAPHIC PRESENCE

13.1.4 PRODUCT PORTFOLIO

13.1.5 RECENT DEVELOPMENTS

13.2 TATA CONSULTANCY SERVICES

13.2.1 COMPANY SNAPSHOT

13.2.2 REVENUE ANALYSIS

13.2.3 GEOGRAPHIC PRESENCE

13.2.4 PRODUCT PORTFOLIO

13.2.5 RECENT DEVELOPMENTS

13.3 MICROSOFT

13.3.1 COMPANY SNAPSHOT

13.3.2 REVENUE ANALYSIS

13.3.3 GEOGRAPHIC PRESENCE

13.3.4 PRODUCT PORTFOLIO

13.3.5 RECENT DEVELOPMENTS

13.4 MICRO FOCUS

13.4.1 COMPANY SNAPSHOT

13.4.2 REVENUE ANALYSIS

13.4.3 GEOGRAPHIC PRESENCE

13.4.4 PRODUCT PORTFOLIO

13.4.5 RECENT DEVELOPMENTS

13.5 F-SECURE

13.5.1 COMPANY SNAPSHOT

13.5.2 REVENUE ANALYSIS

13.5.3 GEOGRAPHIC PRESENCE

13.5.4 PRODUCT PORTFOLIO

13.5.5 RECENT DEVELOPMENTS

13.6 MCAFEE

13.6.1 COMPANY SNAPSHOT

13.6.2 REVENUE ANALYSIS

13.6.3 GEOGRAPHIC PRESENCE

13.6.4 PRODUCT PORTFOLIO

13.6.5 RECENT DEVELOPMENTS

13.7 FORTINET, INC

13.7.1 COMPANY SNAPSHOT

13.7.2 REVENUE ANALYSIS

13.7.3 GEOGRAPHIC PRESENCE

13.7.4 PRODUCT PORTFOLIO

13.7.5 RECENT DEVELOPMENTS

13.8 FORCEPOINT

13.8.1 COMPANY SNAPSHOT

13.8.2 REVENUE ANALYSIS

13.8.3 GEOGRAPHIC PRESENCE

13.8.4 PRODUCT PORTFOLIO

13.8.5 RECENT DEVELOPMENTS

13.9 RAPID7

13.9.1 COMPANY SNAPSHOT

13.9.2 REVENUE ANALYSIS

13.9.3 GEOGRAPHIC PRESENCE

13.9.4 PRODUCT PORTFOLIO

13.9.5 RECENT DEVELOPMENTS

13.1 FIREYE, INC

13.10.1 COMPANY SNAPSHOT

13.10.2 REVENUE ANALYSIS

13.10.3 GEOGRAPHIC PRESENCE

13.10.4 PRODUCT PORTFOLIO

13.10.5 RECENT DEVELOPMENTS

13.11 CHECKPOINT SOFTWARE TECHNOLOGIES, LTD

13.11.1 COMPANY SNAPSHOT

13.11.2 REVENUE ANALYSIS

13.11.3 GEOGRAPHIC PRESENCE

13.11.4 PRODUCT PORTFOLIO

13.11.5 RECENT DEVELOPMENTS

13.12 IMPERVA

13.12.1 COMPANY SNAPSHOT

13.12.2 REVENUE ANALYSIS

13.12.3 GEOGRAPHIC PRESENCE

13.12.4 PRODUCT PORTFOLIO

13.12.5 RECENT DEVELOPMENTS

13.13 KASPERSKY LAB

13.13.1 COMPANY SNAPSHOT

13.13.2 REVENUE ANALYSIS

13.13.3 GEOGRAPHIC PRESENCE

13.13.4 PRODUCT PORTFOLIO

13.13.5 RECENT DEVELOPMENTS

13.14 BREWER SCIENCE, INC

13.14.1 COMPANY SNAPSHOT

13.14.2 REVENUE ANALYSIS

13.14.3 GEOGRAPHIC PRESENCE

13.14.4 PRODUCT PORTFOLIO

13.14.5 RECENT DEVELOPMENTS

13.15 INTERLINK ELECTRONICS, INC

13.15.1 COMPANY SNAPSHOT

13.15.2 REVENUE ANALYSIS

13.15.3 GEOGRAPHIC PRESENCE

13.15.4 PRODUCT PORTFOLIO

13.15.5 RECENT DEVELOPMENTS

13.16 MURATA MANUFACTURING CO, LTD

13.16.1 COMPANY SNAPSHOT

13.16.2 REVENUE ANALYSIS

13.16.3 GEOGRAPHIC PRESENCE

13.16.4 PRODUCT PORTFOLIO

13.16.5 RECENT DEVELOPMENTS

13.17 HONEYWELL

13.17.1 COMPANY SNAPSHOT

13.17.2 REVENUE ANALYSIS

13.17.3 GEOGRAPHIC PRESENCE

13.17.4 PRODUCT PORTFOLIO

13.17.5 RECENT DEVELOPMENTS

13.18 TE CONNECTIVITY

13.18.1 COMPANY SNAPSHOT

13.18.2 REVENUE ANALYSIS

13.18.3 GEOGRAPHIC PRESENCE

13.18.4 PRODUCT PORTFOLIO

13.18.5 RECENT DEVELOPMENTS

13.19 THIN FILM ELECTRONICS

13.19.1 COMPANY SNAPSHOT

13.19.2 REVENUE ANALYSIS

13.19.3 GEOGRAPHIC PRESENCE

13.19.4 PRODUCT PORTFOLIO

13.19.5 RECENT DEVELOPMENTS

13.2 MTS SYSTEMS CORPORATION

13.20.1 COMPANY SNAPSHOT

13.20.2 REVENUE ANALYSIS

13.20.3 GEOGRAPHIC PRESENCE

13.20.4 PRODUCT PORTFOLIO

13.20.5 RECENT DEVELOPMENTS

13.21 DIGI-KEY ELECTRONICS

13.21.1 COMPANY SNAPSHOT

13.21.2 REVENUE ANALYSIS

13.21.3 GEOGRAPHIC PRESENCE

13.21.4 PRODUCT PORTFOLIO

13.21.5 RECENT DEVELOPMENTS

13.22 DUPONT

13.22.1 COMPANY SNAPSHOT

13.22.2 REVENUE ANALYSIS

13.22.3 GEOGRAPHIC PRESENCE

13.22.4 PRODUCT PORTFOLIO

13.22.5 RECENT DEVELOPMENTS

13.23 ISORG

13.23.1 COMPANY SNAPSHOT

13.23.2 REVENUE ANALYSIS

13.23.3 GEOGRAPHIC PRESENCE

13.23.4 PRODUCT PORTFOLIO

13.23.5 RECENT DEVELOPMENTS

13.24 QUALYS, INC

13.24.1 COMPANY SNAPSHOT

13.24.2 REVENUE ANALYSIS

13.24.3 GEOGRAPHIC PRESENCE

13.24.4 PRODUCT PORTFOLIO

13.24.5 RECENT DEVELOPMENTS

NOTE: THE COMPANIES PROFILED IS NOT EXHAUSTIVE LIST AND IS AS PER OUR PREVIOUS CLIENT REQUIREMENT. WE PROFILE MORE THAN 100 COMPANIES IN OUR STUDY AND HENCE THE LIST OF COMPANIES CAN BE MODIFIED OR REPLACED ON REQUEST

14 RELATED REPORTS

15 QUESTIONNAIRE

16 ABOUT DATA BRIDGE MARKET RESEARCH

Forschungsmethodik

Die Datenerfassung und Basisjahresanalyse werden mithilfe von Datenerfassungsmodulen mit großen Stichprobengrößen durchgeführt. Die Phase umfasst das Erhalten von Marktinformationen oder verwandten Daten aus verschiedenen Quellen und Strategien. Sie umfasst die Prüfung und Planung aller aus der Vergangenheit im Voraus erfassten Daten. Sie umfasst auch die Prüfung von Informationsinkonsistenzen, die in verschiedenen Informationsquellen auftreten. Die Marktdaten werden mithilfe von marktstatistischen und kohärenten Modellen analysiert und geschätzt. Darüber hinaus sind Marktanteilsanalyse und Schlüsseltrendanalyse die wichtigsten Erfolgsfaktoren im Marktbericht. Um mehr zu erfahren, fordern Sie bitte einen Analystenanruf an oder geben Sie Ihre Anfrage ein.

Die wichtigste Forschungsmethodik, die vom DBMR-Forschungsteam verwendet wird, ist die Datentriangulation, die Data Mining, die Analyse der Auswirkungen von Datenvariablen auf den Markt und die primäre (Branchenexperten-)Validierung umfasst. Zu den Datenmodellen gehören ein Lieferantenpositionierungsraster, eine Marktzeitlinienanalyse, ein Marktüberblick und -leitfaden, ein Firmenpositionierungsraster, eine Patentanalyse, eine Preisanalyse, eine Firmenmarktanteilsanalyse, Messstandards, eine globale versus eine regionale und Lieferantenanteilsanalyse. Um mehr über die Forschungsmethodik zu erfahren, senden Sie eine Anfrage an unsere Branchenexperten.

Anpassung möglich

Data Bridge Market Research ist ein führendes Unternehmen in der fortgeschrittenen formativen Forschung. Wir sind stolz darauf, unseren bestehenden und neuen Kunden Daten und Analysen zu bieten, die zu ihren Zielen passen. Der Bericht kann angepasst werden, um Preistrendanalysen von Zielmarken, Marktverständnis für zusätzliche Länder (fordern Sie die Länderliste an), Daten zu klinischen Studienergebnissen, Literaturübersicht, Analysen des Marktes für aufgearbeitete Produkte und Produktbasis einzuschließen. Marktanalysen von Zielkonkurrenten können von technologiebasierten Analysen bis hin zu Marktportfoliostrategien analysiert werden. Wir können so viele Wettbewerber hinzufügen, wie Sie Daten in dem von Ihnen gewünschten Format und Datenstil benötigen. Unser Analystenteam kann Ihnen auch Daten in groben Excel-Rohdateien und Pivot-Tabellen (Fact Book) bereitstellen oder Sie bei der Erstellung von Präsentationen aus den im Bericht verfügbaren Datensätzen unterstützen.