Global Fileless Attack Security Market

Tamaño del mercado en miles de millones de dólares

Tasa de crecimiento anual compuesta (CAGR) :

%

USD

16.46 Billion

USD

41.93 Billion

2021

2029

USD

16.46 Billion

USD

41.93 Billion

2021

2029

| 2022 –2029 | |

| USD 16.46 Billion | |

| USD 41.93 Billion | |

|

|

|

|

Mercado global de seguridad contra ataques sin archivos, por tipo (macros, scripts, en memoria, otros), técnica de ataque (amenazas de solo memoria, métodos de persistencia sin archivos, herramientas de doble uso, ataques a archivos ejecutables no portátiles [PE]), tecnología de seguridad (seguridad de endpoints, detección y respuesta de endpoints [EDR] , seguridad del correo electrónico, seguridad de red, otros), aplicación (PowerShell, Instrumental de administración de Windows [WMI], otros), usuario final (aeroespacial, defensa, gobierno, banca, instituciones financieras, tecnología de la información [TI], telecomunicaciones, atención médica, comercio minorista, comercio electrónico, educación, otros) - Tendencias de la industria y pronóstico hasta 2029.

Análisis y tamaño del mercado de seguridad contra ataques sin archivos

Aumento de los ciberataques y las amenazas de hackers, transformación digital, cumplimiento normativo, privacidad y protección de datos, etc. Además, un número creciente de ataques de seguridad incluye ahora ataques sin archivos, una tendencia que se prevé que se intensifique en 2022.

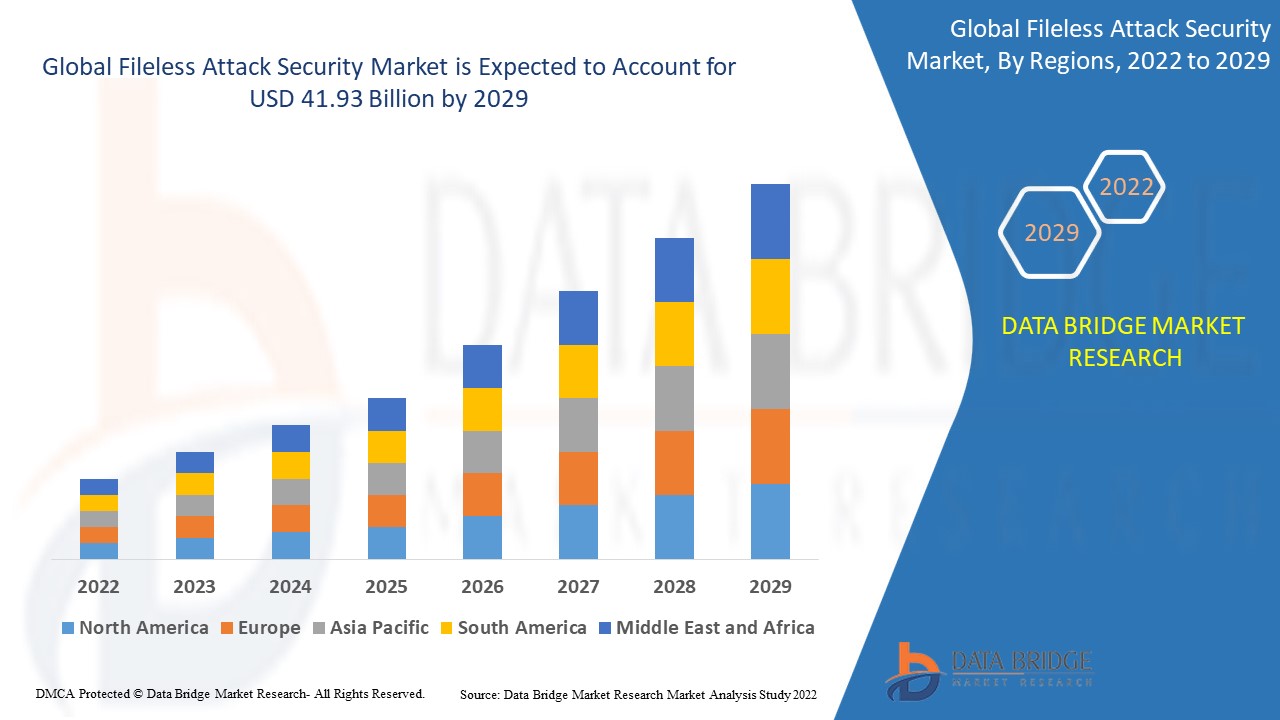

Data Bridge Market Research analiza que el mercado de seguridad contra ataques sin archivos se valoró en 16.460 millones de dólares en 2021 y se espera que alcance los 41.930 millones de dólares para 2029, con una tasa de crecimiento anual compuesta (TCAC) del 12,40 % durante el período de pronóstico. Además de información sobre el mercado, como el valor de mercado, la tasa de crecimiento, los segmentos, la cobertura geográfica, los actores y el escenario del mercado, el informe elaborado por el equipo de Data Bridge Market Research incluye un análisis exhaustivo de expertos, análisis de importaciones y exportaciones, análisis de precios, análisis de producción y consumo, y análisis PESTLE.

Alcance y segmentación del mercado de seguridad contra ataques sin archivos

|

Métrica del informe |

Detalles |

|

Período de pronóstico |

2022 a 2029 |

|

Año base |

2021 |

|

Años históricos |

2020 (personalizable para 2014-2019) |

|

Unidades cuantitativas |

Ingresos en miles de millones de USD, volúmenes en unidades, precios en USD |

|

Segmentos cubiertos |

Tipo (Macros, Scripts, En memoria, Otros), Técnica de ataque (Amenazas de solo memoria, Métodos de persistencia sin archivos, Herramientas de doble uso, Ataques a archivos ejecutables no portátiles (PE)), Tecnología de seguridad (Seguridad de endpoints, Detección y respuesta de endpoints (EDR), Seguridad del correo electrónico, Seguridad de red, Otros), Aplicación (PowerShell, Instrumental de administración de Windows (WMI), Otros), Usuario final (Aeroespacial, Defensa, Gobierno, Banca, Instituciones financieras, Tecnologías de la información (TI), Telecomunicaciones, Salud, Comercio minorista, Comercio electrónico, Educación, Otros) |

|

Países cubiertos |

EE. UU., Canadá y México en América del Norte, Alemania, Francia, Reino Unido, Países Bajos, Suiza, Bélgica, Rusia, Italia, España, Turquía, Resto de Europa en Europa, China, Japón, India, Corea del Sur, Singapur, Malasia, Australia, Tailandia, Indonesia, Filipinas, Resto de Asia-Pacífico (APAC) en Asia-Pacífico (APAC), Arabia Saudita, Emiratos Árabes Unidos, Sudáfrica, Egipto, Israel, Resto de Medio Oriente y África (MEA) como parte de Medio Oriente y África (MEA), Brasil, Argentina y Resto de Sudamérica como parte de Sudamérica |

|

Actores del mercado cubiertos |

Digi-key Electronics (EE. UU.), Brewer Science, Inc. (EE. UU.), DuPont (EE. UU.), Murata Manufacturing Co., Ltd (Japón), MTS Systems Corporation (EE. UU.), Interlink Electronics, Inc. (EE. UU.), Emerson Electric Co (EE. UU.), Thin Film Electronics ASA (Noruega), ISORG (Francia), Peratech Holdco Ltd (Reino Unido), Honeywell International Inc (EE. UU.), TE Connectivity (Suiza), SpotSee (EE. UU.), KWJ Engineering Inc. (EE. UU.), Fujifilm Holding Corporation (Japón), Interlink Electronics, Inc. (EE. UU.) y Tekscan, Inc. (EE. UU.). |

|

Oportunidades de mercado |

|

Definición de mercado

A diferencia del malware tradicional, los ataques de malware sin archivos no requieren que los programadores introduzcan código en el equipo objetivo. En realidad, los programadores se apoderan de los dispositivos integrados en Windows y los utilizan para ejecutar ataques. El malware sin archivos ataca dispositivos Windows, en concreto PowerShell y Windows Management Instrumentation (WMI), y los utiliza con fines maliciosos, como el intercambio de datos con otros equipos.

Dinámica del mercado global de seguridad contra ataques sin archivos

Conductores

- Aumento de la prevalencia de los ciberataques

Recientemente, ha aumentado el uso de ataques dirigidos para acceder a la infraestructura de red de las empresas, manteniendo el anonimato. Los atacantes suelen atacar endpoints, redes, dispositivos locales, aplicaciones en la nube, datos y otra infraestructura de TI. El principal objetivo de estos ataques es acceder a las empresas u organizaciones objetivo y robar datos confidenciales. Estos ataques, dirigidos a las actividades más importantes de una empresa, tienen efectos perjudiciales para el negocio, la propiedad intelectual, las finanzas y la pérdida de información confidencial de los consumidores.

- Creciente necesidad de implementación de la nube

Al implementarlas localmente, las organizaciones pueden obtener un mayor control sobre todas las soluciones de seguridad de big data, incluyendo firewalls de última generación y sistemas de prevención de intrusiones. Las empresas se benefician de la velocidad, la escalabilidad y la mayor seguridad informática que ofrecen los modelos de implementación en la nube para soluciones de seguridad de big data. Las soluciones de seguridad de big data basadas en la nube tienen una mayor demanda entre las pymes y las grandes empresas, a medida que se suministran más aplicaciones a través de ella. Además, la mejora de las medidas de seguridad y la mayor concienciación sobre ciberseguridad acelerarán el crecimiento general del mercado durante el período de pronóstico. De nuevo, se espera que el creciente volumen de datos empresariales generados a partir de múltiples fuentes impulse la tasa de crecimiento del mercado de seguridad contra ataques sin archivos.

Oportunidad

La creciente adopción de aplicaciones basadas en inteligencia artificial (IA) y lenguaje de máquina (ML) brindará diversas oportunidades de crecimiento al mercado. Al esforzarse por proteger la información mediante algoritmos, la IA y el ML pueden aprender cómo se clasifican ciertos riesgos. Estas tecnologías pueden examinar rápidamente el comportamiento extraño del sistema y determinar si dichas anomalías constituyen peligros potenciales mediante el uso de estos métodos.

Restricciones

La falta de personal capacitado y calificado y las preocupaciones por la privacidad están actuando como restricciones del mercado para la seguridad de los ataques sin archivos durante el período previsto.

Este informe de mercado sobre seguridad contra ataques sin archivos proporciona detalles sobre los últimos desarrollos, regulaciones comerciales, análisis de importación y exportación, análisis de producción, optimización de la cadena de valor, cuota de mercado, impacto de los actores del mercado nacional y local, análisis de oportunidades en cuanto a nuevas fuentes de ingresos, cambios en las regulaciones del mercado, análisis estratégico del crecimiento del mercado, tamaño del mercado, crecimiento de las categorías de mercado, nichos de aplicación y dominio, aprobaciones y lanzamientos de productos, expansiones geográficas e innovaciones tecnológicas en el mercado. Para obtener más información sobre el mercado de seguridad contra ataques sin archivos, contacte con Data Bridge Market Research para obtener un informe analítico. Nuestro equipo le ayudará a tomar decisiones informadas para impulsar el crecimiento del mercado.

Impacto de la COVID-19 en el mercado de seguridad contra ataques sin archivos

El brote de COVID-19 tuvo un impacto significativo en el mercado de la seguridad contra ataques sin archivos. Durante la pandemia, numerosos gobiernos y organismos reguladores exigieron a las empresas públicas y privadas adoptar nuevos métodos para el teletrabajo y el mantenimiento del distanciamiento social. Desde entonces, los nuevos Planes de Continuidad de Negocio (PCN) de muchas empresas se han basado en métodos digitales. Debido al uso generalizado de dispositivos BYOD, la tendencia del teletrabajo y la penetración de internet en todo el mundo, las personas se inclinan cada vez más a adoptar tecnologías digitales como las soluciones en la nube, lo que impulsa la demanda de medidas de seguridad contra ataques sin archivos para defenderse de los ciberataques. La seguridad de endpoints y redes tiene una gran demanda para mantener prácticas y políticas de seguridad sólidas ante la pandemia de COVID-19.

Desarrollos recientes

En 2021 , para unificar y mejorar la detección de amenazas para la seguridad contra ataques sin archivos, McAfee Corp. lanzó MVISION Extended Detection and Response (XDR), que incluye telemetría de red y la nube. Esto proporcionará una respuesta más sencilla y automatizada, ciclos de investigación más rápidos y proactivos, y una modernización continua de los centros de operaciones de seguridad (SOC).

Alcance del mercado global de seguridad contra ataques sin archivos

El mercado de seguridad contra ataques sin archivos se segmenta según tipo, técnica de ataque, tecnología de seguridad, aplicación y usuario final. El crecimiento de estos segmentos le permitirá analizar segmentos de crecimiento reducido en las industrias y brindar a los usuarios una valiosa visión general del mercado y perspectivas que les ayudarán a tomar decisiones estratégicas para identificar las principales aplicaciones del mercado.

Tipo

- Macros

- Guiones

- En memoria

- Otros

Usuario final

- Aeroespacial

- Defensa

- Gobierno

- Bancario

- Instituciones financieras

- Tecnología de la información (TI)

- Telecomunicaciones

- Cuidado de la salud

- Minorista

- Comercio electrónico

- Educación

- Otros

Técnica de ataque

- Amenazas que solo afectan la memoria

- Métodos de persistencia sin archivos

- Herramientas de doble uso

- Ataques a archivos ejecutables no portátiles (PE)

Tecnología de seguridad

- Seguridad de puntos finales

- Detección y respuesta de puntos finales (EDR)

- Seguridad del correo electrónico

- Seguridad de la red

- Otros

Solicitud

- PowerShell

- Instrumental de administración de Windows (WMI)

- Otros

Análisis e información regional del mercado de seguridad contra ataques sin archivos

Se analiza el mercado de seguridad de ataques sin archivos y se proporcionan información y tendencias del tamaño del mercado por país, tipo, técnica de ataque, tecnología de seguridad, aplicación y usuario final como se menciona anteriormente.

Los países cubiertos en el informe del mercado de seguridad de ataques sin archivos son EE. UU., Canadá y México en América del Norte, Alemania, Francia, Reino Unido, Países Bajos, Suiza, Bélgica, Rusia, Italia, España, Turquía, Resto de Europa en Europa, China, Japón, India, Corea del Sur, Singapur, Malasia, Australia, Tailandia, Indonesia, Filipinas, Resto de Asia-Pacífico (APAC) en Asia-Pacífico (APAC), Arabia Saudita, Emiratos Árabes Unidos, Sudáfrica, Egipto, Israel, Resto de Medio Oriente y África (MEA) como parte de Medio Oriente y África (MEA), Brasil, Argentina y Resto de América del Sur como parte de América del Sur.

La sección de países del informe también presenta factores que impactan cada mercado y cambios en la regulación del mercado que impactan las tendencias actuales y futuras. Datos como el análisis de la cadena de valor aguas abajo y aguas arriba, las tendencias técnicas, el análisis de las cinco fuerzas de Porter y los estudios de caso son algunos de los indicadores utilizados para pronosticar el escenario del mercado en cada país. Además, se considera la presencia y disponibilidad de marcas globales y los desafíos que enfrentan debido a la alta o escasa competencia de marcas locales y nacionales, el impacto de los aranceles nacionales y las rutas comerciales, al proporcionar un análisis de pronóstico de los datos nacionales.

Análisis del panorama competitivo y la cuota de mercado de seguridad contra ataques sin archivos

El panorama competitivo del mercado de seguridad contra ataques sin archivos ofrece detalles por competidor. Se incluye información general de la empresa, sus estados financieros, ingresos generados, potencial de mercado, inversión en investigación y desarrollo, nuevas iniciativas de mercado, presencia global, plantas de producción, capacidad de producción, fortalezas y debilidades de la empresa, lanzamiento de productos, alcance y variedad de productos, y dominio de las aplicaciones. Los datos anteriores se refieren únicamente al enfoque de las empresas en el mercado de seguridad contra ataques sin archivos.

Algunos de los principales actores que operan en el mercado de seguridad contra ataques sin archivos son:

- Digi-key Electronics (EE. UU.)

- Brewer Science, Inc. (EE. UU.)

- DuPont (EE. UU.)

- Murata Manufacturing Co., Ltd (Japón)

- MTS Systems Corporation (EE. UU.)

- Interlink Electronics, Inc. (EE. UU.)

- Emerson Electric Co (EE. UU.)

- Electrónica de película fina ASA (Noruega)

- ISORG (Francia)

- Peratech Holdco Ltd (Reino Unido)

- Honeywell International Inc (EE. UU.)

- Conectividad TE (Suiza)

- SpotSee (EE. UU.)

- KWJ Engineering Inc., (EE. UU.)

- Fujifilm Holding Corporation (Japón)

- Interlink Electronics, Inc. (EE. UU.)

- Tekscan, Inc. (EE. UU.)

SKU-

Obtenga acceso en línea al informe sobre la primera nube de inteligencia de mercado del mundo

- Panel de análisis de datos interactivo

- Panel de análisis de empresas para oportunidades con alto potencial de crecimiento

- Acceso de analista de investigación para personalización y consultas

- Análisis de la competencia con panel interactivo

- Últimas noticias, actualizaciones y análisis de tendencias

- Aproveche el poder del análisis de referencia para un seguimiento integral de la competencia

Tabla de contenido

1 INTRODUCTION

1.1 OBJECTIVES OF THE STUDY

1.2 MARKET DEFINITION

1.3 OVERVIEW OF GLOBAL FILELESS ATTACK SECURITY MARKET

1.4 CURRENCY AND PRICING

1.5 LIMITATION

1.6 MARKETS COVERED

2 MARKET SEGMENTATION

2.1 KEY TAKEAWAYS

2.2 ARRIVING AT THE GLOBAL FILELESS ATTACK SECURITY MARKET

2.3 VENDOR POSITIONING GRID

2.4 TECHNOLOGY LIFE LINE CURVE

2.5 MARKET GUIDE

2.6 MULTIVARIATE MODELLING

2.7 TOP TO BOTTOM ANALYSIS

2.8 STANDARDS OF MEASUREMENT

2.9 VENDOR SHARE ANALYSIS

2.1 DATA POINTS FROM KEY PRIMARY INTERVIEWS

2.11 DATA POINTS FROM KEY SECONDARY DATABASES

2.12 GLOBAL FILELESS ATTACK SECURITY MARKET: RESEARCH SNAPSHOT

2.13 ASSUMPTIONS

3 MARKET OVERVIEW

3.1 DRIVERS

3.2 RESTRAINTS

3.3 OPPORTUNITIES

3.4 CHALLENGES

4 EXECUTIVE SUMMARY

5 PREMIUM INSIGHTS

5.1 VALUE CHAIN ANALYSIS

5.2 BRAND ANALYSIS

5.3 ECOSYSTEM MARKET MAP

5.4 TECHNOLOGICAL TRENDS

5.5 TOP WINNING STRATEGIES

5.6 PORTER’S FIVE FORCES ANALYSIS

6 GLOBAL FILELESS ATTACK SECURITY MARKET, BY TYPE

6.1 OVERVIEW

6.2 MACROS

6.3 IN MEMORY

6.4 SCRIPTS

6.5 OTHERS

7 GLOBAL FILELESS ATTACK SECURITY MARKET, BY SECURITY TECHNOLOGIES

7.1 OVERVIEW

7.2 ENDPOINT SECURITY

7.2.1 MULTILAYERED SECURITY ENGINES

7.2.2 SYSTEM HARDENING

7.2.3 DECEPTION

7.3 ENDPOINT DETECTION & RESPONSE (EDR)

7.4 EMAIL SECURITY

7.5 NETWORK SECURITY

7.6 OTHERS

8 GLOBAL FILELESS ATTACK SECURITY MARKET, BY ATTACK TECHNOLOGY

8.1 OVERVIEW

8.2 MEMORY-ONLY THREATS

8.3 DUAL-USE TOOLS

8.4 FILELESS PERSISTENCE METHODS

8.5 NON-PORTABLE EXECUTABLE (PE) FILE ATTACKS

8.6 OTHERS

9 GLOBAL FILELESS ATTACK SECURITY MARKET, BY APPLICATION

9.1 OVERVIEW

9.2 AEROSPACE & DEFENSE

9.2.1 BY TYPE

9.2.1.1. MACROS

9.2.1.2. IN MEMORY

9.2.1.3. SCRIPTS

9.2.1.4. OTHERS

9.3 BFSI

9.3.1 BY TYPE

9.3.1.1. MACROS

9.3.1.2. IN MEMORY

9.3.1.3. SCRIPTS

9.3.1.4. OTHERS

9.4 GOVERNMENT

9.4.1 BY TYPE

9.4.1.1. MACROS

9.4.1.2. IN MEMORY

9.4.1.3. SCRIPTS

9.4.1.4. OTHERS

9.5 IT & TELECOM

9.5.1 BY TYPE

9.5.1.1. MACROS

9.5.1.2. IN MEMORY

9.5.1.3. SCRIPTS

9.5.1.4. OTHERS

9.6 HEALTHCARE

9.6.1 BY TYPE

9.6.1.1. MACROS

9.6.1.2. IN MEMORY

9.6.1.3. SCRIPTS

9.6.1.4. OTHERS

9.7 RETAIL

9.7.1 BY TYPE

9.7.1.1. MACROS

9.7.1.2. IN MEMORY

9.7.1.3. SCRIPTS

9.7.1.4. OTHERS

9.8 E-COMMERCE

9.8.1 BY TYPE

9.8.1.1. MACROS

9.8.1.2. IN MEMORY

9.8.1.3. SCRIPTS

9.8.1.4. OTHERS

9.9 EDUCATION

9.9.1 BY TYPE

9.9.1.1. MACROS

9.9.1.2. IN MEMORY

9.9.1.3. SCRIPTS

9.9.1.4. OTHERS

9.1 OTHERS

9.10.1 BY TYPE

9.10.1.1. MACROS

9.10.1.2. IN MEMORY

9.10.1.3. SCRIPTS

9.10.1.4. OTHERS

10 GLOBAL FILELESS ATTACK SECURITY MARKET, BY REGION

Global FILELESS ATTACK SECURITY Market, (ALL SEGMENTATION PROVIDED ABOVE IS REPRESENTED IN THIS CHAPTER BY COUNTRY)

10.1 NORTH AMERICA

10.1.1 U.S.

10.1.2 CANADA

10.1.3 MEXICO

10.2 EUROPE

10.2.1 GERMANY

10.2.2 FRANCE

10.2.3 U.K.

10.2.4 ITALY

10.2.5 SPAIN

10.2.6 RUSSIA

10.2.7 TURKEY

10.2.8 BELGIUM

10.2.9 NETHERLANDS

10.2.10 SWITZERLAND

10.2.11 DENMARK

10.2.12 SWEDEN

10.2.13 POLAND

10.2.14 NORWAY

10.2.15 FINLAND

10.2.16 REST OF EUROPE

10.3 ASIA PACIFIC

10.3.1 JAPAN

10.3.2 CHINA

10.3.3 SOUTH KOREA

10.3.4 INDIA

10.3.5 AUSTRALIA

10.3.6 SINGAPORE

10.3.7 THAILAND

10.3.8 MALAYSIA

10.3.9 INDONESIA

10.3.10 PHILIPPINES

10.3.11 NEW ZEALAND

10.3.12 TAIWAN

10.3.13 VIETNAM

10.3.14 REST OF ASIA PACIFIC

10.4 SOUTH AMERICA

10.4.1 BRAZIL

10.4.2 ARGENTINA

10.4.3 REST OF SOUTH AMERICA

10.5 MIDDLE EAST AND AFRICA

10.5.1 SOUTH AFRICA

10.5.2 EGYPT

10.5.3 BAHRAIN

10.5.4 QATAR

10.5.5 KUWAIT

10.5.6 OMAN

10.5.7 SAUDI ARABIA

10.5.8 U.A.E

10.5.9 ISRAEL

10.5.10 REST OF MIDDLE EAST AND AFRICA

10.6 KEY PRIMARY INSIGHTS: BY MAJOR COUNTRIES

11 GLOBAL FILELESS ATTACK SECURITY MARKET, COMPANY LANDSCAPE

11.1 COMPANY SHARE ANALYSIS: NORTH AMERICA

11.2 COMPANY SHARE ANALYSIS: EUROPE

11.3 COMPANY SHARE ANALYSIS: ASIA-PACIFIC

11.4 MERGERS & ACQUISITIONS

11.5 NEW PRODUCT DEVELOPMENT & APPROVALS

11.6 EXPANSIONS

11.7 REGULATORY CHANGES

11.8 PARTNERSHIP AND OTHER STRATEGIC DEVELOPMENTS

12 GLOBAL FILELESS ATTACK SECURITY MARKET, SWOT ANALYSIS

13 GLOBAL FILELESS ATTACK SECURITY MARKET, COMPANY PROFILE

13.1 AMAZON WEB SERVICES

13.1.1 COMPANY SNAPSHOT

13.1.2 REVENUE ANALYSIS

13.1.3 GEOGRAPHIC PRESENCE

13.1.4 PRODUCT PORTFOLIO

13.1.5 RECENT DEVELOPMENTS

13.2 TATA CONSULTANCY SERVICES

13.2.1 COMPANY SNAPSHOT

13.2.2 REVENUE ANALYSIS

13.2.3 GEOGRAPHIC PRESENCE

13.2.4 PRODUCT PORTFOLIO

13.2.5 RECENT DEVELOPMENTS

13.3 MICROSOFT

13.3.1 COMPANY SNAPSHOT

13.3.2 REVENUE ANALYSIS

13.3.3 GEOGRAPHIC PRESENCE

13.3.4 PRODUCT PORTFOLIO

13.3.5 RECENT DEVELOPMENTS

13.4 MICRO FOCUS

13.4.1 COMPANY SNAPSHOT

13.4.2 REVENUE ANALYSIS

13.4.3 GEOGRAPHIC PRESENCE

13.4.4 PRODUCT PORTFOLIO

13.4.5 RECENT DEVELOPMENTS

13.5 F-SECURE

13.5.1 COMPANY SNAPSHOT

13.5.2 REVENUE ANALYSIS

13.5.3 GEOGRAPHIC PRESENCE

13.5.4 PRODUCT PORTFOLIO

13.5.5 RECENT DEVELOPMENTS

13.6 MCAFEE

13.6.1 COMPANY SNAPSHOT

13.6.2 REVENUE ANALYSIS

13.6.3 GEOGRAPHIC PRESENCE

13.6.4 PRODUCT PORTFOLIO

13.6.5 RECENT DEVELOPMENTS

13.7 FORTINET, INC

13.7.1 COMPANY SNAPSHOT

13.7.2 REVENUE ANALYSIS

13.7.3 GEOGRAPHIC PRESENCE

13.7.4 PRODUCT PORTFOLIO

13.7.5 RECENT DEVELOPMENTS

13.8 FORCEPOINT

13.8.1 COMPANY SNAPSHOT

13.8.2 REVENUE ANALYSIS

13.8.3 GEOGRAPHIC PRESENCE

13.8.4 PRODUCT PORTFOLIO

13.8.5 RECENT DEVELOPMENTS

13.9 RAPID7

13.9.1 COMPANY SNAPSHOT

13.9.2 REVENUE ANALYSIS

13.9.3 GEOGRAPHIC PRESENCE

13.9.4 PRODUCT PORTFOLIO

13.9.5 RECENT DEVELOPMENTS

13.1 FIREYE, INC

13.10.1 COMPANY SNAPSHOT

13.10.2 REVENUE ANALYSIS

13.10.3 GEOGRAPHIC PRESENCE

13.10.4 PRODUCT PORTFOLIO

13.10.5 RECENT DEVELOPMENTS

13.11 CHECKPOINT SOFTWARE TECHNOLOGIES, LTD

13.11.1 COMPANY SNAPSHOT

13.11.2 REVENUE ANALYSIS

13.11.3 GEOGRAPHIC PRESENCE

13.11.4 PRODUCT PORTFOLIO

13.11.5 RECENT DEVELOPMENTS

13.12 IMPERVA

13.12.1 COMPANY SNAPSHOT

13.12.2 REVENUE ANALYSIS

13.12.3 GEOGRAPHIC PRESENCE

13.12.4 PRODUCT PORTFOLIO

13.12.5 RECENT DEVELOPMENTS

13.13 KASPERSKY LAB

13.13.1 COMPANY SNAPSHOT

13.13.2 REVENUE ANALYSIS

13.13.3 GEOGRAPHIC PRESENCE

13.13.4 PRODUCT PORTFOLIO

13.13.5 RECENT DEVELOPMENTS

13.14 BREWER SCIENCE, INC

13.14.1 COMPANY SNAPSHOT

13.14.2 REVENUE ANALYSIS

13.14.3 GEOGRAPHIC PRESENCE

13.14.4 PRODUCT PORTFOLIO

13.14.5 RECENT DEVELOPMENTS

13.15 INTERLINK ELECTRONICS, INC

13.15.1 COMPANY SNAPSHOT

13.15.2 REVENUE ANALYSIS

13.15.3 GEOGRAPHIC PRESENCE

13.15.4 PRODUCT PORTFOLIO

13.15.5 RECENT DEVELOPMENTS

13.16 MURATA MANUFACTURING CO, LTD

13.16.1 COMPANY SNAPSHOT

13.16.2 REVENUE ANALYSIS

13.16.3 GEOGRAPHIC PRESENCE

13.16.4 PRODUCT PORTFOLIO

13.16.5 RECENT DEVELOPMENTS

13.17 HONEYWELL

13.17.1 COMPANY SNAPSHOT

13.17.2 REVENUE ANALYSIS

13.17.3 GEOGRAPHIC PRESENCE

13.17.4 PRODUCT PORTFOLIO

13.17.5 RECENT DEVELOPMENTS

13.18 TE CONNECTIVITY

13.18.1 COMPANY SNAPSHOT

13.18.2 REVENUE ANALYSIS

13.18.3 GEOGRAPHIC PRESENCE

13.18.4 PRODUCT PORTFOLIO

13.18.5 RECENT DEVELOPMENTS

13.19 THIN FILM ELECTRONICS

13.19.1 COMPANY SNAPSHOT

13.19.2 REVENUE ANALYSIS

13.19.3 GEOGRAPHIC PRESENCE

13.19.4 PRODUCT PORTFOLIO

13.19.5 RECENT DEVELOPMENTS

13.2 MTS SYSTEMS CORPORATION

13.20.1 COMPANY SNAPSHOT

13.20.2 REVENUE ANALYSIS

13.20.3 GEOGRAPHIC PRESENCE

13.20.4 PRODUCT PORTFOLIO

13.20.5 RECENT DEVELOPMENTS

13.21 DIGI-KEY ELECTRONICS

13.21.1 COMPANY SNAPSHOT

13.21.2 REVENUE ANALYSIS

13.21.3 GEOGRAPHIC PRESENCE

13.21.4 PRODUCT PORTFOLIO

13.21.5 RECENT DEVELOPMENTS

13.22 DUPONT

13.22.1 COMPANY SNAPSHOT

13.22.2 REVENUE ANALYSIS

13.22.3 GEOGRAPHIC PRESENCE

13.22.4 PRODUCT PORTFOLIO

13.22.5 RECENT DEVELOPMENTS

13.23 ISORG

13.23.1 COMPANY SNAPSHOT

13.23.2 REVENUE ANALYSIS

13.23.3 GEOGRAPHIC PRESENCE

13.23.4 PRODUCT PORTFOLIO

13.23.5 RECENT DEVELOPMENTS

13.24 QUALYS, INC

13.24.1 COMPANY SNAPSHOT

13.24.2 REVENUE ANALYSIS

13.24.3 GEOGRAPHIC PRESENCE

13.24.4 PRODUCT PORTFOLIO

13.24.5 RECENT DEVELOPMENTS

NOTE: THE COMPANIES PROFILED IS NOT EXHAUSTIVE LIST AND IS AS PER OUR PREVIOUS CLIENT REQUIREMENT. WE PROFILE MORE THAN 100 COMPANIES IN OUR STUDY AND HENCE THE LIST OF COMPANIES CAN BE MODIFIED OR REPLACED ON REQUEST

14 RELATED REPORTS

15 QUESTIONNAIRE

16 ABOUT DATA BRIDGE MARKET RESEARCH

Metodología de investigación

La recopilación de datos y el análisis del año base se realizan utilizando módulos de recopilación de datos con muestras de gran tamaño. La etapa incluye la obtención de información de mercado o datos relacionados a través de varias fuentes y estrategias. Incluye el examen y la planificación de todos los datos adquiridos del pasado con antelación. Asimismo, abarca el examen de las inconsistencias de información observadas en diferentes fuentes de información. Los datos de mercado se analizan y estiman utilizando modelos estadísticos y coherentes de mercado. Además, el análisis de la participación de mercado y el análisis de tendencias clave son los principales factores de éxito en el informe de mercado. Para obtener más información, solicite una llamada de un analista o envíe su consulta.

La metodología de investigación clave utilizada por el equipo de investigación de DBMR es la triangulación de datos, que implica la extracción de datos, el análisis del impacto de las variables de datos en el mercado y la validación primaria (experto en la industria). Los modelos de datos incluyen cuadrícula de posicionamiento de proveedores, análisis de línea de tiempo de mercado, descripción general y guía del mercado, cuadrícula de posicionamiento de la empresa, análisis de patentes, análisis de precios, análisis de participación de mercado de la empresa, estándares de medición, análisis global versus regional y de participación de proveedores. Para obtener más información sobre la metodología de investigación, envíe una consulta para hablar con nuestros expertos de la industria.

Personalización disponible

Data Bridge Market Research es líder en investigación formativa avanzada. Nos enorgullecemos de brindar servicios a nuestros clientes existentes y nuevos con datos y análisis que coinciden y se adaptan a sus objetivos. El informe se puede personalizar para incluir análisis de tendencias de precios de marcas objetivo, comprensión del mercado de países adicionales (solicite la lista de países), datos de resultados de ensayos clínicos, revisión de literatura, análisis de mercado renovado y base de productos. El análisis de mercado de competidores objetivo se puede analizar desde análisis basados en tecnología hasta estrategias de cartera de mercado. Podemos agregar tantos competidores sobre los que necesite datos en el formato y estilo de datos que esté buscando. Nuestro equipo de analistas también puede proporcionarle datos en archivos de Excel sin procesar, tablas dinámicas (libro de datos) o puede ayudarlo a crear presentaciones a partir de los conjuntos de datos disponibles en el informe.