Global Fileless Attack Security Market

Taille du marché en milliards USD

TCAC :

%

USD

16.46 Billion

USD

41.93 Billion

2021

2029

USD

16.46 Billion

USD

41.93 Billion

2021

2029

| 2022 –2029 | |

| USD 16.46 Billion | |

| USD 41.93 Billion | |

|

|

|

|

Marché mondial de la sécurité des attaques sans fichiers, par type (macros, scripts, en mémoire, autres), technique d'attaque (menaces en mémoire uniquement, méthodes de persistance sans fichier, outils à double usage, attaques de fichiers exécutables non portables (PE)), technologie de sécurité (sécurité des points de terminaison, détection et réponse des points de terminaison (EDR) , sécurité des e-mails, sécurité des réseaux, autres), application (PowerShell, Windows Management Instrumentation (WMI), autres), utilisateur final (aérospatiale, défense, gouvernement, banque, institutions financières, technologies de l'information (TI), télécommunications, soins de santé, vente au détail, commerce électronique, éducation, autres) - Tendances et prévisions de l'industrie jusqu'en 2029.

Analyse du marché et de la taille des attaques sans fichiers

Augmentation des cyberattaques et des menaces de piratage, transformation numérique, conformité, confidentialité et protection des données, etc. De plus, un nombre croissant d'attaques de sécurité incluent désormais des attaques sans fichier, une tendance qui devrait s'intensifier en 2022.

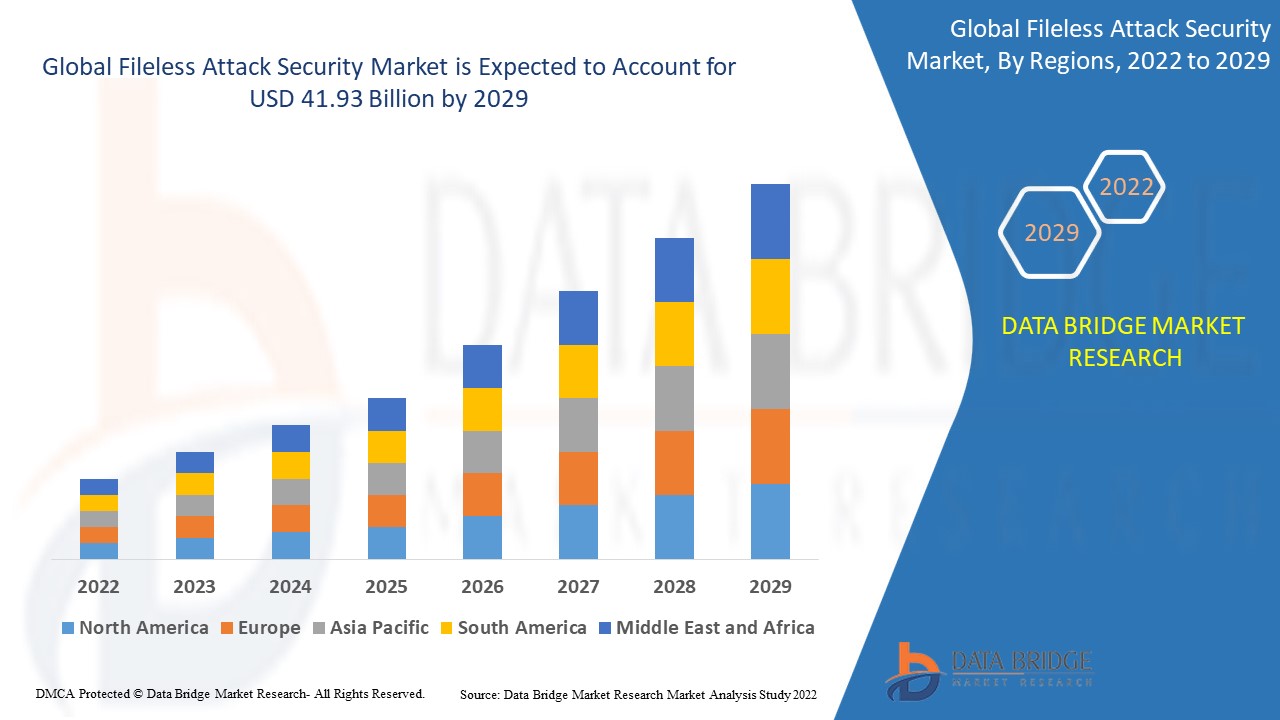

Selon Data Bridge Market Research, le marché de la sécurité des attaques sans fichier était évalué à 16,46 milliards de dollars en 2021 et devrait atteindre 41,93 milliards de dollars d'ici 2029, avec un TCAC de 12,40 % sur la période de prévision. Outre des informations sur le marché telles que la valeur marchande, le taux de croissance, les segments de marché, la couverture géographique, les acteurs et le scénario de marché, le rapport de marché élaboré par l'équipe Data Bridge Market Research comprend des analyses approfondies d'experts, des analyses d'import/export, des analyses de prix, de production et de consommation, ainsi qu'une analyse de type « pilon ».

Portée et segmentation du marché de la sécurité des attaques sans fichier

|

Rapport métrique |

Détails |

|

Période de prévision |

2022 à 2029 |

|

Année de base |

2021 |

|

Années historiques |

2020 (personnalisable de 2014 à 2019) |

|

Unités quantitatives |

Chiffre d'affaires en milliards USD, volumes en unités, prix en USD |

|

Segments couverts |

Type (macros, scripts, en mémoire, autres), technique d'attaque (menaces ciblant uniquement la mémoire, méthodes de persistance sans fichier, outils à double usage, attaques par fichiers exécutables non portables (PE)), technologie de sécurité (sécurité des terminaux, détection et réponse aux terminaux (EDR), sécurité des e-mails, sécurité réseau, autres), application (PowerShell, Windows Management Instrumentation (WMI), autres), utilisateur final (aérospatiale, défense, gouvernement, banque, institutions financières, technologies de l'information (TI), télécommunications, santé, vente au détail, commerce électronique, éducation, autres) |

|

Pays couverts |

États-Unis, Canada et Mexique en Amérique du Nord, Allemagne, France, Royaume-Uni, Pays-Bas, Suisse, Belgique, Russie, Italie, Espagne, Turquie, Reste de l'Europe en Europe, Chine, Japon, Inde, Corée du Sud, Singapour, Malaisie, Australie, Thaïlande, Indonésie, Philippines, Reste de l'Asie-Pacifique (APAC) en Asie-Pacifique (APAC), Arabie saoudite, Émirats arabes unis, Afrique du Sud, Égypte, Israël, Reste du Moyen-Orient et de l'Afrique (MEA) en tant que partie du Moyen-Orient et de l'Afrique (MEA), Brésil, Argentine et Reste de l'Amérique du Sud en tant que partie de l'Amérique du Sud |

|

Acteurs du marché couverts |

Digi-key Electronics (États-Unis), Brewer Science, Inc. (États-Unis), DuPont (États-Unis), Murata Manufacturing Co., Ltd (Japon), MTS Systems Corporation (États-Unis), Interlink Electronics, Inc. (États-Unis), Emerson Electric Co (États-Unis), Thin Film Electronics ASA (Norvège), ISORG (France), Peratech Holdco Ltd (Royaume-Uni), Honeywell International Inc. (États-Unis), TE connectivity (Suisse), SpotSee (États-Unis), KWJ Engineering Inc. (États-Unis), Fujifilm Holding Corporation (Japon), Interlink Electronics, Inc. (États-Unis) et Tekscan, Inc. (États-Unis) |

|

Opportunités de marché |

|

Définition du marché

Contrairement aux logiciels malveillants traditionnels, les attaques de logiciels malveillants sans fichier ne nécessitent pas l'intervention de programmeurs sur la machine cible. En réalité, les programmeurs prennent le contrôle des périphériques intégrés à Windows et les utilisent pour mener des attaques. Les logiciels malveillants sans fichier attaquent les périphériques Windows, notamment PowerShell et Windows Management Instrumentation (WMI), et les utilisent à des fins malveillantes, comme l'échange de données avec d'autres machines.

Dynamique du marché mondial de la sécurité des attaques sans fichiers

Conducteurs

- Augmentation de la prévalence des cyberattaques

On observe récemment une recrudescence des attaques ciblées visant à pénétrer l'infrastructure réseau des cibles tout en restant anonymes. Les attaquants ciblent fréquemment les terminaux, les réseaux, les appareils sur site, les applications cloud, les données et autres infrastructures informatiques. L'accès aux entreprises ou organisations ciblées et le vol de données sensibles constituent l'objectif principal de ces attaques. Ces attaques ciblées, ciblant les activités les plus vitales d'une entreprise, ont des conséquences néfastes sur l'activité, la propriété intellectuelle, les finances et la perte d'informations sensibles des consommateurs.

- Besoin croissant de déploiement dans le cloud

En les déployant sur site, les entreprises peuvent mieux contrôler l'ensemble des solutions de sécurité Big Data, y compris les pare-feu et les systèmes de prévention des intrusions de nouvelle génération. Les entreprises bénéficient de la rapidité, de l'évolutivité et de la sécurité informatique renforcée offertes par les modèles de déploiement cloud pour les solutions de sécurité Big Data. Les solutions de sécurité Big Data basées sur le cloud sont de plus en plus demandées par les PME et les grandes entreprises, car de plus en plus d'applications sont fournies via le cloud. De plus, l'amélioration des mesures de sécurité et la sensibilisation accrue à la cybersécurité accéléreront la croissance globale du marché au cours de la période de prévision. Là encore, le volume croissant de données d'entreprise générées par de multiples sources devrait stimuler la croissance du marché de la sécurité contre les attaques sans fichier.

Opportunité

L'adoption croissante des applications basées sur l'intelligence artificielle (IA) et le langage machine (ML) offrira de nombreuses opportunités de croissance au marché. En s'efforçant de sécuriser l'information grâce à des algorithmes, l'IA et le ML peuvent comprendre comment certains risques sont classés. Ces technologies peuvent rapidement analyser les comportements anormaux du système et déterminer si ces anomalies constituent ou non des dangers potentiels grâce à ces méthodes.

Restrictions

Le manque de personnel qualifié et formé et les préoccupations en matière de confidentialité constituent des freins au marché de la sécurité des attaques sans fichiers au cours de la période prévue.

Ce rapport sur le marché de la sécurité contre les attaques sans fichiers détaille les développements récents, la réglementation commerciale, l'analyse des importations et exportations, l'analyse de la production, l'optimisation de la chaîne de valeur, la part de marché, l'impact des acteurs nationaux et locaux, l'analyse des opportunités de revenus émergents, l'évolution de la réglementation, l'analyse stratégique de la croissance du marché, la taille du marché, la croissance des catégories de marché, les niches d'application et la domination du marché, les homologations et lancements de produits, les expansions géographiques et les innovations technologiques. Pour plus d'informations sur le marché de la sécurité contre les attaques sans fichiers, contactez Data Bridge Market Research pour obtenir un briefing d'analyste. Notre équipe vous aidera à prendre une décision éclairée et à stimuler votre croissance.

Impact du COVID-19 sur le marché de la sécurité des attaques sans fichier

L'épidémie de COVID-19 a eu un impact significatif sur le marché de la sécurité contre les attaques sans fichiers. Durant la pandémie, de nombreux gouvernements et organismes de réglementation ont imposé aux entreprises publiques et privées l'adoption de nouvelles méthodes de télétravail et de distanciation sociale. Depuis, les nouveaux plans de continuité d'activité (PCA) de nombreuses entreprises s'appuient sur des méthodes commerciales numériques. Face à la généralisation des appareils BYOD, à la tendance du télétravail et à la pénétration d'Internet partout dans le monde, les individus sont de plus en plus enclins à adopter des technologies numériques telles que le cloud, ce qui alimente la demande de mesures de sécurité contre les attaques sans fichiers pour parer aux cyberattaques. La sécurité des terminaux et des réseaux est fortement sollicitée pour maintenir des pratiques et des politiques de sécurité rigoureuses face à la pandémie de COVID-19.

Développements récents

En 2021 , afin d'unifier et d'améliorer la détection des menaces pour la sécurité contre les attaques sans fichier, McAfee Corp. a lancé MVISION Extended Detection and Response (XDR), qui inclut la télémétrie réseau et le cloud. Cette solution permettra une réponse automatisée plus simple, des cycles d'enquête plus rapides et plus proactifs, ainsi qu'une modernisation continue des centres d'opérations de sécurité (SOC).

Portée du marché mondial de la sécurité des attaques sans fichiers

Le marché de la sécurité des attaques sans fichier est segmenté selon le type, la technique d'attaque, la technologie de sécurité, l'application et l'utilisateur final. La croissance de ces segments vous permettra d'analyser les segments à faible croissance des secteurs et de fournir aux utilisateurs une vue d'ensemble et des informations précieuses sur le marché, les aidant ainsi à prendre des décisions stratégiques pour identifier les applications clés du marché.

Taper

- Macros

- Scripts

- En mémoire

- Autres

Utilisateur final

- Aérospatial

- Défense

- Gouvernement

- Bancaire

- Institutions financières

- Technologies de l'information (TI)

- Télécom

- soins de santé

- Vente au détail

- Commerce électronique

- Éducation

- Autres

Technique d'attaque

- Menaces ciblant uniquement la mémoire

- Méthodes de persistance sans fichier

- Outils à double usage

- Attaques de fichiers exécutables non portables (PE)

Technologie de sécurité

- Sécurité des terminaux

- Détection et réponse aux points finaux (EDR)

- Sécurité des e-mails

- Sécurité du réseau

- Autres

Application

- PowerShell

- Instrumentation de gestion Windows (WMI)

- Autres

Analyse et perspectives régionales du marché de la sécurité des attaques sans fichier

Le marché de la sécurité des attaques sans fichiers est analysé et des informations sur la taille et les tendances du marché sont fournies par pays, type, technique d'attaque, technologie de sécurité, application et utilisateur final comme référencé ci-dessus.

Les pays couverts dans le rapport sur le marché de la sécurité des attaques sans fichiers sont les États-Unis, le Canada et le Mexique en Amérique du Nord, l'Allemagne, la France, le Royaume-Uni, les Pays-Bas, la Suisse, la Belgique, la Russie, l'Italie, l'Espagne, la Turquie, le reste de l'Europe en Europe, la Chine, le Japon, l'Inde, la Corée du Sud, Singapour, la Malaisie, l'Australie, la Thaïlande, l'Indonésie, les Philippines, le reste de l'Asie-Pacifique (APAC) en Asie-Pacifique (APAC), l'Arabie saoudite, les Émirats arabes unis, l'Afrique du Sud, l'Égypte, Israël, le reste du Moyen-Orient et de l'Afrique (MEA) dans le cadre du Moyen-Orient et de l'Afrique (MEA), le Brésil, l'Argentine et le reste de l'Amérique du Sud dans le cadre de l'Amérique du Sud.

La section pays du rapport présente également les facteurs d'impact sur les marchés individuels et les évolutions de la réglementation qui influencent les tendances actuelles et futures du marché. Des données telles que l'analyse des chaînes de valeur en aval et en amont, les tendances techniques, l'analyse des cinq forces de Porter et les études de cas sont quelques-uns des indicateurs utilisés pour prévoir le scénario de marché pour chaque pays. De plus, la présence et la disponibilité des marques mondiales et les défis auxquels elles sont confrontées en raison de la forte ou de la faible concurrence des marques locales et nationales, de l'impact des tarifs douaniers nationaux et des routes commerciales sont pris en compte lors de l'analyse prévisionnelle des données nationales.

Analyse du paysage concurrentiel et des parts de marché de la sécurité des attaques sans fichiers

Le paysage concurrentiel du marché de la sécurité contre les attaques sans fichiers est détaillé par concurrent. Il comprend la présentation de l'entreprise, ses données financières, son chiffre d'affaires, son potentiel commercial, ses investissements en recherche et développement, ses nouvelles initiatives, sa présence mondiale, ses sites et installations de production, ses capacités de production, ses forces et faiblesses, le lancement de nouveaux produits, leur ampleur et leur portée, ainsi que la prédominance de ses applications. Les données ci-dessus concernent uniquement les activités des entreprises sur le marché de la sécurité contre les attaques sans fichiers.

Certains des principaux acteurs opérant sur le marché de la sécurité des attaques sans fichiers sont :

- Digi-key Electronics (États-Unis)

- Brewer Science, Inc. (États-Unis)

- DuPont (États-Unis)

- Murata Manufacturing Co., Ltd (Japon)

- MTS Systems Corporation (États-Unis)

- Interlink Electronics, Inc. (États-Unis)

- Emerson Electric Co (États-Unis)

- Thin Film Electronics ASA (Norvège)

- ISORG (France)

- Peratech Holdco Ltd (Royaume-Uni)

- Honeywell International Inc (États-Unis)

- Connectivité TE (Suisse)

- SpotSee (États-Unis)

- KWJ Engineering Inc., (États-Unis)

- Fujifilm Holding Corporation (Japon)

- Interlink Electronics, Inc. (États-Unis)

- Tekscan, Inc. (États-Unis)

SKU-

Accédez en ligne au rapport sur le premier cloud mondial de veille économique

- Tableau de bord d'analyse de données interactif

- Tableau de bord d'analyse d'entreprise pour les opportunités à fort potentiel de croissance

- Accès d'analyste de recherche pour la personnalisation et les requêtes

- Analyse de la concurrence avec tableau de bord interactif

- Dernières actualités, mises à jour et analyse des tendances

- Exploitez la puissance de l'analyse comparative pour un suivi complet de la concurrence

Table des matières

1 INTRODUCTION

1.1 OBJECTIVES OF THE STUDY

1.2 MARKET DEFINITION

1.3 OVERVIEW OF GLOBAL FILELESS ATTACK SECURITY MARKET

1.4 CURRENCY AND PRICING

1.5 LIMITATION

1.6 MARKETS COVERED

2 MARKET SEGMENTATION

2.1 KEY TAKEAWAYS

2.2 ARRIVING AT THE GLOBAL FILELESS ATTACK SECURITY MARKET

2.3 VENDOR POSITIONING GRID

2.4 TECHNOLOGY LIFE LINE CURVE

2.5 MARKET GUIDE

2.6 MULTIVARIATE MODELLING

2.7 TOP TO BOTTOM ANALYSIS

2.8 STANDARDS OF MEASUREMENT

2.9 VENDOR SHARE ANALYSIS

2.1 DATA POINTS FROM KEY PRIMARY INTERVIEWS

2.11 DATA POINTS FROM KEY SECONDARY DATABASES

2.12 GLOBAL FILELESS ATTACK SECURITY MARKET: RESEARCH SNAPSHOT

2.13 ASSUMPTIONS

3 MARKET OVERVIEW

3.1 DRIVERS

3.2 RESTRAINTS

3.3 OPPORTUNITIES

3.4 CHALLENGES

4 EXECUTIVE SUMMARY

5 PREMIUM INSIGHTS

5.1 VALUE CHAIN ANALYSIS

5.2 BRAND ANALYSIS

5.3 ECOSYSTEM MARKET MAP

5.4 TECHNOLOGICAL TRENDS

5.5 TOP WINNING STRATEGIES

5.6 PORTER’S FIVE FORCES ANALYSIS

6 GLOBAL FILELESS ATTACK SECURITY MARKET, BY TYPE

6.1 OVERVIEW

6.2 MACROS

6.3 IN MEMORY

6.4 SCRIPTS

6.5 OTHERS

7 GLOBAL FILELESS ATTACK SECURITY MARKET, BY SECURITY TECHNOLOGIES

7.1 OVERVIEW

7.2 ENDPOINT SECURITY

7.2.1 MULTILAYERED SECURITY ENGINES

7.2.2 SYSTEM HARDENING

7.2.3 DECEPTION

7.3 ENDPOINT DETECTION & RESPONSE (EDR)

7.4 EMAIL SECURITY

7.5 NETWORK SECURITY

7.6 OTHERS

8 GLOBAL FILELESS ATTACK SECURITY MARKET, BY ATTACK TECHNOLOGY

8.1 OVERVIEW

8.2 MEMORY-ONLY THREATS

8.3 DUAL-USE TOOLS

8.4 FILELESS PERSISTENCE METHODS

8.5 NON-PORTABLE EXECUTABLE (PE) FILE ATTACKS

8.6 OTHERS

9 GLOBAL FILELESS ATTACK SECURITY MARKET, BY APPLICATION

9.1 OVERVIEW

9.2 AEROSPACE & DEFENSE

9.2.1 BY TYPE

9.2.1.1. MACROS

9.2.1.2. IN MEMORY

9.2.1.3. SCRIPTS

9.2.1.4. OTHERS

9.3 BFSI

9.3.1 BY TYPE

9.3.1.1. MACROS

9.3.1.2. IN MEMORY

9.3.1.3. SCRIPTS

9.3.1.4. OTHERS

9.4 GOVERNMENT

9.4.1 BY TYPE

9.4.1.1. MACROS

9.4.1.2. IN MEMORY

9.4.1.3. SCRIPTS

9.4.1.4. OTHERS

9.5 IT & TELECOM

9.5.1 BY TYPE

9.5.1.1. MACROS

9.5.1.2. IN MEMORY

9.5.1.3. SCRIPTS

9.5.1.4. OTHERS

9.6 HEALTHCARE

9.6.1 BY TYPE

9.6.1.1. MACROS

9.6.1.2. IN MEMORY

9.6.1.3. SCRIPTS

9.6.1.4. OTHERS

9.7 RETAIL

9.7.1 BY TYPE

9.7.1.1. MACROS

9.7.1.2. IN MEMORY

9.7.1.3. SCRIPTS

9.7.1.4. OTHERS

9.8 E-COMMERCE

9.8.1 BY TYPE

9.8.1.1. MACROS

9.8.1.2. IN MEMORY

9.8.1.3. SCRIPTS

9.8.1.4. OTHERS

9.9 EDUCATION

9.9.1 BY TYPE

9.9.1.1. MACROS

9.9.1.2. IN MEMORY

9.9.1.3. SCRIPTS

9.9.1.4. OTHERS

9.1 OTHERS

9.10.1 BY TYPE

9.10.1.1. MACROS

9.10.1.2. IN MEMORY

9.10.1.3. SCRIPTS

9.10.1.4. OTHERS

10 GLOBAL FILELESS ATTACK SECURITY MARKET, BY REGION

Global FILELESS ATTACK SECURITY Market, (ALL SEGMENTATION PROVIDED ABOVE IS REPRESENTED IN THIS CHAPTER BY COUNTRY)

10.1 NORTH AMERICA

10.1.1 U.S.

10.1.2 CANADA

10.1.3 MEXICO

10.2 EUROPE

10.2.1 GERMANY

10.2.2 FRANCE

10.2.3 U.K.

10.2.4 ITALY

10.2.5 SPAIN

10.2.6 RUSSIA

10.2.7 TURKEY

10.2.8 BELGIUM

10.2.9 NETHERLANDS

10.2.10 SWITZERLAND

10.2.11 DENMARK

10.2.12 SWEDEN

10.2.13 POLAND

10.2.14 NORWAY

10.2.15 FINLAND

10.2.16 REST OF EUROPE

10.3 ASIA PACIFIC

10.3.1 JAPAN

10.3.2 CHINA

10.3.3 SOUTH KOREA

10.3.4 INDIA

10.3.5 AUSTRALIA

10.3.6 SINGAPORE

10.3.7 THAILAND

10.3.8 MALAYSIA

10.3.9 INDONESIA

10.3.10 PHILIPPINES

10.3.11 NEW ZEALAND

10.3.12 TAIWAN

10.3.13 VIETNAM

10.3.14 REST OF ASIA PACIFIC

10.4 SOUTH AMERICA

10.4.1 BRAZIL

10.4.2 ARGENTINA

10.4.3 REST OF SOUTH AMERICA

10.5 MIDDLE EAST AND AFRICA

10.5.1 SOUTH AFRICA

10.5.2 EGYPT

10.5.3 BAHRAIN

10.5.4 QATAR

10.5.5 KUWAIT

10.5.6 OMAN

10.5.7 SAUDI ARABIA

10.5.8 U.A.E

10.5.9 ISRAEL

10.5.10 REST OF MIDDLE EAST AND AFRICA

10.6 KEY PRIMARY INSIGHTS: BY MAJOR COUNTRIES

11 GLOBAL FILELESS ATTACK SECURITY MARKET, COMPANY LANDSCAPE

11.1 COMPANY SHARE ANALYSIS: NORTH AMERICA

11.2 COMPANY SHARE ANALYSIS: EUROPE

11.3 COMPANY SHARE ANALYSIS: ASIA-PACIFIC

11.4 MERGERS & ACQUISITIONS

11.5 NEW PRODUCT DEVELOPMENT & APPROVALS

11.6 EXPANSIONS

11.7 REGULATORY CHANGES

11.8 PARTNERSHIP AND OTHER STRATEGIC DEVELOPMENTS

12 GLOBAL FILELESS ATTACK SECURITY MARKET, SWOT ANALYSIS

13 GLOBAL FILELESS ATTACK SECURITY MARKET, COMPANY PROFILE

13.1 AMAZON WEB SERVICES

13.1.1 COMPANY SNAPSHOT

13.1.2 REVENUE ANALYSIS

13.1.3 GEOGRAPHIC PRESENCE

13.1.4 PRODUCT PORTFOLIO

13.1.5 RECENT DEVELOPMENTS

13.2 TATA CONSULTANCY SERVICES

13.2.1 COMPANY SNAPSHOT

13.2.2 REVENUE ANALYSIS

13.2.3 GEOGRAPHIC PRESENCE

13.2.4 PRODUCT PORTFOLIO

13.2.5 RECENT DEVELOPMENTS

13.3 MICROSOFT

13.3.1 COMPANY SNAPSHOT

13.3.2 REVENUE ANALYSIS

13.3.3 GEOGRAPHIC PRESENCE

13.3.4 PRODUCT PORTFOLIO

13.3.5 RECENT DEVELOPMENTS

13.4 MICRO FOCUS

13.4.1 COMPANY SNAPSHOT

13.4.2 REVENUE ANALYSIS

13.4.3 GEOGRAPHIC PRESENCE

13.4.4 PRODUCT PORTFOLIO

13.4.5 RECENT DEVELOPMENTS

13.5 F-SECURE

13.5.1 COMPANY SNAPSHOT

13.5.2 REVENUE ANALYSIS

13.5.3 GEOGRAPHIC PRESENCE

13.5.4 PRODUCT PORTFOLIO

13.5.5 RECENT DEVELOPMENTS

13.6 MCAFEE

13.6.1 COMPANY SNAPSHOT

13.6.2 REVENUE ANALYSIS

13.6.3 GEOGRAPHIC PRESENCE

13.6.4 PRODUCT PORTFOLIO

13.6.5 RECENT DEVELOPMENTS

13.7 FORTINET, INC

13.7.1 COMPANY SNAPSHOT

13.7.2 REVENUE ANALYSIS

13.7.3 GEOGRAPHIC PRESENCE

13.7.4 PRODUCT PORTFOLIO

13.7.5 RECENT DEVELOPMENTS

13.8 FORCEPOINT

13.8.1 COMPANY SNAPSHOT

13.8.2 REVENUE ANALYSIS

13.8.3 GEOGRAPHIC PRESENCE

13.8.4 PRODUCT PORTFOLIO

13.8.5 RECENT DEVELOPMENTS

13.9 RAPID7

13.9.1 COMPANY SNAPSHOT

13.9.2 REVENUE ANALYSIS

13.9.3 GEOGRAPHIC PRESENCE

13.9.4 PRODUCT PORTFOLIO

13.9.5 RECENT DEVELOPMENTS

13.1 FIREYE, INC

13.10.1 COMPANY SNAPSHOT

13.10.2 REVENUE ANALYSIS

13.10.3 GEOGRAPHIC PRESENCE

13.10.4 PRODUCT PORTFOLIO

13.10.5 RECENT DEVELOPMENTS

13.11 CHECKPOINT SOFTWARE TECHNOLOGIES, LTD

13.11.1 COMPANY SNAPSHOT

13.11.2 REVENUE ANALYSIS

13.11.3 GEOGRAPHIC PRESENCE

13.11.4 PRODUCT PORTFOLIO

13.11.5 RECENT DEVELOPMENTS

13.12 IMPERVA

13.12.1 COMPANY SNAPSHOT

13.12.2 REVENUE ANALYSIS

13.12.3 GEOGRAPHIC PRESENCE

13.12.4 PRODUCT PORTFOLIO

13.12.5 RECENT DEVELOPMENTS

13.13 KASPERSKY LAB

13.13.1 COMPANY SNAPSHOT

13.13.2 REVENUE ANALYSIS

13.13.3 GEOGRAPHIC PRESENCE

13.13.4 PRODUCT PORTFOLIO

13.13.5 RECENT DEVELOPMENTS

13.14 BREWER SCIENCE, INC

13.14.1 COMPANY SNAPSHOT

13.14.2 REVENUE ANALYSIS

13.14.3 GEOGRAPHIC PRESENCE

13.14.4 PRODUCT PORTFOLIO

13.14.5 RECENT DEVELOPMENTS

13.15 INTERLINK ELECTRONICS, INC

13.15.1 COMPANY SNAPSHOT

13.15.2 REVENUE ANALYSIS

13.15.3 GEOGRAPHIC PRESENCE

13.15.4 PRODUCT PORTFOLIO

13.15.5 RECENT DEVELOPMENTS

13.16 MURATA MANUFACTURING CO, LTD

13.16.1 COMPANY SNAPSHOT

13.16.2 REVENUE ANALYSIS

13.16.3 GEOGRAPHIC PRESENCE

13.16.4 PRODUCT PORTFOLIO

13.16.5 RECENT DEVELOPMENTS

13.17 HONEYWELL

13.17.1 COMPANY SNAPSHOT

13.17.2 REVENUE ANALYSIS

13.17.3 GEOGRAPHIC PRESENCE

13.17.4 PRODUCT PORTFOLIO

13.17.5 RECENT DEVELOPMENTS

13.18 TE CONNECTIVITY

13.18.1 COMPANY SNAPSHOT

13.18.2 REVENUE ANALYSIS

13.18.3 GEOGRAPHIC PRESENCE

13.18.4 PRODUCT PORTFOLIO

13.18.5 RECENT DEVELOPMENTS

13.19 THIN FILM ELECTRONICS

13.19.1 COMPANY SNAPSHOT

13.19.2 REVENUE ANALYSIS

13.19.3 GEOGRAPHIC PRESENCE

13.19.4 PRODUCT PORTFOLIO

13.19.5 RECENT DEVELOPMENTS

13.2 MTS SYSTEMS CORPORATION

13.20.1 COMPANY SNAPSHOT

13.20.2 REVENUE ANALYSIS

13.20.3 GEOGRAPHIC PRESENCE

13.20.4 PRODUCT PORTFOLIO

13.20.5 RECENT DEVELOPMENTS

13.21 DIGI-KEY ELECTRONICS

13.21.1 COMPANY SNAPSHOT

13.21.2 REVENUE ANALYSIS

13.21.3 GEOGRAPHIC PRESENCE

13.21.4 PRODUCT PORTFOLIO

13.21.5 RECENT DEVELOPMENTS

13.22 DUPONT

13.22.1 COMPANY SNAPSHOT

13.22.2 REVENUE ANALYSIS

13.22.3 GEOGRAPHIC PRESENCE

13.22.4 PRODUCT PORTFOLIO

13.22.5 RECENT DEVELOPMENTS

13.23 ISORG

13.23.1 COMPANY SNAPSHOT

13.23.2 REVENUE ANALYSIS

13.23.3 GEOGRAPHIC PRESENCE

13.23.4 PRODUCT PORTFOLIO

13.23.5 RECENT DEVELOPMENTS

13.24 QUALYS, INC

13.24.1 COMPANY SNAPSHOT

13.24.2 REVENUE ANALYSIS

13.24.3 GEOGRAPHIC PRESENCE

13.24.4 PRODUCT PORTFOLIO

13.24.5 RECENT DEVELOPMENTS

NOTE: THE COMPANIES PROFILED IS NOT EXHAUSTIVE LIST AND IS AS PER OUR PREVIOUS CLIENT REQUIREMENT. WE PROFILE MORE THAN 100 COMPANIES IN OUR STUDY AND HENCE THE LIST OF COMPANIES CAN BE MODIFIED OR REPLACED ON REQUEST

14 RELATED REPORTS

15 QUESTIONNAIRE

16 ABOUT DATA BRIDGE MARKET RESEARCH

Méthodologie de recherche

La collecte de données et l'analyse de l'année de base sont effectuées à l'aide de modules de collecte de données avec des échantillons de grande taille. L'étape consiste à obtenir des informations sur le marché ou des données connexes via diverses sources et stratégies. Elle comprend l'examen et la planification à l'avance de toutes les données acquises dans le passé. Elle englobe également l'examen des incohérences d'informations observées dans différentes sources d'informations. Les données de marché sont analysées et estimées à l'aide de modèles statistiques et cohérents de marché. De plus, l'analyse des parts de marché et l'analyse des tendances clés sont les principaux facteurs de succès du rapport de marché. Pour en savoir plus, veuillez demander un appel d'analyste ou déposer votre demande.

La méthodologie de recherche clé utilisée par l'équipe de recherche DBMR est la triangulation des données qui implique l'exploration de données, l'analyse de l'impact des variables de données sur le marché et la validation primaire (expert du secteur). Les modèles de données incluent la grille de positionnement des fournisseurs, l'analyse de la chronologie du marché, l'aperçu et le guide du marché, la grille de positionnement des entreprises, l'analyse des brevets, l'analyse des prix, l'analyse des parts de marché des entreprises, les normes de mesure, l'analyse globale par rapport à l'analyse régionale et des parts des fournisseurs. Pour en savoir plus sur la méthodologie de recherche, envoyez une demande pour parler à nos experts du secteur.

Personnalisation disponible

Data Bridge Market Research est un leader de la recherche formative avancée. Nous sommes fiers de fournir à nos clients existants et nouveaux des données et des analyses qui correspondent à leurs objectifs. Le rapport peut être personnalisé pour inclure une analyse des tendances des prix des marques cibles, une compréhension du marché pour d'autres pays (demandez la liste des pays), des données sur les résultats des essais cliniques, une revue de la littérature, une analyse du marché des produits remis à neuf et de la base de produits. L'analyse du marché des concurrents cibles peut être analysée à partir d'une analyse basée sur la technologie jusqu'à des stratégies de portefeuille de marché. Nous pouvons ajouter autant de concurrents que vous le souhaitez, dans le format et le style de données que vous recherchez. Notre équipe d'analystes peut également vous fournir des données sous forme de fichiers Excel bruts, de tableaux croisés dynamiques (Fact book) ou peut vous aider à créer des présentations à partir des ensembles de données disponibles dans le rapport.