Global Malware Analysis Market

Taille du marché en milliards USD

TCAC :

%

USD

5.54 Billion

USD

43.20 Billion

2021

2029

USD

5.54 Billion

USD

43.20 Billion

2021

2029

| 2022 –2029 | |

| USD 5.54 Billion | |

| USD 43.20 Billion | |

|

|

|

|

Marché mondial de l'analyse des logiciels malveillants, par composant (solution, services), modèle de déploiement (sur site, cloud), taille de l'organisation (grandes entreprises, petites et moyennes entreprises), secteur vertical (aérospatiale et défense, BFSI , secteur public, vente au détail, santé, informatique et télécommunications, énergie et services publics, fabrication, autres) - Tendances du secteur et prévisions jusqu'en 2029Marché mondial de l'analyse des logiciels malveillants, par composant (solution, services), modèle de déploiement (sur site, cloud), taille de l'organisation (grandes entreprises, petites et moyennes entreprises), secteur vertical (aérospatiale et défense, BFSI, secteur public, vente au détail, santé, informatique et télécommunications, énergie et services publics, fabrication, autres) - Tendances du secteur et prévisions jusqu'en 2029Marché mondial de l'analyse des logiciels malveillants, par composant (solution, services), modèle de déploiement (sur site, cloud), taille de l'organisation (grandes entreprises, petites et moyennes entreprises), secteur vertical (aérospatiale et défense, BFSI, secteur public, vente au détail, Santé, informatique et télécommunications, énergie et services publics, fabrication, autres) – Tendances et prévisions du secteur jusqu'en 2029.

Analyse du marché et de la taille des logiciels malveillants

Un large éventail de logiciels perturbateurs produits par des pirates informatiques est appelé « malware ». Lors d'une inspection statique et dynamique, l'analyse des logiciels malveillants utilise divers outils, tactiques et procédures pour extraire des informations du logiciel malveillant. Cette méthode permet d'extraire un maximum de données du logiciel malveillant afin d'identifier sa directive principale.

Le marché mondial de l'analyse des logiciels malveillants était évalué à 5,54 milliards de dollars en 2021 et devrait atteindre 43,20 milliards de dollars d'ici 2029, avec un TCAC de 29,27 % sur la période de prévision 2022-2029. Outre des informations sur le marché telles que la valeur marchande, le taux de croissance, les segments de marché, la couverture géographique, les acteurs et le scénario de marché, le rapport de marché élaboré par l'équipe d'études de marché de Data Bridge comprend des analyses approfondies d'experts, des analyses d'import/export, des analyses de prix, des analyses de consommation de production et des analyses de type « pilon ».

Analyse du marché des logiciels malveillants : portée et segmentation

|

Rapport métrique |

Détails |

|

Période de prévision |

2022 à 2029 |

|

Année de base |

2021 |

|

Années historiques |

2020 (personnalisable de 2014 à 2019) |

|

Unités quantitatives |

Chiffre d'affaires en milliards USD, volumes en unités, prix en USD |

|

Segments couverts |

Composant (solution, services), modèle de déploiement (sur site, cloud), taille de l'organisation (grandes entreprises, petites et moyennes entreprises), secteur d'activité (aérospatiale et défense, BFSI, secteur public, vente au détail, santé, informatique et télécommunications, énergie et services publics, fabrication, autres) |

|

Pays couverts |

États-Unis, Canada et Mexique en Amérique du Nord, Brésil, Argentine et reste de l'Amérique du Sud faisant partie de l'Amérique du Sud, Allemagne, Italie, Royaume-Uni, France, Espagne, Pays-Bas, Belgique, Suisse, Turquie, Russie, reste de l'Europe en Europe, Japon, Chine, Inde, Corée du Sud, Australie, Singapour, Malaisie, Thaïlande, Indonésie, Philippines, reste de l'Asie-Pacifique (APAC) en Asie-Pacifique (APAC), Arabie saoudite, Émirats arabes unis, Afrique du Sud, Égypte, Israël, reste du Moyen-Orient et de l'Afrique (MEA) faisant partie du Moyen-Orient et de l'Afrique (MEA) |

|

Acteurs du marché couverts |

FireEye (États-Unis), Cisco Systems Inc. (États-Unis), Palo Alto Networks (États-Unis), Sophos Ltd. (États-Unis), Broadcom (États-Unis), AO Kaspersky Lab. (Russie), Fortinet, Inc. (États-Unis), Check Point Software Technologies Ltd. (États-Unis), Qualys, Inc. (États-Unis), McAfee, LLC. (États-Unis), Trend Micro Incorporated (Japon), AT&T Intellectual Property. (États-Unis), Juniper Networks, Inc. (États-Unis), CrowdStrike (États-Unis), Ziff Davis, Inc. (États-Unis), Lastline Inc. (États-Unis), Intezer (Israël), Proofpoint, Inc. (États-Unis), VMRay (Allemagne) parmi beaucoup d'autres. |

|

Opportunités de marché |

|

Définition du marché

L'analyse des logiciels malveillants décrit la procédure utilisée pour évaluer et déterminer la fonctionnalité et l'objectif des échantillons de logiciels malveillants. Les données recueillies lors de l'analyse offrent des pistes pour la création d'une méthode de détection efficace des logiciels dangereux. De plus, elle est essentielle à la création de programmes de suppression efficaces, capables d'éliminer définitivement les logiciels malveillants d'une machine infectée.

Analyse de la dynamique du marché des logiciels malveillants

Cette section vise à comprendre les moteurs, les avantages, les opportunités, les contraintes et les défis du marché. Tous ces éléments sont détaillés ci-dessous :

Conducteurs

- Adoption de technologies avancées

L'adoption croissante du BYOD par les entreprises entraîne une croissance rapide de la prévalence des appareils mobiles. De grandes quantités de données sont enregistrées, transmises et transférées sur les appareils mobiles grâce à la diversité des applications, services et fonctionnalités accessibles. La plupart des informations enregistrées sur les appareils mobiles sont privées et comprennent les mots de passe, les numéros de carte bancaire et les noms d'utilisateur.

- Augmentation du nombre d'attaques

L'adoption de restrictions gouvernementales, l'augmentation de la fréquence des attaques de logiciels malveillants et la sophistication des attaques sur divers points de contact devraient contribuer à la croissance du marché de l'analyse des logiciels malveillants tout au long de la période de prévision. Par ailleurs, la demande accrue de solutions antivirus pour la protection des applications d'entreprise et la généralisation de meilleures infrastructures créeront de nombreuses opportunités de croissance pour le marché de l'analyse des logiciels malveillants pendant la période estimée.

Par ailleurs, des facteurs tels que l'urbanisation croissante, l'industrialisation et la sensibilisation croissante à l'importance de l'analyse des logiciels malveillants dans les régions défavorisées constituent d'autres moteurs importants du marché. De plus, le soutien croissant du gouvernement à la promotion de ces technologies et solutions, ainsi que l'augmentation du revenu par habitant, devraient stimuler la croissance du marché.

Opportunités

- Croissance et expansion

La croissance et l'expansion du secteur de l'énergie et des services publics, notamment dans les économies en développement, offriront de nombreuses opportunités de croissance pour le marché. De plus, la tendance croissante à la numérisation offre de nombreuses opportunités de croissance. L'augmentation du nombre d'utilisateurs finaux au quotidien, à grande et petite échelle, et la numérisation complète des opérations joueront également en faveur du marché.

Contraintes/Défis

- Complexités de la sécurité des données

Les communications sans fil et autres systèmes requièrent de la sécurité, et on prévoit que les préoccupations en matière de sécurité deviendront de plus en plus importantes et omniprésentes sur un large éventail d'appareils. Le prix, la puissance, les performances et la cohérence sont quelques-unes des nombreuses préoccupations lors de la création de solutions de sécurité. Une architecture de sécurité commune reste difficile pour la plupart des fournisseurs en raison de la diversité des exigences de sécurité des fabricants d'appareils. Le processus est d'autant plus complexe que les fournisseurs de solutions ont besoin du savoir-faire des ingénieurs en sécurité et des concepteurs de systèmes embarqués .

- Manque d'expertise technique

Le manque d'expertise et de connaissances techniques, ainsi que le manque de sensibilisation, notamment dans les économies sous-développées, entraveront la croissance régulière du marché. De plus, le manque d'infrastructures technologiques de pointe dans les territoires sous-développés freinera encore davantage la croissance du marché.

Ce rapport sur le marché de l'analyse des logiciels malveillants détaille les développements récents, la réglementation commerciale, l'analyse des importations et exportations, l'analyse de la production, l'optimisation de la chaîne de valeur, la part de marché, l'impact des acteurs nationaux et locaux, l'analyse des opportunités de revenus émergents, l'évolution de la réglementation, l'analyse stratégique de la croissance du marché, la taille du marché, la croissance des catégories de marché, les niches d'application et la domination du marché, les approbations et lancements de produits, les expansions géographiques et les innovations technologiques. Pour plus d'informations sur le marché de l'analyse des logiciels malveillants, contactez Data Bridge Market Research pour obtenir un briefing d'analyste. Notre équipe vous aidera à prendre une décision éclairée et à stimuler votre croissance.

Impact du COVID-19 sur le marché de l'analyse des logiciels malveillants

La pandémie de COVID-19 devrait accélérer la croissance du secteur de l'analyse des logiciels malveillants. Pendant le confinement, les cyberattaques se sont multipliées dans tous les secteurs. Par conséquent, le secteur informatique a constaté une forte adoption de l'analyse des logiciels malveillants. De plus, l'analyse des logiciels malveillants permet de comprendre leur fonctionnement et de proposer des solutions rapides aux attaques, ce qui a entraîné une forte demande pour cette technologie dans les entreprises ayant mis en place des politiques de télétravail pendant le confinement mondial.

Développements récents

- Afin de fournir aux partenaires et aux parties prenantes gouvernementales un site sécurisé pour examiner le code source des solutions de l'entreprise, Kaspersky a annoncé le lancement de son premier centre de transparence dans la région Asie-Pacifique en collaboration avec CyberSecurity Malaysia en 2019.

Portée du marché de l'analyse des logiciels malveillants

Le marché de l'analyse des logiciels malveillants est segmenté selon les composants, le modèle de déploiement, la taille de l'organisation et le secteur d'activité. La croissance de ces segments vous permettra d'analyser les segments à faible croissance des secteurs et de fournir aux utilisateurs une vue d'ensemble et des informations précieuses sur le marché, les aidant ainsi à prendre des décisions stratégiques pour identifier les applications clés du marché.

Composant

- Solution

- Analyse statique

- Analyse dynamique

- Services

- Formation, conseil et assistance

- Intégration et mise en œuvre

- Gestion des informations et des événements de sécurité gérés

Modèle de déploiement

- Sur site

- Nuage

Taille de l'organisation

- Grandes entreprises

- Petites et moyennes entreprises

Secteur d'activité vertical

- Aérospatiale et défense

- BFSI

- Secteur public

- Vente au détail

- soins de santé

- Informatique et télécommunications

- Énergie et services publics

- Fabrication

- Autres

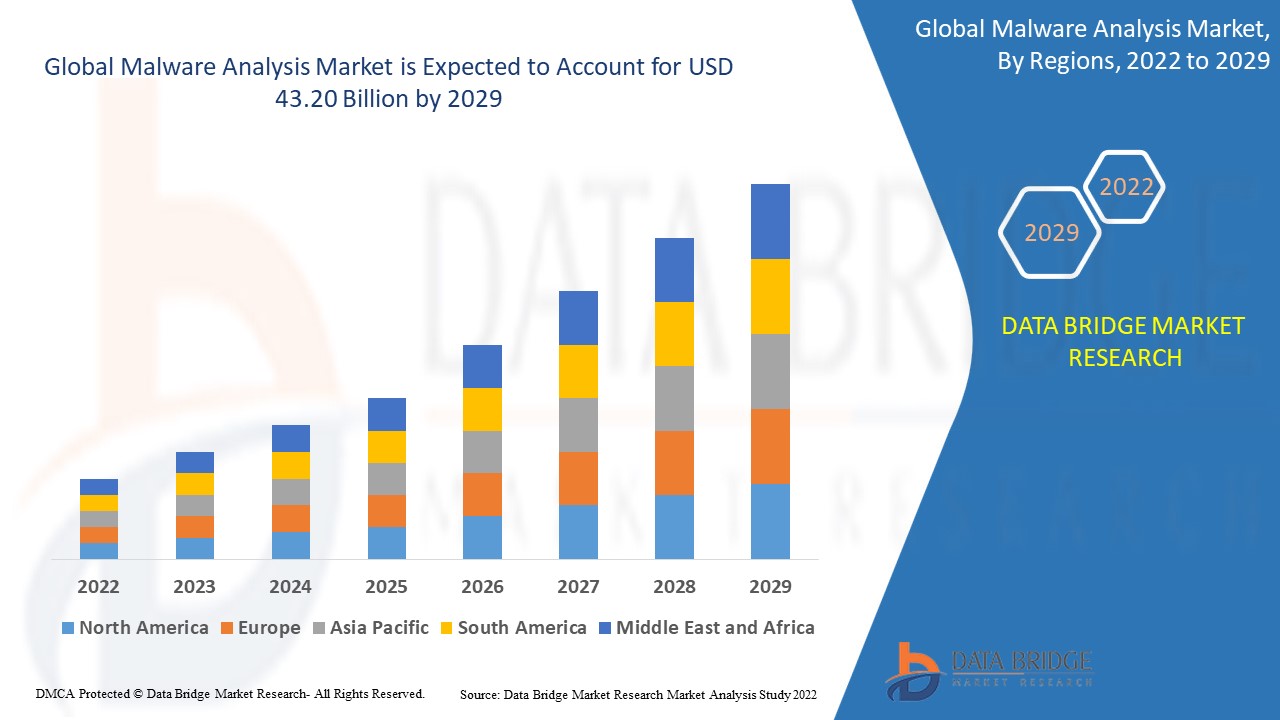

Analyse régionale du marché des logiciels malveillants

Le marché de l'analyse des logiciels malveillants est analysé et des informations sur la taille du marché et les tendances sont fournies par pays, composant, modèle de déploiement, taille de l'organisation et secteur vertical, comme indiqué ci-dessus.

Les pays couverts dans le rapport sur le marché de l'analyse des logiciels malveillants sont les États-Unis, le Canada et le Mexique en Amérique du Nord, le Brésil, l'Argentine et le reste de l'Amérique du Sud dans le cadre de l'Amérique du Sud, l'Allemagne, l'Italie, le Royaume-Uni, la France, l'Espagne, les Pays-Bas, la Belgique, la Suisse, la Turquie, la Russie, le reste de l'Europe en Europe, le Japon, la Chine, l'Inde, la Corée du Sud, l'Australie, Singapour, la Malaisie, la Thaïlande, l'Indonésie, les Philippines, le reste de l'Asie-Pacifique (APAC) dans l'Asie-Pacifique (APAC), l'Arabie saoudite, les Émirats arabes unis, l'Afrique du Sud, l'Égypte, Israël, le reste du Moyen-Orient et de l'Afrique (MEA) dans le cadre du Moyen-Orient et de l'Afrique (MEA).

L'Amérique du Nord consolide sa domination sur le marché mondial de l'analyse des logiciels malveillants grâce à des infrastructures vieillissantes et à des activités de recherche et développement croissantes. De plus, la présence d'acteurs majeurs dans cette région, tels que McAfee, LLC. (États-Unis), AT&T Intellectual Property. (États-Unis), Juniper Networks, Inc. (États-Unis), CrowdStrike (États-Unis), Ziff Davis, Inc. (États-Unis) et Lastline Inc. (États-Unis), soutient également la croissance du marché.

Au cours de la période de prévision, l'Asie-Pacifique devrait enregistrer le TCAC le plus élevé. La croissance de la région est attribuée à l'adoption croissante des applications et plateformes mobiles dans les pays de la région. Afin de stimuler la croissance économique, de nombreux pays, notamment la Chine, l'Inde et d'autres, augmentent leurs investissements dans les infrastructures.

La section nationale du rapport présente également les facteurs d'impact sur les marchés individuels et les évolutions réglementaires nationales qui influencent les tendances actuelles et futures du marché. Des données telles que l'analyse des chaînes de valeur en aval et en amont, les tendances techniques, l'analyse des cinq forces de Porter et les études de cas sont quelques-uns des indicateurs utilisés pour prévoir le scénario de marché pour chaque pays. De plus, la présence et la disponibilité des marques mondiales et les défis auxquels elles sont confrontées en raison de la forte ou de la faible concurrence des marques locales et nationales, l'impact des tarifs douaniers nationaux et les routes commerciales sont pris en compte lors de l'analyse prévisionnelle des données nationales.

Analyse du paysage concurrentiel et des logiciels malveillants Analyse des parts de marché

Le paysage concurrentiel du marché de l'analyse des logiciels malveillants fournit des informations détaillées par concurrent. Il comprend la présentation de l'entreprise, ses données financières, son chiffre d'affaires, son potentiel de marché, ses investissements en recherche et développement, ses nouvelles initiatives, sa présence mondiale, ses sites et installations de production, ses capacités de production, ses forces et faiblesses, le lancement de nouveaux produits, leur ampleur et leur portée, ainsi que la domination de ses applications. Les données ci-dessus concernent uniquement les entreprises spécialisées dans l'analyse des logiciels malveillants.

Certains des principaux acteurs opérant sur le marché de l’analyse des logiciels malveillants sont

- FireEye (États-Unis)

- Cisco Systems Inc. (États-Unis)

- Palo Alto Networks (États-Unis)

- Sophos Ltd. (États-Unis)

- Broadcom (États-Unis)

- AO Kaspersky Lab. (Russie)

- Fortinet, Inc. (États-Unis)

- Check Point Software Technologies Ltd. (États-Unis)

- Qualys, Inc. (États-Unis)

- McAfee, LLC. (États-Unis)

- Trend Micro Incorporated. (Japon)

- Propriété intellectuelle d'AT&T. (États-Unis)

- Juniper Networks, Inc. (États-Unis)

- CrowdStrike (États-Unis)

- Ziff Davis, Inc. (États-Unis)

- Lastline Inc. (États-Unis)

- Intezer (Israël)

- Proofpoint, Inc. (États-Unis)

- VMRay (Allemagne)

SKU-

Accédez en ligne au rapport sur le premier cloud mondial de veille économique

- Tableau de bord d'analyse de données interactif

- Tableau de bord d'analyse d'entreprise pour les opportunités à fort potentiel de croissance

- Accès d'analyste de recherche pour la personnalisation et les requêtes

- Analyse de la concurrence avec tableau de bord interactif

- Dernières actualités, mises à jour et analyse des tendances

- Exploitez la puissance de l'analyse comparative pour un suivi complet de la concurrence

Table des matières

1 INTRODUCTION

1.1 OBJECTIVES OF THE STUDY

1.2 MARKET DEFINITION

1.3 OVERVIEW OF GLOBAL MALWARE ANALYSIS MARKET

1.4 CURRENCY AND PRICING

1.5 LIMITATION

1.6 MARKETS COVERED

2 MARKET SEGMENTATION

2.1 KEY TAKEAWAYS

2.2 ARRIVING AT THE GLOBAL MALWARE ANALYSIS MARKET

2.3 VENDOR POSITIONING GRID

2.4 TECHNOLOGY LIFE LINE CURVE

2.5 MARKET GUIDE

2.6 COMPANY POSITIONING GRID

2.7 COMAPANY MARKET SHARE ANALYSIS

2.8 MULTIVARIATE MODELLING

2.9 TOP TO BOTTOM ANALYSIS

2.1 STANDARDS OF MEASUREMENT

2.11 VENDOR SHARE ANALYSIS

2.12 DATA POINTS FROM KEY PRIMARY INTERVIEWS

2.13 DATA POINTS FROM KEY SECONDARY DATABASES

2.14 GLOBAL MALWARE ANALYSIS MARKET: RESEARCH SNAPSHOT

2.15 ASSUMPTIONS

3 MARKET OVERVIEW

3.1 DRIVERS

3.2 RESTRAINTS

3.3 OPPORTUNITIES

3.4 CHALLENGES

4 EXECUTIVE SUMMARY

5 PREMIUM INSIGHT

5.1 PORTERS FIVE FORCES

5.2 REGULATORY STANDARDS

5.3 TECHNOLOGICAL TRENDS

5.4 PATENT ANALYSIS

5.5 CASE STUDY

5.6 VALUE CHAIN ANALYSIS

5.7 COMPANY COMPARITIVE ANALYSIS

6 GLOBAL MALWARE ANALYSIS MARKET, BY TYPE

6.1 OVERVIEW

6.2 STATIC ANALYSIS

6.3 DYNAMIC ANALYSIS

6.4 HYBRID ANALYSIS

7 GLOBAL MALWARE ANALYSIS MARKET, BY COMPONENT

7.1 OVERVIEW

7.2 MALWARE DETECTION

7.3 THREAT ALERTS AND TRIAGE

7.4 INCIDENT RESPONSE

7.5 THREAT HUNTING

7.6 MALWARE RESEARCH

8 GLOBAL MALWARE ANALYSIS MARKET, BY STAGES

8.1 OVERVIEW

8.2 STATIC PROPERTIES ANALYSIS

8.3 INTERACTIVE BEHAVIOR ANALYSIS

8.4 FULLY AUTOMATED ANALYSIS

8.5 MANUAL CODE REVERSING

9 GLOBAL MALWARE ANALYSIS MARKET, BY OFFERING

9.1 OVERVIEW

9.2 SOFTWARE

9.2.1 BY TYPE

9.2.1.1. STATIC ANALYSIS

9.2.1.2. DYNAMIC ANALYSIS

9.2.1.3. HYBRID ANALYSIS

9.3 SERVICES

9.3.1 CONSULTING & TRAINING

9.3.2 IMPLEMENTATION & INTEGRATION

9.3.3 TECHNICAL SUPPORT & MAINTENANCE

10 GLOBAL MALWARE ANALYSIS MARKET, BY ENTERPRISE SIZE

10.1 OVERVIEW

10.2 SMALL & MEDIUM ENTERPRISE

10.3 LARGE ENTERPRISE

11 GLOBAL MALWARE ANALYSIS MARKET, BY DEPLOYMENT MODE

11.1 OVERVIEW

11.2 ON-PREMISES

11.3 CLOUD

12 GLOBAL MALWARE ANALYSIS MARKET, BY END USER

12.1 OVERVIEW

12.2 GOVERNMENT & PUBLIC SECTOR

12.2.1 SOFTWARE

12.2.1.1. BY TYPE

12.2.1.1.1. STATIC ANALYSIS

12.2.1.1.2. DYNAMIC ANALYSIS

12.2.1.1.3. HYBRID ANALYSIS

12.2.2 SERVICES

12.2.2.1. CONSULTING & TRAINING

12.2.2.2. IMPLEMENTATION & INTEGRATION

12.2.2.3. TECHNICAL SUPPORT & MAINTENANCE

12.3 HEALTHCARE

12.3.1 SOFTWARE

12.3.1.1. BY TYPE

12.3.1.1.1. STATIC ANALYSIS

12.3.1.1.2. DYNAMIC ANALYSIS

12.3.1.1.3. HYBRID ANALYSIS

12.3.2 SERVICES

12.3.2.1. CONSULTING & TRAINING

12.3.2.2. IMPLEMENTATION & INTEGRATION

12.3.2.3. TECHNICAL SUPPORT & MAINTENANCE

12.4 IT & TELECOMMUNICATION

12.4.1 SOFTWARE

12.4.1.1. BY TYPE

12.4.1.1.1. STATIC ANALYSIS

12.4.1.1.2. DYNAMIC ANALYSIS

12.4.1.1.3. HYBRID ANALYSIS

12.4.2 SERVICES

12.4.2.1. CONSULTING & TRAINING

12.4.2.2. IMPLEMENTATION & INTEGRATION

12.4.2.3. TECHNICAL SUPPORT & MAINTENANCE

12.5 BANKING, FINANCIAL SERVICES & INSURANCE (BFSI)

12.5.1 SOFTWARE

12.5.1.1. BY TYPE

12.5.1.1.1. STATIC ANALYSIS

12.5.1.1.2. DYNAMIC ANALYSIS

12.5.1.1.3. HYBRID ANALYSIS

12.5.2 SERVICES

12.5.2.1. CONSULTING & TRAINING

12.5.2.2. IMPLEMENTATION & INTEGRATION

12.5.2.3. TECHNICAL SUPPORT & MAINTENANCE

12.6 ENERGY & UTILITIES

12.6.1 SOFTWARE

12.6.1.1. BY TYPE

12.6.1.1.1. STATIC ANALYSIS

12.6.1.1.2. DYNAMIC ANALYSIS

12.6.1.1.3. HYBRID ANALYSIS

12.6.2 SERVICES

12.6.2.1. CONSULTING & TRAINING

12.6.2.2. IMPLEMENTATION & INTEGRATION

12.6.2.3. TECHNICAL SUPPORT & MAINTENANCE

12.7 MANUFACTURING

12.7.1 SOFTWARE

12.7.1.1. BY TYPE

12.7.1.1.1. STATIC ANALYSIS

12.7.1.1.2. DYNAMIC ANALYSIS

12.7.1.1.3. HYBRID ANALYSIS

12.7.2 SERVICES

12.7.2.1. CONSULTING & TRAINING

12.7.2.2. IMPLEMENTATION & INTEGRATION

12.7.2.3. TECHNICAL SUPPORT & MAINTENANCE

12.8 OTHERS

13 GLOBAL MALWARE ANALYSIS MARKET, BY GEOGRAPHY

GLOBAL MALWARE ANALYSIS MARKET, (ALL SEGMENTATION PROVIDED ABOVE IS REPRESENTED IN THIS CHAPTER BY COUNTRY)

13.1 NORTH AMERICA

13.1.1 U.S.

13.1.2 CANADA

13.1.3 MEXICO

13.2 EUROPE

13.2.1 GERMANY

13.2.2 FRANCE

13.2.3 U.K.

13.2.4 ITALY

13.2.5 SPAIN

13.2.6 RUSSIA

13.2.7 TURKEY

13.2.8 BELGIUM

13.2.9 NETHERLANDS

13.2.10 NORWAY

13.2.11 FINLAND

13.2.12 SWITZERLAND

13.2.13 DENMARK

13.2.14 SWEDEN

13.2.15 POLAND

13.2.16 REST OF EUROPE

13.3 ASIA PACIFIC

13.3.1 JAPAN

13.3.2 CHINA

13.3.3 SOUTH KOREA

13.3.4 INDIA

13.3.5 AUSTRALIA

13.3.6 NEW ZEALAND

13.3.7 SINGAPORE

13.3.8 THAILAND

13.3.9 MALAYSIA

13.3.10 INDONESIA

13.3.11 PHILIPPINES

13.3.12 TAIWAN

13.3.13 VIETNAM

13.3.14 REST OF ASIA PACIFIC

13.4 SOUTH AMERICA

13.4.1 BRAZIL

13.4.2 ARGENTINA

13.4.3 REST OF SOUTH AMERICA

13.5 MIDDLE EAST AND AFRICA

13.5.1 SOUTH AFRICA

13.5.2 EGYPT

13.5.3 SAUDI ARABIA

13.5.4 U.A.E

13.5.5 OMAN

13.5.6 BAHRAIN

13.5.7 ISRAEL

13.5.8 KUWAIT

13.5.9 QATAR

13.5.10 REST OF MIDDLE EAST AND AFRICA

13.6 KEY PRIMARY INSIGHTS: BY MAJOR COUNTRIES

14 GLOBAL MALWARE ANALYSIS MARKET,COMPANY LANDSCAPE

14.1 COMPANY SHARE ANALYSIS: GLOBAL

14.2 COMPANY SHARE ANALYSIS: NORTH AMERICA

14.3 COMPANY SHARE ANALYSIS: EUROPE

14.4 COMPANY SHARE ANALYSIS: ASIA PACIFIC

14.5 MERGERS & ACQUISITIONS

14.6 NEW PRODUCT DEVELOPMENT AND APPROVALS

14.7 EXPANSIONS

14.8 REGULATORY CHANGES

14.9 PARTNERSHIP AND OTHER STRATEGIC DEVELOPMENTS

15 GLOBAL MALWARE ANALYSIS MARKET, SWOT & DBMR ANALYSIS

16 GLOBAL MALWARE ANALYSIS MARKET, COMPANY PROFILE

16.1 CISCO SYSTEMS, INC.

16.1.1 COMPANY SNAPSHOT

16.1.2 REVENUE ANALYSIS

16.1.3 GEOGRAPHIC PRESENCE

16.1.4 PRODUCT PORTFOLIO

16.1.5 RECENT DEVELOPMENT

16.2 CROWDSTRIKE

16.2.1 COMPANY SNAPSHOT

16.2.2 REVENUE ANALYSIS

16.2.3 GEOGRAPHIC PRESENCE

16.2.4 PRODUCT PORTFOLIO

16.2.5 RECENT DEVELOPMENT

16.3 FIREEYE, INC.

16.3.1 COMPANY SNAPSHOT

16.3.2 REVENUE ANALYSIS

16.3.3 GEOGRAPHIC PRESENCE

16.3.4 PRODUCT PORTFOLIO

16.3.5 RECENT DEVELOPMENT

16.4 FORTINET, INC.

16.4.1 COMPANY SNAPSHOT

16.4.2 REVENUE ANALYSIS

16.4.3 GEOGRAPHIC PRESENCE

16.4.4 PRODUCT PORTFOLIO

16.4.5 RECENT DEVELOPMENT

16.5 KASPERSKY LAB.

16.5.1 COMPANY SNAPSHOT

16.5.2 REVENUE ANALYSIS

16.5.3 GEOGRAPHIC PRESENCE

16.5.4 PRODUCT PORTFOLIO

16.5.5 RECENT DEVELOPMENT

16.6 PALO ALTO NETWORKS

16.6.1 COMPANY SNAPSHOT

16.6.2 REVENUE ANALYSIS

16.6.3 GEOGRAPHIC PRESENCE

16.6.4 PRODUCT PORTFOLIO

16.6.5 RECENT DEVELOPMENT

16.7 QUALYS, INC

16.7.1 COMPANY SNAPSHOT

16.7.2 REVENUE ANALYSIS

16.7.3 GEOGRAPHIC PRESENCE

16.7.4 PRODUCT PORTFOLIO

16.7.5 RECENT DEVELOPMENT

16.8 SOPHOS LTD.

16.8.1 COMPANY SNAPSHOT

16.8.2 REVENUE ANALYSIS

16.8.3 GEOGRAPHIC PRESENCE

16.8.4 PRODUCT PORTFOLIO

16.8.5 RECENT DEVELOPMENT

16.9 SYMANTEC CORPORATION

16.9.1 COMPANY SNAPSHOT

16.9.2 REVENUE ANALYSIS

16.9.3 GEOGRAPHIC PRESENCE

16.9.4 PRODUCT PORTFOLIO

16.9.5 RECENT DEVELOPMENT

16.1 TREND MICRO INCORPORATED

16.10.1 COMPANY SNAPSHOT

16.10.2 REVENUE ANALYSIS

16.10.3 GEOGRAPHIC PRESENCE

16.10.4 PRODUCT PORTFOLIO

16.10.5 RECENT DEVELOPMENT

16.11 CHECK POINT SOFTWARE TECHNOLOGIES LTD.

16.11.1 COMPANY SNAPSHOT

16.11.2 REVENUE ANALYSIS

16.11.3 GEOGRAPHIC PRESENCE

16.11.4 PRODUCT PORTFOLIO

16.11.5 RECENT DEVELOPMENT

16.12 BROADCOM

16.12.1 COMPANY SNAPSHOT

16.12.2 REVENUE ANALYSIS

16.12.3 GEOGRAPHIC PRESENCE

16.12.4 PRODUCT PORTFOLIO

16.12.5 RECENT DEVELOPMENT

16.13 JUNIPER NETWORKS, INC.

16.13.1 COMPANY SNAPSHOT

16.13.2 REVENUE ANALYSIS

16.13.3 GEOGRAPHIC PRESENCE

16.13.4 PRODUCT PORTFOLIO

16.13.5 RECENT DEVELOPMENT

16.14 FORCEPOINT

16.14.1 COMPANY SNAPSHOT

16.14.2 REVENUE ANALYSIS

16.14.3 GEOGRAPHIC PRESENCE

16.14.4 PRODUCT PORTFOLIO

16.14.5 RECENT DEVELOPMENT

16.15 JOE SECURITY LLC

16.15.1 COMPANY SNAPSHOT

16.15.2 REVENUE ANALYSIS

16.15.3 GEOGRAPHIC PRESENCE

16.15.4 PRODUCT PORTFOLIO

16.15.5 RECENT DEVELOPMENT

16.16 MALWAREBYTES

16.16.1 COMPANY SNAPSHOT

16.16.2 REVENUE ANALYSIS

16.16.3 GEOGRAPHIC PRESENCE

16.16.4 PRODUCT PORTFOLIO

16.16.5 RECENT DEVELOPMENT

16.17 VMRAY

16.17.1 COMPANY SNAPSHOT

16.17.2 REVENUE ANALYSIS

16.17.3 GEOGRAPHIC PRESENCE

16.17.4 PRODUCT PORTFOLIO

16.17.5 RECENT DEVELOPMENT

16.18 PROOFPOINT

16.18.1 COMPANY SNAPSHOT

16.18.2 REVENUE ANALYSIS

16.18.3 GEOGRAPHIC PRESENCE

16.18.4 PRODUCT PORTFOLIO

16.18.5 RECENT DEVELOPMENT

NOTE: THE COMPANIES PROFILED IS NOT EXHAUSTIVE LIST AND IS AS PER OUR PREVIOUS CLIENT REQUIREMENT. WE PROFILE MORE THAN 100 COMPANIES IN OUR STUDY AND HENCE THE LIST OF COMPANIES CAN BE MODIFIED OR REPLACED ON REQUEST

17 CONCLUSION

18 QUESTIONNAIRE

19 RELATED REPORTS

20 ABOUT DATA BRIDGE MARKET RESEARCH

Méthodologie de recherche

La collecte de données et l'analyse de l'année de base sont effectuées à l'aide de modules de collecte de données avec des échantillons de grande taille. L'étape consiste à obtenir des informations sur le marché ou des données connexes via diverses sources et stratégies. Elle comprend l'examen et la planification à l'avance de toutes les données acquises dans le passé. Elle englobe également l'examen des incohérences d'informations observées dans différentes sources d'informations. Les données de marché sont analysées et estimées à l'aide de modèles statistiques et cohérents de marché. De plus, l'analyse des parts de marché et l'analyse des tendances clés sont les principaux facteurs de succès du rapport de marché. Pour en savoir plus, veuillez demander un appel d'analyste ou déposer votre demande.

La méthodologie de recherche clé utilisée par l'équipe de recherche DBMR est la triangulation des données qui implique l'exploration de données, l'analyse de l'impact des variables de données sur le marché et la validation primaire (expert du secteur). Les modèles de données incluent la grille de positionnement des fournisseurs, l'analyse de la chronologie du marché, l'aperçu et le guide du marché, la grille de positionnement des entreprises, l'analyse des brevets, l'analyse des prix, l'analyse des parts de marché des entreprises, les normes de mesure, l'analyse globale par rapport à l'analyse régionale et des parts des fournisseurs. Pour en savoir plus sur la méthodologie de recherche, envoyez une demande pour parler à nos experts du secteur.

Personnalisation disponible

Data Bridge Market Research est un leader de la recherche formative avancée. Nous sommes fiers de fournir à nos clients existants et nouveaux des données et des analyses qui correspondent à leurs objectifs. Le rapport peut être personnalisé pour inclure une analyse des tendances des prix des marques cibles, une compréhension du marché pour d'autres pays (demandez la liste des pays), des données sur les résultats des essais cliniques, une revue de la littérature, une analyse du marché des produits remis à neuf et de la base de produits. L'analyse du marché des concurrents cibles peut être analysée à partir d'une analyse basée sur la technologie jusqu'à des stratégies de portefeuille de marché. Nous pouvons ajouter autant de concurrents que vous le souhaitez, dans le format et le style de données que vous recherchez. Notre équipe d'analystes peut également vous fournir des données sous forme de fichiers Excel bruts, de tableaux croisés dynamiques (Fact book) ou peut vous aider à créer des présentations à partir des ensembles de données disponibles dans le rapport.