Global Fileless Attack Security Market

Tamanho do mercado em biliões de dólares

CAGR :

%

USD

16.46 Billion

USD

41.93 Billion

2021

2029

USD

16.46 Billion

USD

41.93 Billion

2021

2029

| 2022 –2029 | |

| USD 16.46 Billion | |

| USD 41.93 Billion | |

|

|

|

|

Mercado global de segurança contra ataques sem arquivo, por tipo (macros, scripts, na memória, outros), técnica de ataque (ameaças somente de memória, métodos de persistência sem arquivo, ferramentas de uso duplo, ataques de arquivo executável não portátil (PE)), tecnologia de segurança (segurança de endpoint, detecção e resposta de endpoint (EDR) , segurança de e-mail, segurança de rede, outros), aplicativo (PowerShell, Windows Management Instrumentation (WMI), outros), usuário final (aeroespacial, defesa, governo, bancos, instituições financeiras, tecnologia da informação (TI), telecomunicações, saúde, varejo, comércio eletrônico, educação, outros) - tendências do setor e previsão para 2029.

Análise e tamanho do mercado de segurança contra ataques sem arquivo

Aumento de ataques cibernéticos e ameaças de hackers, transformação digital, conformidade, privacidade e proteção de dados, e assim por diante. Além disso, um número crescente de ataques de segurança agora inclui ataques sem arquivo, uma tendência que deve se intensificar em 2022.

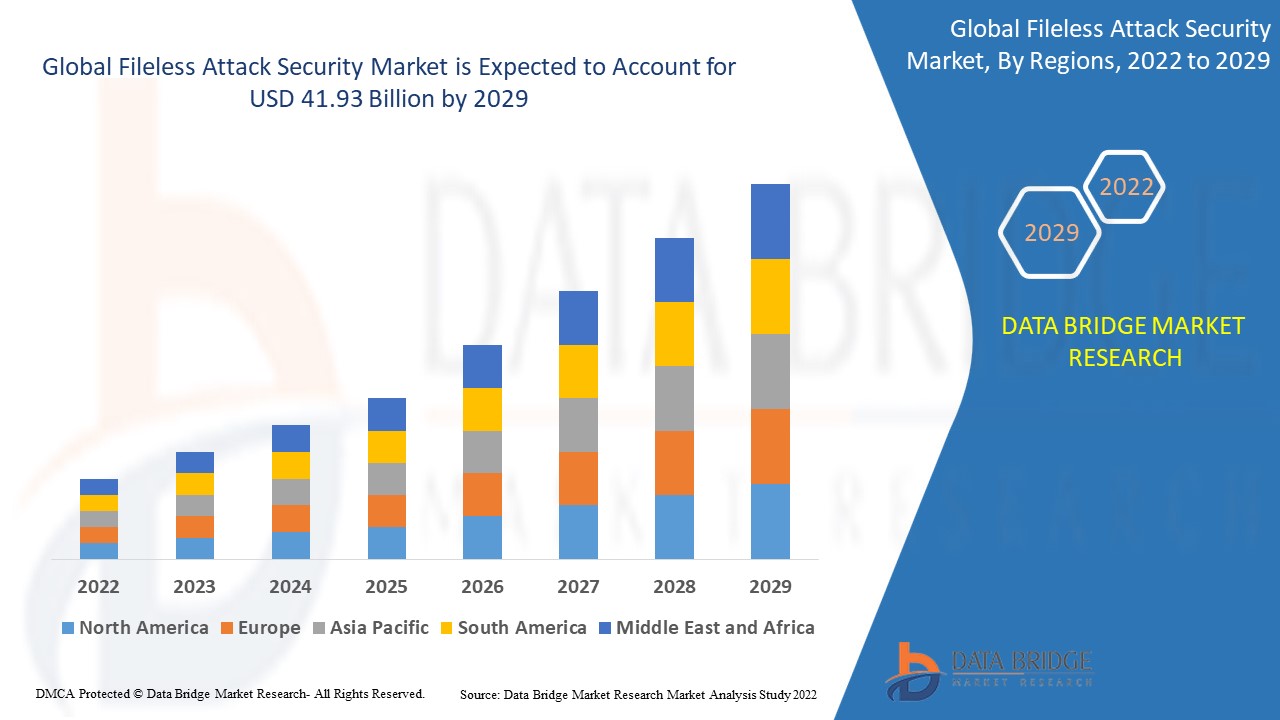

A Data Bridge Market Research analisa que o mercado de segurança contra ataques sem arquivo foi avaliado em US$ 16,46 bilhões em 2021 e deve atingir US$ 41,93 bilhões até 2029, com um CAGR de 12,40% durante o período previsto. Além de insights de mercado, como valor de mercado, taxa de crescimento, segmentos de mercado, cobertura geográfica, participantes do mercado e cenário de mercado, o relatório de mercado, elaborado pela equipe da Data Bridge Market Research, inclui análises aprofundadas de especialistas, análises de importação/exportação, análise de preços, análise de consumo de produção e análise Pestle.

Escopo e segmentação do mercado de segurança contra ataques sem arquivo

|

Métrica de Relatório |

Detalhes |

|

Período de previsão |

2022 a 2029 |

|

Ano base |

2021 |

|

Anos Históricos |

2020 (personalizável para 2014 - 2019) |

|

Unidades quantitativas |

Receita em bilhões de dólares americanos, volumes em unidades, preços em dólares americanos |

|

Segmentos abrangidos |

Tipo (macros, scripts, na memória, outros), técnica de ataque (ameaças somente de memória, métodos de persistência sem arquivo, ferramentas de uso duplo, ataques de arquivo executável não portátil (PE)), tecnologia de segurança (segurança de endpoint, detecção e resposta de endpoint (EDR), segurança de e-mail, segurança de rede, outros), aplicativo (PowerShell, Windows Management Instrumentation (WMI), outros), usuário final (aeroespacial, defesa, governo, bancos, instituições financeiras, tecnologia da informação (TI), telecomunicações, saúde, varejo, comércio eletrônico, educação, outros) |

|

Países abrangidos |

EUA, Canadá e México na América do Norte, Alemanha, França, Reino Unido, Holanda, Suíça, Bélgica, Rússia, Itália, Espanha, Turquia, Resto da Europa na Europa, China, Japão, Índia, Coreia do Sul, Cingapura, Malásia, Austrália, Tailândia, Indonésia, Filipinas, Resto da Ásia-Pacífico (APAC) na Ásia-Pacífico (APAC), Arábia Saudita, Emirados Árabes Unidos, África do Sul, Egito, Israel, Resto do Oriente Médio e África (MEA) como parte do Oriente Médio e África (MEA), Brasil, Argentina e Resto da América do Sul como parte da América do Sul |

|

Participantes do mercado cobertos |

Digi-key Electronics (EUA), Brewer Science, Inc. (EUA), DuPont (EUA), Murata Manufacturing Co., Ltd (Japão), MTS Systems Corporation (EUA), Interlink Electronics, Inc. (EUA), Emerson Electric Co (EUA), Thin Film Electronics ASA (Noruega), ISORG (França), Peratech Holdco Ltd (Reino Unido), Honeywell International Inc (EUA), TE connectivity (Suíça), SpotSee (EUA), KWJ Engineering Inc. (EUA), Fujifilm Holding Corporation (Japão), Interlink Electronics, Inc. (EUA) e Tekscan, Inc. (EUA) |

|

Oportunidades de mercado |

|

Definição de Mercado

Ao contrário do malware tradicional, os ataques de malware sem arquivo não exigem que programadores introduzam programação na máquina alvo. Na realidade, os programadores assumem o controle de dispositivos integrados ao Windows e os utilizam para realizar ataques. O malware sem arquivo ataca dispositivos Windows, especialmente o PowerShell e o Windows Management Instrumentation (WMI), e os utiliza para fins maliciosos, como a troca de dados com outras máquinas.

Dinâmica do mercado global de segurança contra ataques sem arquivo

Motoristas

- Prevalência crescente de ataques cibernéticos

Recentemente, houve um aumento no uso de ataques direcionados para acessar a infraestrutura de rede dos alvos, mantendo o anonimato. Os invasores frequentemente têm como alvo endpoints, redes, dispositivos locais, aplicativos baseados em nuvem, dados e outras infraestruturas de TI. Obter acesso às empresas ou organizações alvo e roubar dados confidenciais é o principal objetivo dos ataques direcionados. Esses ataques focados nas atividades mais vitais de uma empresa têm efeitos prejudiciais aos negócios, à propriedade intelectual, às finanças e à perda de informações confidenciais do consumidor.

- Crescente necessidade de implantação em nuvem

Ao implantá-los localmente, as organizações podem obter maior controle sobre todas as soluções de segurança de big data, incluindo firewalls de última geração e sistemas de prevenção de intrusão. As empresas se beneficiam da velocidade, escalabilidade e maior segurança de TI que os modelos de implantação em nuvem para soluções de segurança de big data oferecem. Soluções de segurança de big data baseadas em nuvem estão em maior demanda entre PMEs e grandes empresas, à medida que mais aplicativos são fornecidos pela nuvem. Além disso, medidas de segurança aprimoradas e maior conscientização sobre segurança cibernética acelerarão o crescimento geral do mercado durante o período previsto. Novamente, espera-se que o crescente volume de dados corporativos gerados a partir de múltiplas fontes impulsione a taxa de crescimento do mercado de segurança contra ataques sem arquivo.

Oportunidade

A crescente adoção de aplicativos baseados em inteligência artificial (IA) e linguagem de máquina (ML) proporcionará diversas oportunidades de crescimento ao mercado. À medida que buscam proteger informações usando algoritmos, a IA e o ML podem aprender como certos riscos são classificados. Essas tecnologias podem examinar rapidamente o comportamento estranho do sistema e determinar se essas anomalias se qualificam ou não como perigos potenciais, empregando esses métodos.

Restrições

A falta de pessoal qualificado e treinado e as preocupações com a privacidade estão agindo como restrições de mercado para a segurança de ataques sem arquivo durante o período previsto.

Este relatório de mercado de segurança contra ataques sem arquivo fornece detalhes sobre novos desenvolvimentos recentes, regulamentações comerciais, análise de importação e exportação, análise de produção, otimização da cadeia de valor, participação de mercado, impacto de participantes do mercado doméstico e local, análise de oportunidades em termos de bolsões de receita emergentes, mudanças nas regulamentações de mercado, análise estratégica de crescimento de mercado, tamanho do mercado, crescimento de categorias de mercado, nichos de aplicação e dominância, aprovações de produtos, lançamentos de produtos, expansões geográficas e inovações tecnológicas no mercado. Para obter mais informações sobre o mercado de segurança contra ataques sem arquivo, entre em contato com a Data Bridge Market Research para um Briefing de Analista. Nossa equipe ajudará você a tomar uma decisão de mercado informada para alcançar o crescimento do mercado.

Impacto da COVID-19 no mercado de segurança contra ataques sem arquivo

O surto de COVID-19 teve um impacto significativo no mercado de segurança contra ataques sem arquivo. Durante a pandemia de COVID-19, diversos governos e órgãos reguladores determinaram que empresas públicas e privadas adotassem novos métodos de trabalho remoto e distanciamento social. Desde então, os novos Planos de Continuidade de Negócios (BCPs) de muitas empresas têm se baseado em métodos de negócios digitais. Devido ao uso generalizado de dispositivos BYOD, à tendência do trabalho remoto (WFH) e à penetração da internet em todo o mundo, as pessoas estão cada vez mais inclinadas a adotar tecnologias digitais, como soluções em nuvem, alimentando a demanda por medidas de segurança contra ataques sem arquivo para evitar ataques cibernéticos. A segurança de endpoints e redes está em alta demanda para manter práticas e políticas de segurança sólidas diante da pandemia de COVID-19.

Desenvolvimentos recentes

Em 2021 , para unificar e aprimorar a detecção de ameaças para a Segurança de Ataques sem Arquivos, a McAfee Corp. lançou o MVISION Extended Detection and Response (XDR), que inclui telemetria de rede e a nuvem. Isso proporcionará uma resposta mais fácil e automatizada, ciclos de investigação mais rápidos e proativos, além da modernização contínua dos centros de operações de segurança (SOCs) atuais.

Escopo do mercado global de segurança contra ataques sem arquivo

O mercado de segurança contra ataques sem arquivo é segmentado com base no tipo, técnica de ataque, tecnologia de segurança, aplicação e usuário final. O crescimento entre esses segmentos ajudará você a analisar os segmentos de baixo crescimento nos setores e fornecerá aos usuários uma visão geral e insights valiosos do mercado para ajudá-los a tomar decisões estratégicas para identificar as principais aplicações do mercado.

Tipo

- Macros

- Roteiros

- Em memória

- Outros

Usuário final

- Aeroespacial

- Defesa

- Governo

- Bancário

- Instituições financeiras

- Tecnologia da Informação (TI)

- Telecomunicações

- Assistência médica

- Varejo

- Comércio eletrônico

- Educação

- Outros

Técnica de ataque

- Ameaças apenas de memória

- Métodos de Persistência Sem Arquivos

- Ferramentas de dupla utilização

- Ataques de arquivos executáveis não portáteis (PE)

Tecnologia de segurança

- Segurança de endpoint

- Detecção e resposta de endpoint (EDR)

- Segurança de e-mail

- Segurança de rede

- Outros

Aplicativo

- PowerShell

- Instrumentação de Gerenciamento do Windows (WMI)

- Outros

Análise/Insights regionais do mercado de segurança contra ataques sem arquivo

O mercado de segurança contra ataques sem arquivo é analisado e insights sobre o tamanho do mercado e tendências são fornecidos por país, tipo, técnica de ataque, tecnologia de segurança, aplicação e usuário final, conforme referenciado acima.

Os países abrangidos pelo relatório de mercado de segurança contra ataques sem arquivo são EUA, Canadá e México na América do Norte, Alemanha, França, Reino Unido, Holanda, Suíça, Bélgica, Rússia, Itália, Espanha, Turquia, Resto da Europa na Europa, China, Japão, Índia, Coreia do Sul, Cingapura, Malásia, Austrália, Tailândia, Indonésia, Filipinas, Resto da Ásia-Pacífico (APAC) na Ásia-Pacífico (APAC), Arábia Saudita, Emirados Árabes Unidos, África do Sul, Egito, Israel, Resto do Oriente Médio e África (MEA) como parte do Oriente Médio e África (MEA), Brasil, Argentina e Resto da América do Sul como parte da América do Sul.

A seção sobre países do relatório também apresenta fatores de impacto individuais no mercado e mudanças na regulamentação do mercado que impactam as tendências atuais e futuras do mercado. Pontos de dados como análise da cadeia de valor a montante e a jusante, tendências técnicas, análise das cinco forças de Porter e estudos de caso são alguns dos indicadores utilizados para prever o cenário de mercado para cada país. Além disso, a presença e a disponibilidade de marcas globais e seus desafios enfrentados devido à concorrência forte ou escassa de marcas locais e nacionais, o impacto de tarifas domésticas e rotas comerciais são considerados na análise de previsão dos dados do país.

Análise do cenário competitivo e da participação no mercado de segurança contra ataques sem arquivo

O cenário competitivo do mercado de segurança contra ataques sem arquivo fornece detalhes por concorrente. Os detalhes incluem visão geral da empresa, finanças da empresa, receita gerada, potencial de mercado, investimento em pesquisa e desenvolvimento, novas iniciativas de mercado, presença global, locais e instalações de produção, capacidades de produção, pontos fortes e fracos da empresa, lançamento de produto, abrangência e amplitude do produto e domínio da aplicação. Os pontos de dados acima fornecidos referem-se apenas ao foco das empresas no mercado de segurança contra ataques sem arquivo.

Alguns dos principais players que operam no mercado de segurança contra ataques sem arquivo são:

- Digi-key Electronics (EUA)

- Brewer Science, Inc. (EUA)

- DuPont (EUA)

- Murata Manufacturing Co., Ltd (Japão)

- MTS Systems Corporation (EUA)

- Interlink Electronics, Inc. (EUA)

- Emerson Electric Co (EUA)

- Thin Film Electronics ASA (Noruega)

- ISORG (França)

- Peratech Holdco Ltd (Reino Unido)

- Honeywell International Inc (EUA)

- Conectividade TE (Suíça)

- SpotSee (EUA)

- KWJ Engineering Inc., (EUA)

- Fujifilm Holding Corporation (Japão)

- Interlink Electronics, Inc. (EUA)

- Tekscan, Inc. (EUA)

SKU-

Obtenha acesso online ao relatório sobre a primeira nuvem de inteligência de mercado do mundo

- Painel interativo de análise de dados

- Painel de análise da empresa para oportunidades de elevado potencial de crescimento

- Acesso de analista de pesquisa para personalização e customização. consultas

- Análise da concorrência com painel interativo

- Últimas notícias, atualizações e atualizações Análise de tendências

- Aproveite o poder da análise de benchmark para um rastreio abrangente da concorrência

Índice

1 INTRODUCTION

1.1 OBJECTIVES OF THE STUDY

1.2 MARKET DEFINITION

1.3 OVERVIEW OF GLOBAL FILELESS ATTACK SECURITY MARKET

1.4 CURRENCY AND PRICING

1.5 LIMITATION

1.6 MARKETS COVERED

2 MARKET SEGMENTATION

2.1 KEY TAKEAWAYS

2.2 ARRIVING AT THE GLOBAL FILELESS ATTACK SECURITY MARKET

2.3 VENDOR POSITIONING GRID

2.4 TECHNOLOGY LIFE LINE CURVE

2.5 MARKET GUIDE

2.6 MULTIVARIATE MODELLING

2.7 TOP TO BOTTOM ANALYSIS

2.8 STANDARDS OF MEASUREMENT

2.9 VENDOR SHARE ANALYSIS

2.1 DATA POINTS FROM KEY PRIMARY INTERVIEWS

2.11 DATA POINTS FROM KEY SECONDARY DATABASES

2.12 GLOBAL FILELESS ATTACK SECURITY MARKET: RESEARCH SNAPSHOT

2.13 ASSUMPTIONS

3 MARKET OVERVIEW

3.1 DRIVERS

3.2 RESTRAINTS

3.3 OPPORTUNITIES

3.4 CHALLENGES

4 EXECUTIVE SUMMARY

5 PREMIUM INSIGHTS

5.1 VALUE CHAIN ANALYSIS

5.2 BRAND ANALYSIS

5.3 ECOSYSTEM MARKET MAP

5.4 TECHNOLOGICAL TRENDS

5.5 TOP WINNING STRATEGIES

5.6 PORTER’S FIVE FORCES ANALYSIS

6 GLOBAL FILELESS ATTACK SECURITY MARKET, BY TYPE

6.1 OVERVIEW

6.2 MACROS

6.3 IN MEMORY

6.4 SCRIPTS

6.5 OTHERS

7 GLOBAL FILELESS ATTACK SECURITY MARKET, BY SECURITY TECHNOLOGIES

7.1 OVERVIEW

7.2 ENDPOINT SECURITY

7.2.1 MULTILAYERED SECURITY ENGINES

7.2.2 SYSTEM HARDENING

7.2.3 DECEPTION

7.3 ENDPOINT DETECTION & RESPONSE (EDR)

7.4 EMAIL SECURITY

7.5 NETWORK SECURITY

7.6 OTHERS

8 GLOBAL FILELESS ATTACK SECURITY MARKET, BY ATTACK TECHNOLOGY

8.1 OVERVIEW

8.2 MEMORY-ONLY THREATS

8.3 DUAL-USE TOOLS

8.4 FILELESS PERSISTENCE METHODS

8.5 NON-PORTABLE EXECUTABLE (PE) FILE ATTACKS

8.6 OTHERS

9 GLOBAL FILELESS ATTACK SECURITY MARKET, BY APPLICATION

9.1 OVERVIEW

9.2 AEROSPACE & DEFENSE

9.2.1 BY TYPE

9.2.1.1. MACROS

9.2.1.2. IN MEMORY

9.2.1.3. SCRIPTS

9.2.1.4. OTHERS

9.3 BFSI

9.3.1 BY TYPE

9.3.1.1. MACROS

9.3.1.2. IN MEMORY

9.3.1.3. SCRIPTS

9.3.1.4. OTHERS

9.4 GOVERNMENT

9.4.1 BY TYPE

9.4.1.1. MACROS

9.4.1.2. IN MEMORY

9.4.1.3. SCRIPTS

9.4.1.4. OTHERS

9.5 IT & TELECOM

9.5.1 BY TYPE

9.5.1.1. MACROS

9.5.1.2. IN MEMORY

9.5.1.3. SCRIPTS

9.5.1.4. OTHERS

9.6 HEALTHCARE

9.6.1 BY TYPE

9.6.1.1. MACROS

9.6.1.2. IN MEMORY

9.6.1.3. SCRIPTS

9.6.1.4. OTHERS

9.7 RETAIL

9.7.1 BY TYPE

9.7.1.1. MACROS

9.7.1.2. IN MEMORY

9.7.1.3. SCRIPTS

9.7.1.4. OTHERS

9.8 E-COMMERCE

9.8.1 BY TYPE

9.8.1.1. MACROS

9.8.1.2. IN MEMORY

9.8.1.3. SCRIPTS

9.8.1.4. OTHERS

9.9 EDUCATION

9.9.1 BY TYPE

9.9.1.1. MACROS

9.9.1.2. IN MEMORY

9.9.1.3. SCRIPTS

9.9.1.4. OTHERS

9.1 OTHERS

9.10.1 BY TYPE

9.10.1.1. MACROS

9.10.1.2. IN MEMORY

9.10.1.3. SCRIPTS

9.10.1.4. OTHERS

10 GLOBAL FILELESS ATTACK SECURITY MARKET, BY REGION

Global FILELESS ATTACK SECURITY Market, (ALL SEGMENTATION PROVIDED ABOVE IS REPRESENTED IN THIS CHAPTER BY COUNTRY)

10.1 NORTH AMERICA

10.1.1 U.S.

10.1.2 CANADA

10.1.3 MEXICO

10.2 EUROPE

10.2.1 GERMANY

10.2.2 FRANCE

10.2.3 U.K.

10.2.4 ITALY

10.2.5 SPAIN

10.2.6 RUSSIA

10.2.7 TURKEY

10.2.8 BELGIUM

10.2.9 NETHERLANDS

10.2.10 SWITZERLAND

10.2.11 DENMARK

10.2.12 SWEDEN

10.2.13 POLAND

10.2.14 NORWAY

10.2.15 FINLAND

10.2.16 REST OF EUROPE

10.3 ASIA PACIFIC

10.3.1 JAPAN

10.3.2 CHINA

10.3.3 SOUTH KOREA

10.3.4 INDIA

10.3.5 AUSTRALIA

10.3.6 SINGAPORE

10.3.7 THAILAND

10.3.8 MALAYSIA

10.3.9 INDONESIA

10.3.10 PHILIPPINES

10.3.11 NEW ZEALAND

10.3.12 TAIWAN

10.3.13 VIETNAM

10.3.14 REST OF ASIA PACIFIC

10.4 SOUTH AMERICA

10.4.1 BRAZIL

10.4.2 ARGENTINA

10.4.3 REST OF SOUTH AMERICA

10.5 MIDDLE EAST AND AFRICA

10.5.1 SOUTH AFRICA

10.5.2 EGYPT

10.5.3 BAHRAIN

10.5.4 QATAR

10.5.5 KUWAIT

10.5.6 OMAN

10.5.7 SAUDI ARABIA

10.5.8 U.A.E

10.5.9 ISRAEL

10.5.10 REST OF MIDDLE EAST AND AFRICA

10.6 KEY PRIMARY INSIGHTS: BY MAJOR COUNTRIES

11 GLOBAL FILELESS ATTACK SECURITY MARKET, COMPANY LANDSCAPE

11.1 COMPANY SHARE ANALYSIS: NORTH AMERICA

11.2 COMPANY SHARE ANALYSIS: EUROPE

11.3 COMPANY SHARE ANALYSIS: ASIA-PACIFIC

11.4 MERGERS & ACQUISITIONS

11.5 NEW PRODUCT DEVELOPMENT & APPROVALS

11.6 EXPANSIONS

11.7 REGULATORY CHANGES

11.8 PARTNERSHIP AND OTHER STRATEGIC DEVELOPMENTS

12 GLOBAL FILELESS ATTACK SECURITY MARKET, SWOT ANALYSIS

13 GLOBAL FILELESS ATTACK SECURITY MARKET, COMPANY PROFILE

13.1 AMAZON WEB SERVICES

13.1.1 COMPANY SNAPSHOT

13.1.2 REVENUE ANALYSIS

13.1.3 GEOGRAPHIC PRESENCE

13.1.4 PRODUCT PORTFOLIO

13.1.5 RECENT DEVELOPMENTS

13.2 TATA CONSULTANCY SERVICES

13.2.1 COMPANY SNAPSHOT

13.2.2 REVENUE ANALYSIS

13.2.3 GEOGRAPHIC PRESENCE

13.2.4 PRODUCT PORTFOLIO

13.2.5 RECENT DEVELOPMENTS

13.3 MICROSOFT

13.3.1 COMPANY SNAPSHOT

13.3.2 REVENUE ANALYSIS

13.3.3 GEOGRAPHIC PRESENCE

13.3.4 PRODUCT PORTFOLIO

13.3.5 RECENT DEVELOPMENTS

13.4 MICRO FOCUS

13.4.1 COMPANY SNAPSHOT

13.4.2 REVENUE ANALYSIS

13.4.3 GEOGRAPHIC PRESENCE

13.4.4 PRODUCT PORTFOLIO

13.4.5 RECENT DEVELOPMENTS

13.5 F-SECURE

13.5.1 COMPANY SNAPSHOT

13.5.2 REVENUE ANALYSIS

13.5.3 GEOGRAPHIC PRESENCE

13.5.4 PRODUCT PORTFOLIO

13.5.5 RECENT DEVELOPMENTS

13.6 MCAFEE

13.6.1 COMPANY SNAPSHOT

13.6.2 REVENUE ANALYSIS

13.6.3 GEOGRAPHIC PRESENCE

13.6.4 PRODUCT PORTFOLIO

13.6.5 RECENT DEVELOPMENTS

13.7 FORTINET, INC

13.7.1 COMPANY SNAPSHOT

13.7.2 REVENUE ANALYSIS

13.7.3 GEOGRAPHIC PRESENCE

13.7.4 PRODUCT PORTFOLIO

13.7.5 RECENT DEVELOPMENTS

13.8 FORCEPOINT

13.8.1 COMPANY SNAPSHOT

13.8.2 REVENUE ANALYSIS

13.8.3 GEOGRAPHIC PRESENCE

13.8.4 PRODUCT PORTFOLIO

13.8.5 RECENT DEVELOPMENTS

13.9 RAPID7

13.9.1 COMPANY SNAPSHOT

13.9.2 REVENUE ANALYSIS

13.9.3 GEOGRAPHIC PRESENCE

13.9.4 PRODUCT PORTFOLIO

13.9.5 RECENT DEVELOPMENTS

13.1 FIREYE, INC

13.10.1 COMPANY SNAPSHOT

13.10.2 REVENUE ANALYSIS

13.10.3 GEOGRAPHIC PRESENCE

13.10.4 PRODUCT PORTFOLIO

13.10.5 RECENT DEVELOPMENTS

13.11 CHECKPOINT SOFTWARE TECHNOLOGIES, LTD

13.11.1 COMPANY SNAPSHOT

13.11.2 REVENUE ANALYSIS

13.11.3 GEOGRAPHIC PRESENCE

13.11.4 PRODUCT PORTFOLIO

13.11.5 RECENT DEVELOPMENTS

13.12 IMPERVA

13.12.1 COMPANY SNAPSHOT

13.12.2 REVENUE ANALYSIS

13.12.3 GEOGRAPHIC PRESENCE

13.12.4 PRODUCT PORTFOLIO

13.12.5 RECENT DEVELOPMENTS

13.13 KASPERSKY LAB

13.13.1 COMPANY SNAPSHOT

13.13.2 REVENUE ANALYSIS

13.13.3 GEOGRAPHIC PRESENCE

13.13.4 PRODUCT PORTFOLIO

13.13.5 RECENT DEVELOPMENTS

13.14 BREWER SCIENCE, INC

13.14.1 COMPANY SNAPSHOT

13.14.2 REVENUE ANALYSIS

13.14.3 GEOGRAPHIC PRESENCE

13.14.4 PRODUCT PORTFOLIO

13.14.5 RECENT DEVELOPMENTS

13.15 INTERLINK ELECTRONICS, INC

13.15.1 COMPANY SNAPSHOT

13.15.2 REVENUE ANALYSIS

13.15.3 GEOGRAPHIC PRESENCE

13.15.4 PRODUCT PORTFOLIO

13.15.5 RECENT DEVELOPMENTS

13.16 MURATA MANUFACTURING CO, LTD

13.16.1 COMPANY SNAPSHOT

13.16.2 REVENUE ANALYSIS

13.16.3 GEOGRAPHIC PRESENCE

13.16.4 PRODUCT PORTFOLIO

13.16.5 RECENT DEVELOPMENTS

13.17 HONEYWELL

13.17.1 COMPANY SNAPSHOT

13.17.2 REVENUE ANALYSIS

13.17.3 GEOGRAPHIC PRESENCE

13.17.4 PRODUCT PORTFOLIO

13.17.5 RECENT DEVELOPMENTS

13.18 TE CONNECTIVITY

13.18.1 COMPANY SNAPSHOT

13.18.2 REVENUE ANALYSIS

13.18.3 GEOGRAPHIC PRESENCE

13.18.4 PRODUCT PORTFOLIO

13.18.5 RECENT DEVELOPMENTS

13.19 THIN FILM ELECTRONICS

13.19.1 COMPANY SNAPSHOT

13.19.2 REVENUE ANALYSIS

13.19.3 GEOGRAPHIC PRESENCE

13.19.4 PRODUCT PORTFOLIO

13.19.5 RECENT DEVELOPMENTS

13.2 MTS SYSTEMS CORPORATION

13.20.1 COMPANY SNAPSHOT

13.20.2 REVENUE ANALYSIS

13.20.3 GEOGRAPHIC PRESENCE

13.20.4 PRODUCT PORTFOLIO

13.20.5 RECENT DEVELOPMENTS

13.21 DIGI-KEY ELECTRONICS

13.21.1 COMPANY SNAPSHOT

13.21.2 REVENUE ANALYSIS

13.21.3 GEOGRAPHIC PRESENCE

13.21.4 PRODUCT PORTFOLIO

13.21.5 RECENT DEVELOPMENTS

13.22 DUPONT

13.22.1 COMPANY SNAPSHOT

13.22.2 REVENUE ANALYSIS

13.22.3 GEOGRAPHIC PRESENCE

13.22.4 PRODUCT PORTFOLIO

13.22.5 RECENT DEVELOPMENTS

13.23 ISORG

13.23.1 COMPANY SNAPSHOT

13.23.2 REVENUE ANALYSIS

13.23.3 GEOGRAPHIC PRESENCE

13.23.4 PRODUCT PORTFOLIO

13.23.5 RECENT DEVELOPMENTS

13.24 QUALYS, INC

13.24.1 COMPANY SNAPSHOT

13.24.2 REVENUE ANALYSIS

13.24.3 GEOGRAPHIC PRESENCE

13.24.4 PRODUCT PORTFOLIO

13.24.5 RECENT DEVELOPMENTS

NOTE: THE COMPANIES PROFILED IS NOT EXHAUSTIVE LIST AND IS AS PER OUR PREVIOUS CLIENT REQUIREMENT. WE PROFILE MORE THAN 100 COMPANIES IN OUR STUDY AND HENCE THE LIST OF COMPANIES CAN BE MODIFIED OR REPLACED ON REQUEST

14 RELATED REPORTS

15 QUESTIONNAIRE

16 ABOUT DATA BRIDGE MARKET RESEARCH

Metodologia de Investigação

A recolha de dados e a análise do ano base são feitas através de módulos de recolha de dados com amostras grandes. A etapa inclui a obtenção de informações de mercado ou dados relacionados através de diversas fontes e estratégias. Inclui examinar e planear antecipadamente todos os dados adquiridos no passado. Da mesma forma, envolve o exame de inconsistências de informação observadas em diferentes fontes de informação. Os dados de mercado são analisados e estimados utilizando modelos estatísticos e coerentes de mercado. Além disso, a análise da quota de mercado e a análise das principais tendências são os principais fatores de sucesso no relatório de mercado. Para saber mais, solicite uma chamada de analista ou abra a sua consulta.

A principal metodologia de investigação utilizada pela equipa de investigação do DBMR é a triangulação de dados que envolve a mineração de dados, a análise do impacto das variáveis de dados no mercado e a validação primária (especialista do setor). Os modelos de dados incluem grelha de posicionamento de fornecedores, análise da linha de tempo do mercado, visão geral e guia de mercado, grelha de posicionamento da empresa, análise de patentes, análise de preços, análise da quota de mercado da empresa, normas de medição, análise global versus regional e de participação dos fornecedores. Para saber mais sobre a metodologia de investigação, faça uma consulta para falar com os nossos especialistas do setor.

Personalização disponível

A Data Bridge Market Research é líder em investigação formativa avançada. Orgulhamo-nos de servir os nossos clientes novos e existentes com dados e análises que correspondem e atendem aos seus objetivos. O relatório pode ser personalizado para incluir análise de tendências de preços de marcas-alvo, compreensão do mercado para países adicionais (solicite a lista de países), dados de resultados de ensaios clínicos, revisão de literatura, mercado remodelado e análise de base de produtos . A análise de mercado dos concorrentes-alvo pode ser analisada desde análises baseadas em tecnologia até estratégias de carteira de mercado. Podemos adicionar quantos concorrentes necessitar de dados no formato e estilo de dados que procura. A nossa equipa de analistas também pode fornecer dados em tabelas dinâmicas de ficheiros Excel em bruto (livro de factos) ou pode ajudá-lo a criar apresentações a partir dos conjuntos de dados disponíveis no relatório.