Global Military Cybersecurity Market

حجم السوق بالمليار دولار أمريكي

CAGR :

%

USD

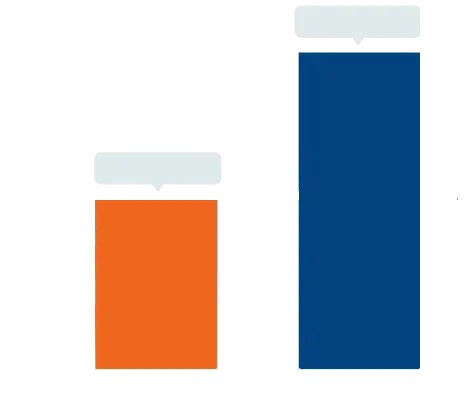

10.51 Billion

USD

19.47 Billion

2022

2030

USD

10.51 Billion

USD

19.47 Billion

2022

2030

| 2023 –2030 | |

| USD 10.51 Billion | |

| USD 19.47 Billion | |

|

|

|

|

السوق العالمية للأمن السيبراني العسكري، حسب المنصة (الأجهزة، الخدمة، الحل)، النوع ( أمن الشبكات ، استخبارات التهديدات السيبرانية، البنية التحتية لتكنولوجيا المعلومات، أمن العمليات والخدمات اللوجستية، خدمات التدريب، أمن الهوية والوصول، أمن البيانات، أمن السحابة)، الحل (استخبارات التهديدات وإدارة الاستجابة، إدارة الهوية والوصول، إدارة منع فقدان البيانات، إدارة الأمن والثغرات، إدارة التهديدات الموحدة، مخاطر المؤسسة والامتثال، الأمن المُدار، أخرى)، وضع النشر (السحابة، في الموقع)، التطبيق (الجيش، البحرية، القوات الجوية) - اتجاهات الصناعة والتوقعات حتى عام 2030.

تحليل وحجم سوق الأمن السيبراني العسكري

من المتوقع أن يؤثر ارتفاع معدل اعتماد حلول التخزين السحابي على توسع سوق الأمن السيبراني العسكري. ومن المتوقع أيضًا أن يستفيد هذا السوق من زيادة الاستثمارات التي تضخها الحكومات المختلفة لمكافحة خطر الهجمات السيبرانية وضمان حلول أمنية أفضل. بالإضافة إلى ذلك، ونظرًا لسهولة الوصول إلى المركبات غير المأهولة بفضل التطورات التكنولوجية السريعة، فإن هناك حاجة إلى أجهزة طرفية وخدمات أمنية أفضل لضمان تقليل تعرض هذه المنتجات للاختراق.

تحلل شركة Data Bridge Market Research أن سوق الأمن السيبراني العسكري، الذي بلغت قيمته 10.51 مليار دولار أمريكي في عام 2022، سيصل إلى 19.47 مليار دولار أمريكي بحلول عام 2030، بمعدل نمو سنوي مركب قدره 8.01٪ خلال الفترة المتوقعة من 2023 إلى 2030. بالإضافة إلى رؤى السوق مثل القيمة السوقية ومعدل النمو وشرائح السوق والتغطية الجغرافية والجهات الفاعلة في السوق وسيناريو السوق، يتضمن تقرير السوق الذي أعده فريق Data Bridge Market Research تحليلًا متعمقًا من الخبراء وتحليل الاستيراد / التصدير وتحليل التسعير وتحليل استهلاك الإنتاج وتحليل المدقة.

نطاق وتجزئة سوق الأمن السيبراني العسكري

|

تقرير المقياس |

تفاصيل |

|

فترة التنبؤ |

من 2023 إلى 2030 |

|

سنة الأساس |

2022 |

|

السنوات التاريخية |

2021 (قابلة للتخصيص حتى 2015 - 2020) |

|

الوحدات الكمية |

الإيرادات بالمليارات من الدولارات الأمريكية، والحجم بالوحدات، والتسعير بالدولار الأمريكي |

|

القطاعات المغطاة |

المنصة (الأجهزة، الخدمة، الحل)، النوع (أمن الشبكات، استخبارات التهديدات السيبرانية، البنية التحتية لتكنولوجيا المعلومات، أمن العمليات والخدمات اللوجستية، خدمات التدريب، أمن الهوية والوصول، أمن البيانات، أمن السحابة)، الحل (استخبارات التهديدات وإدارة الاستجابة، إدارة الهوية والوصول، إدارة منع فقدان البيانات، إدارة الأمن والثغرات الأمنية، إدارة التهديدات الموحدة، مخاطر المؤسسة والامتثال، الأمن المُدار، أخرى)، وضع النشر (السحابة، في الموقع)، التطبيق (الجيش، البحرية، القوات الجوية) |

|

الدول المغطاة |

الولايات المتحدة وكندا والمكسيك في أمريكا الشمالية، ألمانيا، فرنسا، المملكة المتحدة، هولندا، سويسرا، بلجيكا، روسيا، إيطاليا، إسبانيا، تركيا، بقية أوروبا في أوروبا، الصين، اليابان، الهند، كوريا الجنوبية، سنغافورة، ماليزيا، أستراليا، تايلاند، إندونيسيا، الفلبين، بقية دول آسيا والمحيط الهادئ (APAC) في منطقة آسيا والمحيط الهادئ (APAC)، المملكة العربية السعودية، الإمارات العربية المتحدة، جنوب أفريقيا، مصر، إسرائيل، بقية دول الشرق الأوسط وأفريقيا (MEA) كجزء من الشرق الأوسط وأفريقيا (MEA)، البرازيل والأرجنتين وبقية دول أمريكا الجنوبية كجزء من أمريكا الجنوبية. |

|

الجهات الفاعلة في السوق المغطاة |

كوالكوم تكنولوجيز (الولايات المتحدة)، مايكروسوفت (الولايات المتحدة)، أوراكل (الولايات المتحدة)، سيسكو سيستمز (الولايات المتحدة)، نورثروب غرومان (الولايات المتحدة)، أكسنتشر (أيرلندا)، آي بي إم (الولايات المتحدة)، تاليس (فرنسا)، لوكهيد مارتن (الولايات المتحدة)، جنرال ديناميكس (الولايات المتحدة)، بي إيه إي سيستمز (المملكة المتحدة)، رايثيون تكنولوجيز (الولايات المتحدة)، إيرباص (فرنسا)، ليوناردو إس بي إيه (إيطاليا)، نت سنتريكس (الولايات المتحدة)، فوجيتسو (اليابان)، سايبر آرك سوفتوير المحدودة (الولايات المتحدة)، بووز ألين هاميلتون (الولايات المتحدة)، تشيك بوينت سوفتوير تكنولوجيز المحدودة (إسرائيل)، رابيد 7 (الولايات المتحدة)، فورتينيت (الولايات المتحدة) |

|

فرص السوق |

|

تعريف السوق

يشير الأمن السيبراني العسكري إلى ممارسة حماية المؤسسات والأصول والعمليات العسكرية من التهديدات والهجمات السيبرانية. ويشمل ذلك تطبيق استراتيجيات وتقنيات وعمليات لحماية الشبكات والأنظمة والبيانات العسكرية من الوصول غير المصرح به والتعطيل والاختراق. ويهدف الأمن السيبراني العسكري إلى ضمان سرية المعلومات المهمة وسلامتها وتوافرها، بالإضافة إلى الحفاظ على وظائف الأنظمة العسكرية وجاهزيتها التشغيلية. ويشمل ذلك تدابير مثل أمن الشبكات والتشفير وضوابط الوصول والاستجابة للحوادث وجمع معلومات التهديدات للحد من المخاطر السيبرانية والحفاظ على الأمن القومي.

ديناميكيات سوق الأمن السيبراني العسكري

السائقين

- يمكن أن تؤدي التهديدات السيبرانية المتزايدة إلى دفع السوق

مع التقدم التكنولوجي، ازدادت التهديدات السيبرانية الموجهة ضد المؤسسات العسكرية تعقيدًا وانتشارًا. يمكن لهذه الهجمات أن تُعرّض معلومات حساسة للخطر، وتُعطّل العمليات، وتستهدف البنى التحتية الحيوية. ونتيجةً لذلك، يتزايد الطلب على حلول أمن سيبراني فعّالة لحماية الشبكات والأنظمة والبيانات العسكرية من هذه التهديدات المتطورة. وتُبرز الحاجة المُلِحّة لحماية الأصول العسكرية الحاجة إلى تدابير أمن سيبراني فعّالة في مواجهة مشهد التهديدات المتصاعد.

- يمكن أن يؤدي الاعتماد المتزايد على الحرب القائمة على الشبكة إلى دفع السوق

يُؤكد التبني المتزايد للحرب الشبكية من قِبل القوات العسكرية على الدور الحاسم لأنظمة المعلومات والاتصالات في تنسيق العمليات. ومع ذلك، فإن هذا الاعتماد على الشبكات المترابطة وتبادل البيانات يُنشئ نقاط ضعف جديدة وتهديدات إلكترونية محتملة. تُعد تدابير الأمن السيبراني القوية ضرورية لحماية الأصول العسكرية، وضمان نجاح المهام، والحفاظ على الفعالية التشغيلية. ومن خلال الحماية من الهجمات الإلكترونية المحتملة، يُمكن للمنظمات العسكرية التخفيف من المخاطر والحفاظ على سلامة استراتيجياتها الحربية الشبكية.

فرص

- إن التعاون مع القطاع الخاص يخلق فرصًا مربحة للنمو

يُتيح التعاون مع القطاع الخاص فرصةً هامةً للمؤسسات العسكرية في مجال الأمن السيبراني. فالشراكة مع شركات الأمن السيبراني ومؤسسات البحث وموردي التكنولوجيا تُمكّن المؤسسات العسكرية من الاستفادة من الخبرات والحلول المبتكرة التي تُطوّرها هذه الجهات. يُمكّن هذا التعاون من اعتماد تقنيات متقدمة وأفضل الممارسات، مما يُعزز فعالية تدابير الأمن السيبراني العسكرية، ويدعم الدفاعات ضد التهديدات السيبرانية المُتطورة. كما يُعزز تبادل المعرفة، والوصول إلى حلول متطورة، وإمكانية تطوير قدرات أمن سيبراني مُصممة خصيصًا لتلبية المتطلبات العسكرية المُحددة.

- إن الوعي العام والحوادث الإلكترونية البارزة تخلق فرصًا للسوق

إن تزايد الوعي العام بمخاطر الأمن السيبراني، إلى جانب الحوادث السيبرانية البارزة التي تستهدف المؤسسات العسكرية، يُولّد طلبًا على تعزيز قدرات الأمن السيبراني. تُبرز هذه الحوادث العواقب المحتملة للهجمات السيبرانية على الأمن القومي والسلامة العامة. ونتيجةً لذلك، ثمة إدراك متزايد لضرورة اتخاذ تدابير استباقية للأمن السيبراني لحماية الأصول العسكرية والبنية التحتية الحيوية والمعلومات الحساسة. وينبع التركيز على تحسين الأمن السيبراني من ضرورة الحد من المخاطر وحماية الموارد والعمليات العسكرية الحيوية.

القيود/التحديات

- يمكن أن تؤدي القضايا التنظيمية والامتثالية إلى الحد من نمو السوق

تخضع المؤسسات العسكرية للوائح ومعايير الأمن السيبراني المتعددة، والتي قد تختلف باختلاف الولايات القضائية. قد يكون الامتثال لهذه المتطلبات صعبًا، ويستغرق وقتًا طويلًا، ويتطلب موارد كثيرة. قد يؤدي التركيز على الوفاء بالالتزامات التنظيمية والامتثالية إلى صرف الانتباه والموارد عن مبادرات الأمن السيبراني المهمة الأخرى، مما قد يؤثر على الفعالية الإجمالية لتدابير الأمن السيبراني العسكرية. يُعدّ الموازنة بين جهود الامتثال واستراتيجيات الأمن السيبراني الاستباقية أمرًا بالغ الأهمية لضمان الحماية الشاملة من التهديدات السيبرانية المتطورة.

- يمكن أن تحد القيود الميزانية من نمو السوق

تُشكّل قيود الميزانية تحديًا كبيرًا لجهود الأمن السيبراني العسكرية. فمحدودية الموارد تُصعّب على المؤسسات العسكرية تخصيص تمويل كافٍ لتقنيات الأمن السيبراني، وكوادره، وتدريبه، وصيانته. وقد يُؤدي ذلك إلى عدم القدرة على تطبيق تدابير شاملة للأمن السيبراني، مما يُتيح للمهاجمين السيبرانيين استغلال نقاط ضعفهم. لذا، يُعدّ تحقيق التوازن بين الأولويات المتضاربة وتأمين دعم مالي كافٍ أمرًا بالغ الأهمية لضمان فعالية الأمن السيبراني وحماية الأنظمة والبيانات العسكرية من التهديدات السيبرانية.

يقدم تقرير سوق الأمن السيبراني العسكري هذا تفاصيل عن أحدث التطورات، ولوائح التجارة، وتحليل الاستيراد والتصدير، وتحليل الإنتاج، وتحسين سلسلة القيمة، وحصة السوق، وتأثير الجهات الفاعلة في السوق المحلية والمحلية، ويحلل الفرص من حيث مصادر الإيرادات الناشئة، والتغييرات في لوائح السوق، وتحليل النمو الاستراتيجي للسوق، وحجم السوق، ونمو فئات السوق، ومجالات التطبيق والهيمنة، وموافقات المنتجات، وإطلاق المنتجات، والتوسعات الجغرافية، والابتكارات التكنولوجية في السوق. لمزيد من المعلومات حول سوق الأمن السيبراني العسكري، تواصلوا مع شركة داتا بريدج لأبحاث السوق للحصول على موجز محلل، وسيساعدكم فريقنا في اتخاذ قرار سوقي مدروس لتحقيق نمو السوق.

التطورات الأخيرة

- في عام ٢٠٢٣، ولدعم الأمن السيبراني للمنظمة، وقّعت شركة IBM بلجيكا وشركة King ICT كرواتيا عقودًا مع حلف الناتو. وستغطي هذه العقود، البالغة قيمتها ٣١.٧ مليون دولار أمريكي، تكامل قدرات الدفاع السيبراني وخدمات التكوين ذات الصلة، بدءًا من فبراير وحتى عام ٢٠٢٥، مع خيار تمديد لمدة عامين إضافيين.

- في عام ٢٠٢٢، ومع تحوّل الولايات المتحدة إلى قوة مُركّزة على البيانات، أعلن جيش الولايات المتحدة رغبته في تطبيق إطار عمل للأمن السيبراني قائم على مبدأ الثقة الصفرية. إضافةً إلى ذلك، شهدت تجربة مشروع التقارب التي أجراها جيش الولايات المتحدة عرض شركة رايثيون للاستخبارات والفضاء لمنصتها التشغيلية القائمة على مبدأ الثقة الصفرية.

- في عام 2019، ستحصل شبكة معلومات وزارة الدفاع (DoDIN-A) على دعم المهمة من شركة جنرال ديناميكس من خلال برنامج دعم مهمة الأمن السيبراني وعمليات الشبكة التابع للجيش (ADCNOMS) بموجب عقد بقيمة 118 مليون دولار أمريكي تم توقيعه مع الجيش الأمريكي.

نطاق سوق الأمن السيبراني العسكري العالمي

يُقسّم سوق الأمن السيبراني العسكري حسب المنصة، والنوع، والحل، ونوع النشر، والتطبيق. سيساعدك نمو هذه القطاعات على تحليل قطاعات النمو المتواضعة في هذه الصناعات، ويزود المستخدمين بنظرة عامة قيّمة على السوق ورؤى ثاقبة تُساعدهم على اتخاذ قرارات استراتيجية لتحديد تطبيقات السوق الرئيسية.

منصة

- الأجهزة

- خدمة

- حل

يكتب

- أمن الشبكات

- استخبارات التهديدات السيبرانية

- البنية التحتية لتكنولوجيا المعلومات

- الأمن اللوجستي والعملياتي

- خدمات التدريب

- أمن الهوية والوصول

- أمن البيانات

- أمن السحابة

حل

- إدارة استخبارات التهديدات والاستجابة لها

- إدارة الهوية والوصول

- إدارة منع فقدان البيانات

- إدارة الأمن والثغرات الأمنية

- إدارة التهديدات الموحدة

- إدارة المخاطر والامتثال في المؤسسة

- الأمن المُدار

- آحرون

وضع النشر

- سحاب

- في الموقع

طلب

- جيش

- البحرية

- القوات الجوية

تحليل/رؤى إقليمية لسوق الأمن السيبراني العسكري

يتم تحليل سوق الأمن السيبراني العسكري وتوفير رؤى حجم السوق والاتجاهات حسب المنصة والنوع والحل ونوع النشر والتطبيق كما هو مذكور أعلاه.

الدول التي يغطيها تقرير سوق الأمن السيبراني العسكري هي الولايات المتحدة وكندا والمكسيك في أمريكا الشمالية وألمانيا وفرنسا والمملكة المتحدة وهولندا وسويسرا وبلجيكا وروسيا وإيطاليا وإسبانيا وتركيا وبقية أوروبا في أوروبا والصين واليابان والهند وكوريا الجنوبية وسنغافورة وماليزيا وأستراليا وتايلاند وإندونيسيا والفلبين وبقية دول آسيا والمحيط الهادئ (APAC) في منطقة آسيا والمحيط الهادئ (APAC) والمملكة العربية السعودية والإمارات العربية المتحدة وجنوب إفريقيا ومصر وإسرائيل وبقية دول الشرق الأوسط وأفريقيا (MEA) كجزء من الشرق الأوسط وأفريقيا (MEA) والبرازيل والأرجنتين وبقية دول أمريكا الجنوبية كجزء من أمريكا الجنوبية.

تتصدر أمريكا الشمالية سوق الأمن السيبراني العسكري بسبب الزيادة في عدد الهجمات السيبرانية والاستثمارات الكبيرة من قبل الولايات المتحدة والحكومة في البحث والتطوير (R&D) لأنظمة الأمن السيبراني المتقدمة.

من المتوقع أن تشهد منطقة آسيا والمحيط الهادئ نموًا ملحوظًا خلال الفترة المتوقعة، وذلك بفضل عوامل مثل زيادة عدد مزودي الخدمات الذين يقدمون خدمات وحلولًا متنوعة، بالإضافة إلى الاستثمارات الكبيرة التي تقوم بها الحكومات في المنطقة. تهدف هذه الاستثمارات إلى تعزيز البنية التحتية التكنولوجية وتشجيع تبني الخدمات المتقدمة، مما يدفع عجلة نمو السوق في منطقة آسيا والمحيط الهادئ.

يقدم قسم الدولة في التقرير أيضًا العوامل المؤثرة على السوق المحلية والتغيرات في اللوائح التنظيمية، والتي تؤثر على اتجاهات السوق الحالية والمستقبلية. وتُستخدم بيانات مثل تحليل سلسلة القيمة النهائية والنهائية، والاتجاهات الفنية، وتحليل قوى بورتر الخمس، ودراسات الحالة، كمؤشرات للتنبؤ بسيناريو السوق لكل دولة على حدة. كما يُراعى وجود العلامات التجارية العالمية وتوافرها، والتحديات التي تواجهها بسبب المنافسة الكبيرة أو النادرة من العلامات التجارية المحلية والمحلية، وتأثير التعريفات الجمركية المحلية، وطرق التجارة، عند تقديم تحليل تنبؤي لبيانات الدولة.

تحليل المشهد التنافسي وحصة سوق الأمن السيبراني العسكري

يقدم المشهد التنافسي لسوق الأمن السيبراني العسكري تفاصيل لكل منافس. تشمل هذه التفاصيل لمحة عامة عن الشركة، وبياناتها المالية، وإيراداتها المحققة، وإمكانياتها السوقية، والاستثمار في البحث والتطوير، ومبادراتها التسويقية الجديدة، وحضورها العالمي، ومواقع ومرافق الإنتاج، وقدراتها الإنتاجية، ونقاط قوتها وضعفها، وإطلاق المنتجات، ونطاقها، وهيمنة التطبيقات. وتتعلق البيانات المذكورة أعلاه فقط بتركيز الشركات على سوق الأمن السيبراني العسكري.

بعض اللاعبين الرئيسيين العاملين في سوق الأمن السيبراني العسكري هم:

- شركة كوالكوم تكنولوجيز (الولايات المتحدة)

- مايكروسوفت (الولايات المتحدة)

- أوراكل (الولايات المتحدة)

- شركة سيسكو سيستمز (الولايات المتحدة)

- نورثروب جرومان. (الولايات المتحدة)

- أكسنتشر (أيرلندا)

- آي بي إم (الولايات المتحدة)

- ثاليس (فرنسا)

- شركة لوكهيد مارتن (الولايات المتحدة)

- شركة جنرال ديناميكس (الولايات المتحدة)

- شركة بي إيه إي سيستمز (المملكة المتحدة)

- شركة رايثيون تكنولوجيز (الولايات المتحدة)

- إيرباص (فرنسا)

- ليوناردو سبا (إيطاليا)

- شركة NETCENTRICS (الولايات المتحدة)

- فوجيتسو (اليابان)

- شركة سايبر آرك للبرمجيات المحدودة (الولايات المتحدة)

- شركة بووز آلن هاميلتون (الولايات المتحدة)

- شركة تشيك بوينت لتقنيات البرمجيات المحدودة (إسرائيل)

- رابيد7 (الولايات المتحدة)

- شركة فورتينيت (الولايات المتحدة)

SKU-

احصل على إمكانية الوصول عبر الإنترنت إلى التقرير الخاص بأول سحابة استخبارات سوقية في العالم

- لوحة معلومات تحليل البيانات التفاعلية

- لوحة معلومات تحليل الشركة للفرص ذات إمكانات النمو العالية

- إمكانية وصول محلل الأبحاث للتخصيص والاستعلامات

- تحليل المنافسين باستخدام لوحة معلومات تفاعلية

- آخر الأخبار والتحديثات وتحليل الاتجاهات

- استغل قوة تحليل المعايير لتتبع المنافسين بشكل شامل

Table of Content

1 INTRODUCTION

1.1 OBJECTIVES OF THE STUDY

1.2 MARKET DEFINITION

1.3 OVERVIEW OF GLOBAL MILITARY CYBERSECURITY MARKET

1.4 CURRENCY AND PRICING

1.5 LIMITATION

1.6 MARKETS COVERED

2 MARKET SEGMENTATION

2.1 KEY TAKEAWAYS

2.2 ARRIVING AT THE GLOBAL MILITARY CYBERSECURITY MARKET

2.2.1 VENDOR POSITIONING GRID

2.2.2 TECHNOLOGY LIFE LINE CURVE

2.2.3 MARKET GUIDE

2.2.4 COMAPANY MARKET SHARE ANALYSIS

2.2.5 MULTIVARIATE MODELLING

2.2.6 TOP TO BOTTOM ANALYSIS

2.2.7 STANDARDS OF MEASUREMENT

2.2.8 VENDOR SHARE ANALYSIS

2.2.9 DATA POINTS FROM KEY PRIMARY INTERVIEWS

2.2.10 DATA POINTS FROM KEY SECONDARY DATABASES

2.3 GLOBAL MILITARY CYBERSECURITY MARKET: RESEARCH SNAPSHOT

2.4 ASSUMPTIONS

3 MARKET OVERVIEW

3.1 DRIVERS

3.2 RESTRAINTS

3.3 OPPORTUNITIES

3.4 CHALLENGES

4 EXECUTIVE SUMMARY

5 PREMIUM INSIGHTS

5.1 PORTERS FIVE FORCES

5.2 REGULATORY STANDARDS

5.3 TECHNOLOGICAL TRENDS

5.4 VALUE CHAIN ANALYSIS

5.5 COMPANY COMPARITIVE ANALYSIS

5.6 KEY STRATEGIC INITIATIVES

5.7 CASE STUDY

6 GLOBAL MILITARY CYBERSECURITY MARKET, BY OFFERING

6.1 OVERVIEW

6.2 SOLUTION

6.2.1 FIREWALL

6.2.2 IAM

6.2.3 LOG MANAGEMENT & SIEM

6.2.4 PATH MANAGEMENT

6.2.5 RISK AND COMPLIANCE MANAGEMENT

6.2.6 ANTIVIRUS/ANTIMALWARE

6.2.7 ENCRYPTION

6.2.8 INTRUSION DETECTION SYSTEM

6.2.9 OTHERS

6.3 SERVICES

6.3.1 DESIGN AND IMPLEMENTATION

6.3.2 CONSULTING

6.3.3 RISK AND THREAT MAINTENANCE

6.3.4 SUPPORT AND MAINTENANCE

6.3.5 OTHERS

7 GLOBAL MILITARY CYBERSECURITY MARKET, BY SECURITY TYPE

7.1 OVERVIEW

7.2 DATA PROTECTION

7.2.1 DATA BACKUP AND RECOVERY

7.2.2 DATA ARCHIVING AND ENDISCOVERY

7.2.3 DISASTER RECOVERY

7.2.4 ENCRYPTION

7.2.5 TOKENIZATION

7.2.6 DATA LOSS PREVENTION

7.2.7 IDENTITY AND ACCESS MANAGEMENT

7.2.8 COMPLAINCE MANANAGEMENT

7.3 APPLICATION SECURITY

7.3.1 SECURITY TESTING TOOLS

7.3.2 CONTAINER SECURITY

7.3.3 API SECURITY

7.3.4 OTHERS

7.4 SYSTEM ADMINISTRATION

7.5 ENDPOINT SECURITY

7.5.1 BY SOLUTIONS

7.5.1.1. ENDPOINT PROTECTION PLATFORM (EPP)

7.5.1.2. ENDPOINT DETECTION AND RESPONSE (EDR)

7.6 NETWORK SECURITY

7.6.1 FIREWALLS

7.6.2 ANTIVIRUS/ANTIMALWARE

7.6.3 NETWORK ACCESS CONTROL

7.6.4 DATA LOSS PRVENTION

7.6.5 IDS/IPS

7.6.6 SECURE WEB GATEWAYS

7.6.7 DDOS MITIGATION

7.6.8 UNIFIED THREAT MANAGEMENT

7.6.9 VULNERABILITY SCANNING

7.6.10 SANDBOXING

7.6.11 OTHERS

7.6.12 DDOS

8 GLOBAL MILITARY CYBERSECURITY MARKET, BY APPLICATION

8.1 OVERVIEW

8.2 COMMAND AND CONTROL SYSTEMS

8.2.1 SOLUTION

8.2.1.1. FIREWALL

8.2.1.2. IAM

8.2.1.3. LOG MANAGEMENT & SIEM

8.2.1.4. PATH MANAGEMENT

8.2.1.5. RISK AND COMPLIANCE MANAGEMENT

8.2.1.6. ANTIVIRUS/ANTIMALWARE

8.2.1.7. ENCRYPTION

8.2.1.8. INTRUSION DETECTION SYSTEM

8.2.1.9. OTHERS

8.2.2 SERVICES

8.2.2.1. DESIGN AND IMPLEMENTATION

8.2.2.2. CONSULTING

8.2.2.3. RISK AND THREAT MAINTENANCE

8.2.2.4. SUPPORT AND MAINTENANCE

8.2.2.5. OTHERS

8.3 COMMUNICATION NETWORK

8.3.1 SOLUTION

8.3.1.1. FIREWALL

8.3.1.2. IAM

8.3.1.3. LOG MANAGEMENT & SIEM

8.3.1.4. PATH MANAGEMENT

8.3.1.5. RISK AND COMPLIANCE MANAGEMENT

8.3.1.6. ANTIVIRUS/ANTIMALWARE

8.3.1.7. ENCRYPTION

8.3.1.8. INTRUSION DETECTION SYSTEM

8.3.1.9. OTHERS

8.3.2 SERVICES

8.3.2.1. DESIGN AND IMPLEMENTATION

8.3.2.2. CONSULTING

8.3.2.3. RISK AND THREAT MAINTENANCE

8.3.2.4. SUPPORT AND MAINTENANCE

8.3.2.5. OTHERS

8.4 INTELLIGENCE AND SURVEILLENCE

8.4.1 SOLUTION

8.4.1.1. FIREWALL

8.4.1.2. IAM

8.4.1.3. LOG MANAGEMENT & SIEM

8.4.1.4. PATH MANAGEMENT

8.4.1.5. RISK AND COMPLIANCE MANAGEMENT

8.4.1.6. ANTIVIRUS/ANTIMALWARE

8.4.1.7. ENCRYPTION

8.4.1.8. INTRUSION DETECTION SYSTEM

8.4.1.9. OTHERS

8.4.2 SERVICES

8.4.2.1. DESIGN AND IMPLEMENTATION

8.4.2.2. CONSULTING

8.4.2.3. RISK AND THREAT MAINTENANCE

8.4.2.4. SUPPORT AND MAINTENANCE

8.4.2.5. OTHERS

8.5 WEAPON SYSTEMS AND PLATFORMS

8.5.1 SOLUTION

8.5.1.1. FIREWALL

8.5.1.2. IAM

8.5.1.3. LOG MANAGEMENT & SIEM

8.5.1.4. PATH MANAGEMENT

8.5.1.5. RISK AND COMPLIANCE MANAGEMENT

8.5.1.6. ANTIVIRUS/ANTIMALWARE

8.5.1.7. ENCRYPTION

8.5.1.8. INTRUSION DETECTION SYSTEM

8.5.1.9. OTHERS

8.5.2 SERVICES

8.5.2.1. DESIGN AND IMPLEMENTATION

8.5.2.2. CONSULTING

8.5.2.3. RISK AND THREAT MAINTENANCE

8.5.2.4. SUPPORT AND MAINTENANCE

8.5.2.5. OTHERS

8.6 OTHERS

9 GLOBAL MILITARY CYBERSECURITY MARKET, BY REGION

9.1 GLOBAL MILITARY CYBERSECURITY MARKET, (ALL SEGMENTATION PROVIDED ABOVE IS REPRESENTED IN THIS CHAPTER BY COUNTRY)

9.1.1 NORTH AMERICA

9.1.1.1. U.S.

9.1.1.2. CANADA

9.1.1.3. MEXICO

9.1.2 EUROPE

9.1.2.1. GERMANY

9.1.2.2. FRANCE

9.1.2.3. U.K.

9.1.2.4. ITALY

9.1.2.5. SPAIN

9.1.2.6. RUSSIA

9.1.2.7. TURKEY

9.1.2.8. BELGIUM

9.1.2.9. NETHERLANDS

9.1.2.10. SWITZERLAND

9.1.2.11. REST OF EUROPE

9.1.3 ASIA PACIFIC

9.1.3.1. JAPAN

9.1.3.2. CHINA

9.1.3.3. SOUTH KOREA

9.1.3.4. INDIA

9.1.3.5. AUSTRALIA

9.1.3.6. SINGAPORE

9.1.3.7. THAILAND

9.1.3.8. MALAYSIA

9.1.3.9. INDONESIA

9.1.3.10. PHILIPPINES

9.1.3.11. REST OF ASIA PACIFIC

9.1.4 SOUTH AMERICA

9.1.4.1. BRAZIL

9.1.4.2. ARGENTINA

9.1.4.3. REST OF SOUTH AMERICA

9.1.5 MIDDLE EAST AND AFRICA

9.1.5.1. SOUTH AFRICA

9.1.5.2. EGYPT

9.1.5.3. SAUDI ARABIA

9.1.5.4. U.A.E

9.1.5.5. ISRAEL

9.1.5.6. REST OF MIDDLE EAST AND AFRICA

9.2 KEY PRIMARY INSIGHTS: BY MAJOR COUNTRIESS

10 GLOBAL MILITARY CYBERSECURITY MARKET, COMPANY LANDSCAPE

10.1 COMPANY SHARE ANALYSIS: GLOBAL

10.2 COMPANY SHARE ANALYSIS: NORTH AMERICA

10.3 COMPANY SHARE ANALYSIS: EUROPE

10.4 COMPANY SHARE ANALYSIS: ASIA PACIFIC

10.5 MERGERS & ACQUISITIONS

10.6 NEW PRODUCT DEVELOPMENT AND APPROVALS

10.7 EXPANSIONS

10.8 REGULATORY CHANGES

10.9 PARTNERSHIP AND OTHER STRATEGIC DEVELOPMENTS

11 GLOBAL MILITARY CYBERSECURITY MARKET, SWOT & DBMR ANALYSIS

12 GLOBAL MILITARY CYBERSECURITY MARKET, COMPANY PROFILE

12.1 BAE SYSTEMS PLC

12.1.1 COMPANY SNAPSHOT

12.1.2 REVENUE ANALYSIS

12.1.3 PRODUCT PORTFOLIO

12.1.4 RECENT DEVELOPMENTS

12.2 THALES

12.2.1 COMPANY SNAPSHOT

12.2.2 REVENUE ANALYSIS

12.2.3 PRODUCT PORTFOLIO

12.2.4 RECENT DEVELOPMENTS

12.3 LOCKHEAD MARTIN CORPORATION

12.3.1 COMPANY SNAPSHOT

12.3.2 REVENUE ANALYSIS

12.3.3 PRODUCT PORTFOLIO

12.3.4 RECENT DEVELOPMENTS

12.4 GENERAL DYNAMICS CORPORATION

12.4.1 COMPANY SNAPSHOT

12.4.2 REVENUE ANALYSIS

12.4.3 PRODUCT PORTFOLIO

12.4.4 RECENT DEVELOPMENTS

12.5 NORTHROP GRUMMAN CORPORATION

12.5.1 COMPANY SNAPSHOT

12.5.2 REVENUE ANALYSIS

12.5.3 PRODUCT PORTFOLIO

12.5.4 RECENT DEVELOPMENTS

12.6 RAYTHEON TECHNOLOGIES CORPORATION

12.6.1 COMPANY SNAPSHOT

12.6.2 REVENUE ANALYSIS

12.6.3 PRODUCT PORTFOLIO

12.6.4 RECENT DEVELOPMENTS

12.7 AIRBUS

12.7.1 COMPANY SNAPSHOT

12.7.2 REVENUE ANALYSIS

12.7.3 PRODUCT PORTFOLIO

12.7.4 RECENT DEVELOPMENTS

12.8 IBM CORPORATION

12.8.1 COMPANY SNAPSHOT

12.8.2 REVENUE ANALYSIS

12.8.3 PRODUCT PORTFOLIO

12.8.4 RECENT DEVELOPMENTS

12.9 THE CARYLE CORPORATION

12.9.1 COMPANY SNAPSHOT

12.9.2 REVENUE ANALYSIS

12.9.3 PRODUCT PORTFOLIO

12.9.4 RECENT DEVELOPMENTS

12.1 SALIENT CRGT

12.10.1 COMPANY SNAPSHOT

12.10.2 REVENUE ANALYSIS

12.10.3 PRODUCT PORTFOLIO

12.10.4 RECENT DEVELOPMENTS

12.11 RAYTHEON COMPANY

12.11.1 COMPANY SNAPSHOT

12.11.2 REVENUE ANALYSIS

12.11.3 PRODUCT PORTFOLIO

12.11.4 RECENT DEVELOPMENTS

12.12 WEBSENSE INC.

12.12.1 COMPANY SNAPSHOT

12.12.2 REVENUE ANALYSIS

12.12.3 PRODUCT PORTFOLIO

12.12.4 RECENT DEVELOPMENTS

12.13 AT& T

12.13.1 COMPANY SNAPSHOT

12.13.2 REVENUE ANALYSIS

12.13.3 PRODUCT PORTFOLIO

12.13.4 RECENT DEVELOPMENTS

12.14 BOEING

12.14.1 COMPANY SNAPSHOT

12.14.2 REVENUE ANALYSIS

12.14.3 PRODUCT PORTFOLIO

12.14.4 RECENT DEVELOPMENTS

12.15 CISCO

12.15.1 COMPANY SNAPSHOT

12.15.2 REVENUE ANALYSIS

12.15.3 PRODUCT PORTFOLIO

12.15.4 RECENT DEVELOPMENTS

NOTE: THE COMPANIES PROFILED IS NOT EXHAUSTIVE LIST AND IS AS PER OUR PREVIOUS CLIENT REQUIREMENT. WE PROFILE MORE THAN 100 COMPANIES IN OUR STUDY AND HENCE THE LIST OF COMPANIES CAN BE MODIFIED OR REPLACED ON REQUEST

13 CONCLUSION

14 QUESTIONNAIRE

15 RELATED REPORTS

16 ABOUT DATA BRIDGE MARKET RESEARCH

منهجية البحث

يتم جمع البيانات وتحليل سنة الأساس باستخدام وحدات جمع البيانات ذات أحجام العينات الكبيرة. تتضمن المرحلة الحصول على معلومات السوق أو البيانات ذات الصلة من خلال مصادر واستراتيجيات مختلفة. تتضمن فحص وتخطيط جميع البيانات المكتسبة من الماضي مسبقًا. كما تتضمن فحص التناقضات في المعلومات التي شوهدت عبر مصادر المعلومات المختلفة. يتم تحليل بيانات السوق وتقديرها باستخدام نماذج إحصائية ومتماسكة للسوق. كما أن تحليل حصة السوق وتحليل الاتجاهات الرئيسية هي عوامل النجاح الرئيسية في تقرير السوق. لمعرفة المزيد، يرجى طلب مكالمة محلل أو إرسال استفسارك.

منهجية البحث الرئيسية التي يستخدمها فريق بحث DBMR هي التثليث البيانات والتي تتضمن استخراج البيانات وتحليل تأثير متغيرات البيانات على السوق والتحقق الأولي (من قبل خبراء الصناعة). تتضمن نماذج البيانات شبكة تحديد موقف البائعين، وتحليل خط زمني للسوق، ونظرة عامة على السوق ودليل، وشبكة تحديد موقف الشركة، وتحليل براءات الاختراع، وتحليل التسعير، وتحليل حصة الشركة في السوق، ومعايير القياس، وتحليل حصة البائعين على المستوى العالمي مقابل الإقليمي. لمعرفة المزيد عن منهجية البحث، أرسل استفسارًا للتحدث إلى خبراء الصناعة لدينا.

التخصيص متاح

تعد Data Bridge Market Research رائدة في مجال البحوث التكوينية المتقدمة. ونحن نفخر بخدمة عملائنا الحاليين والجدد بالبيانات والتحليلات التي تتطابق مع هدفهم. ويمكن تخصيص التقرير ليشمل تحليل اتجاه الأسعار للعلامات التجارية المستهدفة وفهم السوق في بلدان إضافية (اطلب قائمة البلدان)، وبيانات نتائج التجارب السريرية، ومراجعة الأدبيات، وتحليل السوق المجدد وقاعدة المنتج. ويمكن تحليل تحليل السوق للمنافسين المستهدفين من التحليل القائم على التكنولوجيا إلى استراتيجيات محفظة السوق. ويمكننا إضافة عدد كبير من المنافسين الذين تحتاج إلى بيانات عنهم بالتنسيق وأسلوب البيانات الذي تبحث عنه. ويمكن لفريق المحللين لدينا أيضًا تزويدك بالبيانات في ملفات Excel الخام أو جداول البيانات المحورية (كتاب الحقائق) أو مساعدتك في إنشاء عروض تقديمية من مجموعات البيانات المتوفرة في التقرير.