Global Operational Technology Endpoint Security Market

حجم السوق بالمليار دولار أمريكي

CAGR :

%

USD

1.56 Billion

USD

23.19 Billion

2025

2033

USD

1.56 Billion

USD

23.19 Billion

2025

2033

| 2026 –2033 | |

| USD 1.56 Billion | |

| USD 23.19 Billion | |

|

|

|

|

تقسيم سوق أمن نقاط النهاية لتكنولوجيا التشغيل العالمية، حسب النشر (محلي، هجين، وسحابي)، والمستخدم النهائي (تجاري واستهلاكي)، وحجم المؤسسة (مؤسسات كبيرة وصغيرة ومتوسطة)، والقطاع (الخدمات المصرفية والمالية والتأمين، والاتصالات وتكنولوجيا المعلومات، وتجارة التجزئة، والرعاية الصحية، والقطاع الحكومي والعام، والتعليم، والنقل)، والحل (منصة حماية نقاط النهاية، واكتشاف نقاط النهاية والاستجابة لها) - اتجاهات السوق وتوقعاتها حتى عام 2033

ما هو حجم سوق أمن نقاط النهاية لتكنولوجيا التشغيل العالمية ومعدل نموه؟

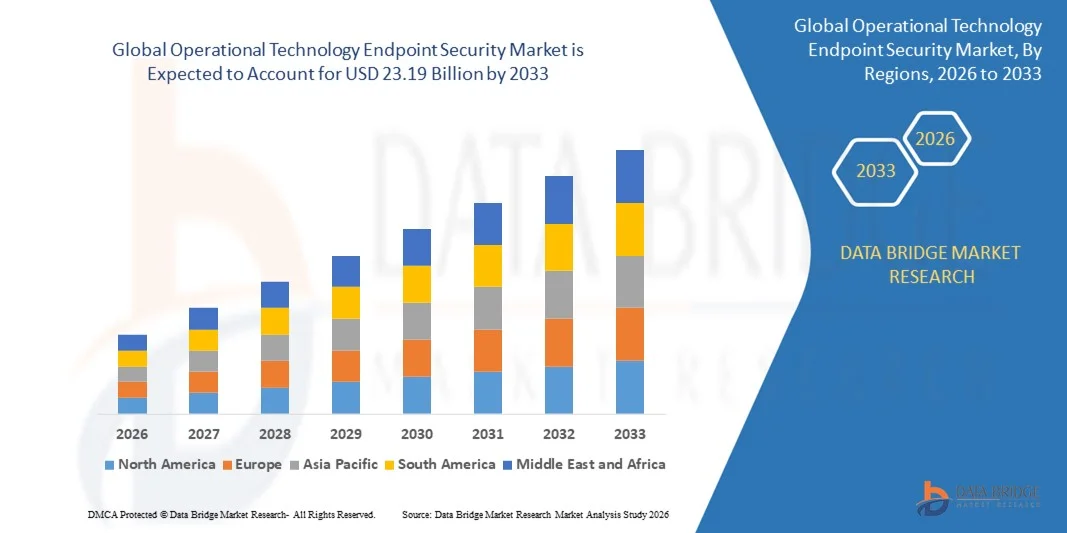

- بلغت قيمة سوق أمن نقاط النهاية لتكنولوجيا التشغيل العالمية 1.56 مليار دولار أمريكي في عام 2025، ومن المتوقع أن تصل إلى 23.19 مليار دولار أمريكي بحلول عام 2033 ، بمعدل نمو سنوي مركب قدره 40.10% خلال فترة التوقعات.

- يُعدّ تزايد الهجمات والاختراقات على نقاط النهاية عاملاً حاسماً يُسرّع نمو السوق، إلى جانب ارتفاع التكاليف المتراكمة نتيجةً لهذه الهجمات، وتزايد الطلب على بدائل فعّالة من حيث التكلفة لنشر حلول الأمان المحلية، وتزايد الحاجة إلى تخفيف مخاطر تكنولوجيا المعلومات، وتزايد الحاجة إلى إدارة مخاطر أمن تكنولوجيا المعلومات والتخفيف من حدّتها، وتزايد شعبية سياسة إحضار الأجهزة الشخصية إلى العمل، وانتشار الأجهزة المحمولة، وهي عوامل رئيسية من بين عوامل أخرى تُعزّز سوق أمن نقاط النهاية في مجال تكنولوجيا التشغيل.

ما هي أهم النقاط الرئيسية المستخلصة من سوق أمن نقاط النهاية في مجال التكنولوجيا التشغيلية؟

- سيؤدي تزايد الطلب على تأمين البنية التحتية لتكنولوجيا المعلومات في قطاع الإعلام والترفيه، وزيادة الطلب على البنية التحتية المتكاملة لأمن نقاط النهاية والبرمجيات، إلى خلق المزيد من الفرص لسوق أمن نقاط النهاية في مجال تكنولوجيا التشغيل.

- ومع ذلك، يُعدّ تزايد استخدام حلول حماية نقاط النهاية المجانية أو المقرصنة، وتزايد الشكوك حول أمن نقاط النهاية القائم على الحوسبة السحابية، من بين العوامل الرئيسية التي تحدّ من نمو السوق. في حين أن تزايد ديناميكية البنية التحتية لتكنولوجيا المعلومات، وتطور مشهد التهديدات السيبرانية، وارتفاع تكلفة الابتكار، وقيود الميزانية، وتزايد تعقيد التهديدات المتقدمة، ستزيد من التحديات التي تواجه سوق أمن نقاط النهاية في مجال تكنولوجيا التشغيل.

- هيمنت أمريكا الشمالية على سوق أمن نقاط النهاية لتكنولوجيا التشغيل بحصة إيرادات بلغت 43.65% في عام 2025، مدفوعة بالتقدم القوي في الأتمتة الصناعية وحماية البنية التحتية الحيوية وتحديث الأمن السيبراني في جميع أنحاء الولايات المتحدة وكندا.

- من المتوقع أن تسجل منطقة آسيا والمحيط الهادئ أسرع معدل نمو سنوي مركب بنسبة 7.6% خلال الفترة من 2026 إلى 2033، مدعومة بالتصنيع السريع، والتوسع القوي في التصنيع الذكي، وزيادة الوعي بالأمن السيبراني في جميع أنحاء الصين واليابان والهند وكوريا الجنوبية وجنوب شرق آسيا.

- هيمن قطاع الحلول المحلية على السوق بحصة بلغت 52.6% في عام 2025، مدفوعًا بتفضيله القوي في قطاعات البنية التحتية الحيوية والطاقة والتصنيع، حيث تظل سيادة البيانات والتحكم في زمن الاستجابة المنخفض ومتطلبات الامتثال الصارمة أمورًا أساسية.

نطاق التقرير وتجزئة سوق أمن نقاط النهاية باستخدام التكنولوجيا التشغيلية

|

صفات |

رؤى رئيسية حول أمن نقاط النهاية في مجال التكنولوجيا التشغيلية |

|

القطاعات التي تم تغطيتها |

|

|

الدول المشمولة |

أمريكا الشمالية

أوروبا

منطقة آسيا والمحيط الهادئ

الشرق الأوسط وأفريقيا

أمريكا الجنوبية

|

|

اللاعبون الرئيسيون في السوق |

|

|

فرص السوق |

|

|

مجموعات بيانات القيمة المضافة |

بالإضافة إلى المعلومات المتعلقة بسيناريوهات السوق مثل قيمة السوق ومعدل النمو والتجزئة والتغطية الجغرافية واللاعبين الرئيسيين، تتضمن تقارير السوق التي أعدتها شركة Data Bridge Market Research أيضًا تحليلًا متعمقًا من قبل الخبراء، وتحليلًا للتسعير، وتحليلًا لحصة العلامة التجارية، واستطلاعًا للمستهلكين، وتحليلًا ديموغرافيًا، وتحليلًا لسلسلة التوريد، وتحليلًا لسلسلة القيمة، ونظرة عامة على المواد الخام/المستهلكات، ومعايير اختيار البائعين، وتحليل PESTLE، وتحليل بورتر، والإطار التنظيمي. |

ما هو الاتجاه الرئيسي في سوق أمن نقاط النهاية لتكنولوجيا التشغيل؟

زيادة دمج أنظمة الكشف عن التهديدات في الوقت الفعلي والمدعومة بالذكاء الاصطناعي في بيئات تكنولوجيا التشغيل

- يشهد السوق تحولاً قوياً نحو منصات المراقبة الآنية المدمجة بالذكاء الاصطناعي، والتي يمكنها اكتشاف الحالات الشاذة والتهديدات الداخلية والاختراقات الإلكترونية المتقدمة عبر الشبكات الصناعية.

- يقدم المصنعون حلولاً أمنية خفيفة الوزن وقابلة للتطوير وجاهزة للاستخدام على الحافة لنقاط نهاية تكنولوجيا التشغيل، مصممة لحماية وحدات التحكم المنطقية القابلة للبرمجة (PLCs) وأجهزة SCADA وواجهات المستخدم الرسومية (HMIs) ووحدات DCS والأصول الصناعية البعيدة.

- إن الحاجة المتزايدة إلى أطر عمل انعدام الثقة، والرؤية المستمرة للأجهزة، وفحص الحزم العميق (DPI) تُسرّع من وتيرة تبنيها في قطاعات المرافق والتصنيع والنفط والغاز والنقل.

- على سبيل المثال، قامت شركات رائدة مثل كلاروتي، ونوزومي نتوركس، وفورتينت، وسيسكو بتعزيز محافظها من حلول نقاط نهاية تكنولوجيا التشغيل (OT) من خلال تحسين تحديد الأجهزة، وتحليلات السلوك، وقدرات معلومات التهديدات الموحدة بين تكنولوجيا المعلومات وتكنولوجيا التشغيل.

- تؤدي الهجمات الإلكترونية المتزايدة التي تستهدف البنية التحتية الحيوية وأنظمة الأتمتة الصناعية والأصول التشغيلية المتصلة إلى زيادة الطلب على الجيل التالي من أنظمة الدفاع عن نقاط النهاية.

- مع توسع المؤسسات في نشر تطبيقات إنترنت الأشياء الصناعية والمصانع الذكية، سيظل أمن نقاط نهاية تكنولوجيا التشغيل أمرًا حيويًا لحماية العمليات الحيوية، وتقليل وقت التوقف، وضمان الامتثال التنظيمي.

ما هي المحركات الرئيسية لسوق أمن نقاط النهاية في مجال التكنولوجيا التشغيلية؟

- تزايد الطلب على الأتمتة الصناعية الآمنة، مدفوعاً بتكامل أجهزة إنترنت الأشياء الصناعية، وأجهزة الاستشعار المتصلة، وأنظمة الإنتاج الذكية في قطاعات التصنيع والمرافق.

- فعلى سبيل المثال، في عام 2025، عززت شركات مثل بالو ألتو نتوركس، وتريليكس، وتشيك بوينت ميزات أمان نقاط النهاية الخاصة بتقنية التشغيل، بما في ذلك تحليلات التهديدات، والتجزئة الدقيقة، والحماية المعززة للأجهزة الصناعية.

- تزايد وتيرة هجمات برامج الفدية، ونقاط الضعف في سلاسل التوريد، والاختراقات المستهدفة عبر قطاعات حيوية مثل الطاقة والنفط والغاز والنقل في الولايات المتحدة وأوروبا وآسيا والمحيط الهادئ

- أدت التطورات في مجال الكشف عن البرامج الضارة باستخدام الذكاء الاصطناعي، ومراقبة سلوك الشبكة، وتحديد بصمات الأصول، والاستجابة الآلية للحوادث إلى تعزيز قدرات الأمن السيبراني لأنظمة التشغيل.

- يؤدي التوسع المتزايد في استخدام أجهزة التشغيل المتصلة بالسحابة، والعمليات عن بُعد، ومنصات الصيانة التنبؤية إلى خلق حاجة ماسة لحماية نقاط النهاية القوية والفورية.

- بفضل الاستثمارات الكبيرة في أطر الأمن السيبراني الصناعي، وتحديث البنية التحتية، ولوائح الامتثال العالمية، فإن سوق أمن نقاط النهاية في مجال تكنولوجيا التشغيل مهيأ لنمو قوي طويل الأجل

ما هو العامل الذي يتحدى نمو سوق أمن نقاط النهاية لتكنولوجيا التشغيل؟

- تُحدّ تكاليف التنفيذ والصيانة المرتفعة المرتبطة بأدوات الأمن السيبراني المتخصصة في مجال تكنولوجيا التشغيل من اعتمادها بين المصانع الصغيرة ومحطات المياه والمناطق الصناعية الناشئة.

- فعلى سبيل المثال، خلال الفترة 2024-2025، أدى النقص المتزايد في المواهب المتخصصة في مجال الأمن السيبراني، وارتفاع تكاليف المكونات، وتعقيدات التكامل إلى زيادة الإنفاق التشغيلي للعديد من المستخدمين النهائيين العالميين.

- يتطلب تعقيد إدارة بيئات تكنولوجيا المعلومات والتشغيل المختلطة، والأنظمة الصناعية القديمة، وبروتوكولات الاتصال الخاصة، خبرة متقدمة ومراقبة متخصصة.

- يؤدي محدودية الوعي بالثغرات الأمنية الخاصة بتقنية التشغيل، وتقنيات تحصين نقاط النهاية، واعتماد مبدأ انعدام الثقة إلى إبطاء عمليات النشر في المناطق النامية

- تُؤدي المنافسة من أدوات أمن نقاط النهاية التقليدية لتكنولوجيا المعلومات، وجدران الحماية الشبكية، وحلول المراقبة الصناعية الأساسية إلى ضغط على الأسعار وإبطاء عملية التمييز.

- للتغلب على هذه التحديات، تركز الشركات على حلول تكنولوجيا التشغيل الفعالة من حيث التكلفة، وتدريب القوى العاملة، ونماذج النشر المبسطة، والتكامل الأعمق مع منصات مراكز عمليات الأمن لتسريع التبني العالمي لأمن نقاط نهاية تكنولوجيا التشغيل

كيف يتم تقسيم سوق أمن نقاط النهاية لتكنولوجيا التشغيل؟

يتم تقسيم السوق على أساس النشر، والمستخدم النهائي، والمؤسسة، والصناعة، والحل .

- عن طريق النشر

ينقسم سوق أمن نقاط نهاية تكنولوجيا التشغيل إلى نماذج نشر محلية، وهجينة، وسحابية. وقد هيمنت النماذج المحلية على السوق بحصة بلغت 52.6% في عام 2025، مدفوعةً بتفضيلها القوي في قطاعات البنية التحتية الحيوية والطاقة والتصنيع، حيث تظل سيادة البيانات والتحكم في زمن الاستجابة المنخفض ومتطلبات الامتثال الصارمة أمورًا أساسية. وتستمر المؤسسات التي تُشغّل أنظمة تكنولوجيا التشغيل القديمة في الاعتماد على النماذج المحلية نظرًا لمحدودية الوصول إلى الإنترنت، وارتفاع مخاطر الأمن السيبراني، ومعايير السلامة التشغيلية الصارمة.

من المتوقع أن يشهد قطاع الحوسبة السحابية أسرع نمو سنوي مركب خلال الفترة من 2026 إلى 2033، مدعومًا بتزايد استخدام المراقبة عن بُعد، وأجهزة إنترنت الأشياء الصناعية، والأصول الصناعية المتصلة، وتحليلات التهديدات القائمة على الذكاء الاصطناعي. ويدفع التوجه المتزايد نحو الصيانة التنبؤية، والرؤية المركزية، وبنى الأمن السيبراني القابلة للتطوير، الصناعات نحو منصات أمنية سحابية أصلية توفر معلومات استخباراتية فورية عن التهديدات، ونشرًا فعالًا من حيث التكلفة، وتحديثات مبسطة عبر بيئات تشغيل موزعة.

- بواسطة المستخدم النهائي

ينقسم السوق إلى فئتين: المستخدمون التجاريون والمستهلكون. وقد هيمنت الفئة التجارية على السوق بحصة بلغت 68.4% في عام 2025، وذلك بفضل الانتشار الواسع لأمن نقاط نهاية تكنولوجيا التشغيل في المصانع ومحطات الطاقة وشبكات النقل ومرافق الأتمتة الصناعية. وتُسهم الهجمات الإلكترونية المتزايدة التي تستهدف وحدات التحكم المنطقية القابلة للبرمجة (PLCs) وأنظمة التحكم الإشرافي وجمع البيانات (SCADA) والأصول التشغيلية المتصلة في زيادة اعتماد هذه الحلول بين المؤسسات الصناعية. كما يدعم ازدياد متطلبات الامتثال التنظيمي، والحاجة إلى رؤية واضحة للأصول، وتحديث البنية التحتية الحيوية، هيمنة هذه الفئة.

من المتوقع أن يشهد قطاع المستهلكين أسرع نمو سنوي مركب خلال الفترة من 2026 إلى 2033، مدفوعًا بالتوسع السريع للأجهزة المنزلية المتصلة، والأجهزة الذكية، وأنظمة إنترنت الأشياء الموجهة للمستهلكين. وتؤدي المخاوف المتزايدة بشأن انتهاكات الخصوصية، واختراق الأجهزة، والتسلل إلى الشبكات المنزلية إلى زيادة الطلب على حلول حماية خفيفة الوزن لنقاط النهاية في مراكز التحكم المنزلية الذكية، وأجهزة التوجيه، والأجهزة الإلكترونية المتصلة. كما سيساهم نمو المنازل الذكية، وأنماط الحياة الرقمية، وأتمتة المنازل في تسريع انتشار هذه الحلول على مستوى المستهلكين.

- حسب حجم المؤسسة

ينقسم السوق إلى فئتين رئيسيتين: الشركات الكبيرة والشركات الصغيرة والمتوسطة. وقد هيمنت الشركات الكبيرة على السوق بحصة بلغت 57.3% في عام 2025، مدفوعةً بقدرتها الاستثمارية العالية، وشبكات أجهزتها واسعة النطاق، ومتطلباتها الصارمة للأمن السيبراني في مختلف مرافق الإنتاج الصناعي، ومحطات الطاقة، وعمليات النقل. كما أن حاجتها إلى أنظمة متطورة للكشف عن التهديدات، وهياكل أمنية قائمة على مبدأ انعدام الثقة، وتكامل معقد بين تكنولوجيا التشغيل وتكنولوجيا المعلومات، يعزز من تبني هذه التقنيات.

من المتوقع أن تشهد الشركات الصغيرة والمتوسطة أسرع معدل نمو سنوي مركب خلال الفترة من 2026 إلى 2033، مدعومةً بتزايد رقمنة وحدات التصنيع الصغيرة، واعتماد حلول أمن تكنولوجيا التشغيل السحابية، وتزايد المخاطر السيبرانية التي تؤثر على المنشآت الصناعية الصغيرة. وتكتسب منصات الأمان منخفضة التكلفة وخفيفة الوزن وسهلة النشر رواجًا متزايدًا مع تحديث الشركات الصغيرة والمتوسطة لعملياتها وتوسيع اعتمادها على الأتمتة والروبوتات والمعدات المتصلة. كما تُسهم برامج التوعية بالأمن السيبراني التي تقودها الحكومات في تسريع النمو في هذا القطاع.

- حسب الصناعة

ينقسم السوق إلى قطاعات متعددة. وقد هيمن قطاع الحكومة والقطاع العام على السوق بحصة بلغت 32.1% في عام 2025، مدفوعًا بالحاجة الماسة لحماية البنية التحتية للمدن الذكية، والأصول الدفاعية، والمرافق العامة، وشبكات المياه، والشبكات التشغيلية على المستوى الوطني. ويستمر تزايد الهجمات الإلكترونية التي تستهدف البنية التحتية العامة، فضلًا عن تزايد المتطلبات التنظيمية، في تعزيز تبني هذا القطاع للحلول.

من المتوقع أن يشهد قطاع الرعاية الصحية أسرع نمو سنوي مركب خلال الفترة من 2026 إلى 2033، مدفوعًا بتزايد التهديدات السيبرانية التي تستهدف الأجهزة الطبية، وبيئات غرف العمليات في المستشفيات، ومعدات التشخيص، وأنظمة دعم الحياة المتصلة. كما أن التوسع في رقمنة عمليات الرعاية الصحية، وأدوات المراقبة عن بُعد، وأنظمة إنترنت الأشياء الطبية، يزيد الطلب على حلول أمنية متخصصة لنقاط نهاية غرف العمليات. وتساهم متطلبات الامتثال المتزايدة لبيانات المرضى والأنظمة السريرية في تسريع تبني هذه الحلول في مرافق الرعاية الصحية العالمية.

- عن طريق الحل

ينقسم السوق إلى قسمين رئيسيين: منصة حماية نقاط النهاية (EPP) وأنظمة الكشف والاستجابة لنقاط النهاية (EDR). وقد هيمنت منصة حماية نقاط النهاية على السوق بحصة بلغت 54.7% في عام 2025، نظرًا لاعتماد القطاعات المختلفة بشكل كبير على منع البرمجيات الخبيثة، والتحكم في الأجهزة، ورؤية الأصول، والحماية الأساسية لتأمين نقاط النهاية الحيوية في بيئة التشغيل. ولا تزال حلول منصة حماية نقاط النهاية تحظى بانتشار واسع نظرًا لتكلفتها المعقولة، وسهولة دمجها، وملاءمتها لأجهزة بيئة التشغيل القديمة ذات القدرة الحاسوبية المحدودة.

من المتوقع أن يشهد قطاع الكشف والاستجابة لنقاط النهاية أسرع نمو سنوي مركب خلال الفترة من 2026 إلى 2033، مدعومًا بالطلب المتزايد على المراقبة الآنية، وتحليلات السلوك، والاستجابة الآلية للحوادث، والبحث المتقدم عن التهديدات. ويدفع تزايد تعقيد الهجمات الإلكترونية الصناعية، بما في ذلك برامج الفدية، واختراقات سلاسل التوريد، واستغلال الثغرات الأمنية غير المعروفة، المؤسسات إلى تبني حلول الكشف والاستجابة لنقاط النهاية التي توفر تحقيقات معمقة، وقدرات تحليلية جنائية رقمية، ومراقبة مستمرة عبر الشبكات التشغيلية.

أي منطقة تستحوذ على الحصة الأكبر من سوق أمن نقاط النهاية لتكنولوجيا التشغيل؟

- هيمنت أمريكا الشمالية على سوق أمن نقاط النهاية لتكنولوجيا التشغيل بحصة إيرادات بلغت 43.65% في عام 2025، مدفوعةً بالتقدم الكبير في مجال الأتمتة الصناعية، وحماية البنية التحتية الحيوية، وتحديث الأمن السيبراني في جميع أنحاء الولايات المتحدة وكندا. ويستمر الانتشار الواسع لأدوات الأمن السيبراني لتكنولوجيا التشغيل لتأمين شبكات SCADA وأنظمة التحكم الصناعية (ICS) والأصول التشغيلية المتصلة في دعم الريادة الإقليمية.

- يؤدي التوسع السريع في التصنيع المدعوم بتقنية إنترنت الأشياء، وعمليات النفط والغاز الرقمية، وأتمتة النقل، والمرافق الذكية، إلى زيادة الطلب على أنظمة حماية وكشف نقاط النهاية في مختلف البيئات الصناعية.

- تساهم الأطر التنظيمية القوية، والتمويل الكبير للأمن السيبراني، والاعتماد المتزايد لأدوات الأمن المدعومة بالذكاء الاصطناعي، في تعزيز هيمنة المنطقة.

نظرة عامة على سوق أمن نقاط النهاية في مجال التكنولوجيا التشغيلية في الولايات المتحدة

تُعدّ الولايات المتحدة الأمريكية أكبر مساهم في سوق الأمن السيبراني في أمريكا الشمالية، مدعومةً بلوائح تنظيمية قوية للأمن السيبراني الصناعي، والتحول الرقمي السريع، وارتفاع مستوى المخاطر في قطاعات الطاقة والمرافق والفضاء والدفاع والنقل. ويؤدي التوسع في استخدام أدوات مراقبة تكنولوجيا التشغيل، وتزايد ترقيات أنظمة التحكم الصناعية، وارتفاع الهجمات السيبرانية التي تستهدف البنية التحتية الحيوية، إلى زيادة الطلب على الحماية المتقدمة لنقاط النهاية والكشف الفوري عن التهديدات. كما يُسهم وجود شركات الأمن السيبراني الكبرى، والمبادرات الحكومية القوية، وبرامج تحديث تكنولوجيا التشغيل واسعة النطاق، في تسريع نمو السوق.

نظرة عامة على سوق أمن نقاط النهاية في مجال التكنولوجيا التشغيلية في كندا

تساهم كندا بشكل كبير في التوسع الإقليمي، مدفوعةً بزيادة الاستثمار في حماية البنية التحتية الحيوية، وتطوير الشبكات الذكية، والأتمتة الصناعية. كما أن تزايد الحوادث الإلكترونية التي تستهدف المرافق العامة، ووحدات التصنيع، وشبكات النقل، يدفع إلى زيادة استخدام أدوات الكشف عن نقاط النهاية، ومراقبتها، وإدارة الثغرات الأمنية. وتعزز برامج الأمن السيبراني المدعومة حكوميًا، وقدرات البحث والتطوير القوية، والتركيز المتزايد على تأمين بيئات أنظمة التحكم الصناعية (ICS) وأنظمة التحكم الإشرافي وجمع البيانات (SCADA)، من تبني هذه الأدوات في السوق على المدى الطويل في جميع أنحاء البلاد.

سوق أمن نقاط النهاية لتكنولوجيا التشغيل في منطقة آسيا والمحيط الهادئ

من المتوقع أن تسجل منطقة آسيا والمحيط الهادئ أسرع معدل نمو سنوي مركب بنسبة 7.6% خلال الفترة من 2026 إلى 2033، مدعومةً بالتصنيع السريع، والتوسع الكبير في التصنيع الذكي، وتزايد الوعي بالأمن السيبراني في الصين واليابان والهند وكوريا الجنوبية وجنوب شرق آسيا. ويؤدي الانتشار الواسع لأجهزة إنترنت الأشياء، ومعدات أتمتة المصانع، والروبوتات الصناعية، وشبكات الاتصالات عالية السرعة إلى زيادة الحاجة إلى أمن قوي لنقاط النهاية في بيئات التشغيل. ويستمر النمو المتسارع في إنتاج أشباه الموصلات، وتصنيع السيارات الكهربائية، ومشاريع البنية التحتية الذكية في دفع عجلة تبني حلول الأمن السيبراني المتقدمة لأنظمة التشغيل في جميع أنحاء المنطقة.

نظرة عامة على سوق أمن نقاط النهاية في مجال التكنولوجيا التشغيلية في الصين

تتصدر الصين سوق آسيا والمحيط الهادئ بفضل الأتمتة الصناعية واسعة النطاق، والتحديث الكبير لأنظمة التشغيل، والإنفاق الحكومي الضخم على أمن البنية التحتية الحيوية. وتؤدي التهديدات السيبرانية المتزايدة التي تستهدف شبكات الطاقة وشبكات الاتصالات ومرافق التصنيع إلى زيادة الطلب على المراقبة الآنية وحماية نقاط النهاية. كما يدعم النظام البيئي القوي للأمن السيبراني المحلي، والتوسع في نشر تقنيات الجيل الخامس وإنترنت الأشياء الصناعية، سرعة تبني السوق لهذه التقنيات.

نظرة عامة على سوق أمن نقاط النهاية في مجال التكنولوجيا التشغيلية في اليابان

تشهد اليابان نموًا مطردًا مدفوعًا بأنظمة تصنيع متطورة، وتكامل قوي للروبوتات، وتحديث أنظمة التحكم الصناعية. وتساهم معايير الأمن السيبراني العالية، والتوسع المتزايد في تبني المصانع الرقمية، والتركيز القوي على موثوقية الأنظمة، في زيادة الطلب على أدوات حماية نقاط النهاية المتقدمة لتقنية التشغيل. كما يعزز التوسع في إلكترونيات السيارات، والتصنيع الدقيق، والبنية التحتية الذكية، نمو السوق على المدى الطويل.

نظرة عامة على سوق أمن نقاط النهاية في مجال التكنولوجيا التشغيلية في الهند

تبرز الهند كسوق سريعة النمو مدعومة بالتحول الرقمي الصناعي المتسارع، وتوسع مرافق التصنيع الذكية، وزيادة الاستثمارات في الأمن السيبراني في قطاعات الطاقة والنقل والاتصالات. وتُسهم البرامج الحكومية التي تُشجع الأتمتة الصناعية والمدن الذكية والبنية التحتية الرقمية في تسريع نشر أدوات أمن تكنولوجيا التشغيل. كما أن تزايد الهجمات السيبرانية على البنية التحتية الحيوية يُحفز أيضاً على تبني هذه الأدوات على نطاق واسع.

نظرة عامة على سوق أمن نقاط النهاية في مجال التكنولوجيا التشغيلية في كوريا الجنوبية

تساهم كوريا الجنوبية بشكل كبير في هذا المجال بفضل الطلب المتزايد على أمن تكنولوجيا التشغيل في قطاعات تصنيع أشباه الموصلات، وإلكترونيات السيارات، والاتصالات، والأتمتة الصناعية. كما أن الانتشار الواسع لشبكات الجيل الخامس، والأنظمة المدعومة بالذكاء الاصطناعي، والمصانع المتصلة، يزيد من الطلب على حماية قوية للأجهزة الطرفية. وبفضل قدراتها التكنولوجية المتقدمة ووعيها القوي بأمن المعلومات في القطاع الصناعي، تواصل كوريا الجنوبية تحقيق نمو قوي في السوق.

ما هي أفضل الشركات في سوق أمن نقاط النهاية لتكنولوجيا التشغيل؟

تتولى شركات راسخة قيادة صناعة أمن نقاط النهاية في مجال التكنولوجيا التشغيلية، بما في ذلك:

- مايكروسوفت (الولايات المتحدة)

- كراود سترايك (الولايات المتحدة)

- شركة سيمانتك (الولايات المتحدة الأمريكية)

- شركة تريند مايكرو (اليابان)

- شركة سوفوس المحدودة (المملكة المتحدة)

- شركة مكافي (الولايات المتحدة الأمريكية)

- شركة كاسبرسكي لاب (روسيا)

- شركة VMware (الولايات المتحدة الأمريكية)

- سينتينل وان (الولايات المتحدة)

- إيسيت (سلوفاكيا)

- شركة سيلانس (الولايات المتحدة الأمريكية)

- Bitdefender (رومانيا)

- سيسكو سيستمز (الولايات المتحدة)

- شركة فاير آي (الولايات المتحدة الأمريكية)

- شركة باندا للأمن (إسبانيا)

- إف-سكيور (فنلندا)

- شركة بالو ألتو نتوركس (الولايات المتحدة الأمريكية)

- شركة تشيك بوينت لتقنيات البرمجيات المحدودة (إسرائيل)

- شركة فورتينت (الولايات المتحدة الأمريكية)

- مالويربايتس (الولايات المتحدة)

- شركة كومودو لحلول الأمن (الولايات المتحدة الأمريكية)

ما هي التطورات الأخيرة في سوق أمن نقاط النهاية لتكنولوجيا التشغيل العالمية؟

- في فبراير 2025، دخلت شركة Check Point في شراكة استراتيجية مع شركة Wiz المتخصصة في أمن الحوسبة السحابية لتعزيز حماية المؤسسات في بيئات الحوسبة السحابية الهجينة. يدمج هذا التعاون أمن شبكات الحوسبة السحابية مع حماية التطبيقات السحابية الأصلية (CNAPP) لتقديم إطار أمني موحد وشامل. تعزز هذه الخطوة مكانة الشركتين في توفير حلول أمنية متكاملة للحوسبة السحابية.

- في يناير 2025، أبرمت شركة Tenable اتفاقية للاستحواذ على شركة Vulcan Cyber، الرائدة في مجال إدارة المخاطر، مما يتيح دمج إمكانيات Vulcan بسلاسة في منصة Tenable. يُسهم هذا التحسين في مساعدة المؤسسات على توحيد نقاط الضعف، وتحديد أولويات مخاطر الأمن السيبراني، وتسريع جهود المعالجة في جميع جوانب الهجوم. ويمثل هذا الاستحواذ توسعًا استراتيجيًا لقدرات Tenable في إدارة المخاطر.

- في يوليو 2024، عقدت شركة CyberKnight شراكة مع Forescout لتوفير معلومات شاملة عن الأصول والتحكم بها، تشمل أنظمة تكنولوجيا المعلومات، وأنظمة التشغيل، وأنظمة إنترنت الأشياء في منطقة الشرق الأوسط وشمال أفريقيا. يدعم هذا التعاون الشركات التي تنتقل إلى بيئات الحوسبة السحابية من خلال توفير رؤية أوضح لبنيتها التحتية الرقمية. كما تعزز هذه الشراكة محفظة CyberKnight في مجال معلومات الأمن متعددة المجالات.

- في مارس 2024، تعاونت C-DOT مع PRL لدمج تقنية أمن تكنولوجيا التشغيل القائمة على الألياف الضوئية مع أنظمة أمن تكنولوجيا التشغيل في الفضاء الحر، مما أدى إلى إنشاء أول وصلة اتصالات كمومية هجينة في الهند. يجمع هذا الإنجاز بين قنوات الألياف الضوئية والفضاء الحر لتعزيز قدرات الاتصال الآمن. ويمثل هذا التعاون علامة فارقة في مجال التكنولوجيا لمنظومة الاتصالات الكمومية في الهند.

- في أبريل 2023، أطلقت شركة Trellix حزمة Trellix Endpoint Security Suite المصممة لتزويد فرق مركز عمليات الأمن السيبراني (SOC) برؤية محسّنة لنقاط النهاية وتحكم مركزي. توفر هذه الحزمة ميزات متقدمة للمراقبة والدفاع الاستباقي من خلال واجهة موحدة. يعزز هذا الإطلاق مكانة Trellix في حلول أمن نقاط النهاية من الجيل التالي.

SKU-

احصل على إمكانية الوصول عبر الإنترنت إلى التقرير الخاص بأول سحابة استخبارات سوقية في العالم

- لوحة معلومات تحليل البيانات التفاعلية

- لوحة معلومات تحليل الشركة للفرص ذات إمكانات النمو العالية

- إمكانية وصول محلل الأبحاث للتخصيص والاستعلامات

- تحليل المنافسين باستخدام لوحة معلومات تفاعلية

- آخر الأخبار والتحديثات وتحليل الاتجاهات

- استغل قوة تحليل المعايير لتتبع المنافسين بشكل شامل

منهجية البحث

يتم جمع البيانات وتحليل سنة الأساس باستخدام وحدات جمع البيانات ذات أحجام العينات الكبيرة. تتضمن المرحلة الحصول على معلومات السوق أو البيانات ذات الصلة من خلال مصادر واستراتيجيات مختلفة. تتضمن فحص وتخطيط جميع البيانات المكتسبة من الماضي مسبقًا. كما تتضمن فحص التناقضات في المعلومات التي شوهدت عبر مصادر المعلومات المختلفة. يتم تحليل بيانات السوق وتقديرها باستخدام نماذج إحصائية ومتماسكة للسوق. كما أن تحليل حصة السوق وتحليل الاتجاهات الرئيسية هي عوامل النجاح الرئيسية في تقرير السوق. لمعرفة المزيد، يرجى طلب مكالمة محلل أو إرسال استفسارك.

منهجية البحث الرئيسية التي يستخدمها فريق بحث DBMR هي التثليث البيانات والتي تتضمن استخراج البيانات وتحليل تأثير متغيرات البيانات على السوق والتحقق الأولي (من قبل خبراء الصناعة). تتضمن نماذج البيانات شبكة تحديد موقف البائعين، وتحليل خط زمني للسوق، ونظرة عامة على السوق ودليل، وشبكة تحديد موقف الشركة، وتحليل براءات الاختراع، وتحليل التسعير، وتحليل حصة الشركة في السوق، ومعايير القياس، وتحليل حصة البائعين على المستوى العالمي مقابل الإقليمي. لمعرفة المزيد عن منهجية البحث، أرسل استفسارًا للتحدث إلى خبراء الصناعة لدينا.

التخصيص متاح

تعد Data Bridge Market Research رائدة في مجال البحوث التكوينية المتقدمة. ونحن نفخر بخدمة عملائنا الحاليين والجدد بالبيانات والتحليلات التي تتطابق مع هدفهم. ويمكن تخصيص التقرير ليشمل تحليل اتجاه الأسعار للعلامات التجارية المستهدفة وفهم السوق في بلدان إضافية (اطلب قائمة البلدان)، وبيانات نتائج التجارب السريرية، ومراجعة الأدبيات، وتحليل السوق المجدد وقاعدة المنتج. ويمكن تحليل تحليل السوق للمنافسين المستهدفين من التحليل القائم على التكنولوجيا إلى استراتيجيات محفظة السوق. ويمكننا إضافة عدد كبير من المنافسين الذين تحتاج إلى بيانات عنهم بالتنسيق وأسلوب البيانات الذي تبحث عنه. ويمكن لفريق المحللين لدينا أيضًا تزويدك بالبيانات في ملفات Excel الخام أو جداول البيانات المحورية (كتاب الحقائق) أو مساعدتك في إنشاء عروض تقديمية من مجموعات البيانات المتوفرة في التقرير.