Global Automated Breach And Attack Simulation Market

Marktgröße in Milliarden USD

CAGR :

%

USD

1.12 Billion

USD

5.01 Billion

2024

2032

USD

1.12 Billion

USD

5.01 Billion

2024

2032

| 2025 –2032 | |

| USD 1.12 Billion | |

| USD 5.01 Billion | |

|

|

|

|

Globaler Markt für automatisierte Sicherheitsverletzungs- und Angriffssimulation, nach Komponente (Plattform/Tools, Dienste), Bereitstellungsmodus (vor Ort, Cloud-basiert), Anwendung (Konfigurationsmanagement, Patch-Management, Bedrohungsinformationen, Sonstiges), Endbenutzer (BFSI, IT & Telekommunikation, Gesundheitswesen, Einzelhandel & E-Commerce, Behörden, Energie- und Versorgungsunternehmen, Sonstiges) – Branchentrends und Prognose bis 2032

Marktgröße für automatisierte Sicherheitsverletzungen und Angriffe

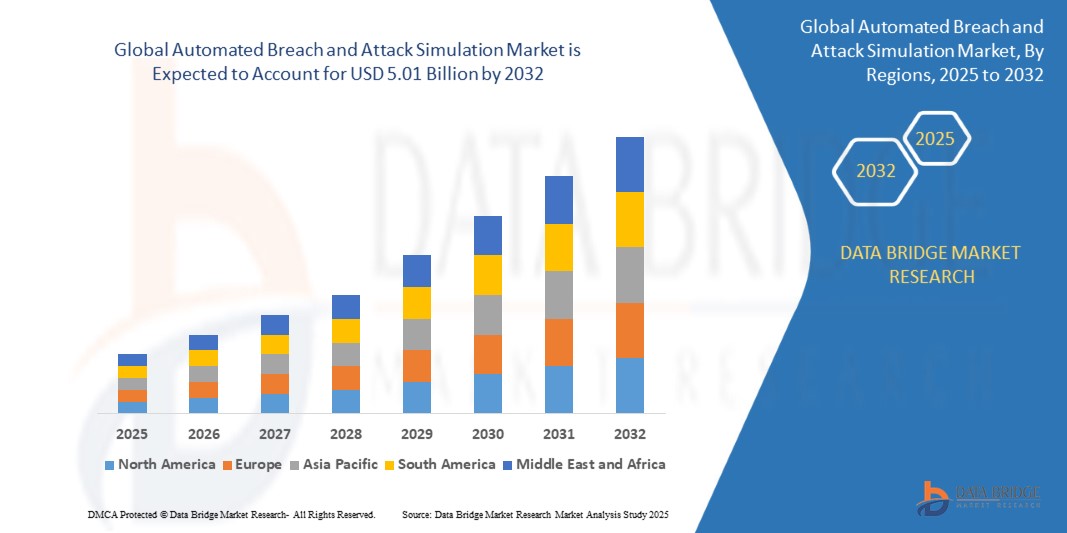

- Der globale Markt für automatisierte Sicherheitsverletzungs- und Angriffssimulationen (BAS) wurde im Jahr 2024 auf 1,12 Milliarden US-Dollar geschätzt und soll bis 2032 voraussichtlich 5,01 Milliarden US-Dollar erreichen , was einem durchschnittlichen jährlichen Wachstumswachstum von 23,86 % im Prognosezeitraum entspricht.

- Dieses Wachstum wird durch den zunehmenden Bedarf an kontinuierlicher Sicherheitsvalidierung, die zunehmende Raffinesse der Cyber-Bedrohungen und die wachsende Nachfrage nach automatisiertem Red Teaming und Penetrationstests bei großen Unternehmen und Regierungsbehörden vorangetrieben.

Marktanalyse für automatisierte Sicherheitsverletzungs- und Angriffssimulation

- BAS-Plattformen ermöglichen es Unternehmen, reale Cyberangriffe auf ihre IT-Infrastruktur in einer sicheren, kontrollierten Umgebung zu simulieren. Diese Plattformen testen die Wirksamkeit bestehender Sicherheitskontrollen, identifizieren Schwachstellen und bieten priorisierte Anleitungen zur Behebung.

- Im Gegensatz zu herkömmlichen Penetrationstests bieten BAS-Plattformen kontinuierliche, automatisierte Simulationen, wodurch der manuelle Aufwand reduziert und eine Bewertung der Sicherheitslage in Echtzeit ermöglicht wird.

- Die Akzeptanz nimmt in regulierten Branchen wie BFSI, Gesundheitswesen und Regierung zu, wo die Einhaltung gesetzlicher Vorschriften, die Vorbereitung auf Vorfälle und die Quantifizierung von Cyberrisiken von entscheidender Bedeutung sind.

- Da Zero-Trust-Architekturen und Cloud-native Ökosysteme immer häufiger zum Einsatz kommen, wird BAS mit XDR-, SOAR-, SIEM- und Schwachstellenmanagement-Plattformen integriert, um einen einheitlichen, proaktiven Verteidigungsansatz zu bieten.

- Der Aufstieg der KI-gesteuerten Gegneremulation, der MITRE ATT&CK-konformen Szenarien und der bedrohungsorientierten Verteidigungsstrategien macht BAS zu einem weiteren Schlüsselinstrument in modernen Cybersicherheitsrahmen.

Berichtsumfang und Marktsegmentierung für automatisierte Sicherheitsverletzungs- und Angriffssimulation

|

Eigenschaften |

Markt für automatisierte Sicherheitsverletzungen und Angriffssimulationen – Wichtige Markteinblicke |

|

Abgedeckte Segmente |

|

|

Abgedeckte Länder |

Nordamerika

Europa

Asien-Pazifik

Naher Osten und Afrika

Südamerika

|

|

Wichtige Marktteilnehmer |

|

|

Marktchancen |

|

|

Wertschöpfungsdaten-Infosets |

Zusätzlich zu den Einblicken in Marktszenarien wie Marktwert, Wachstumsrate, Segmentierung, geografische Abdeckung und wichtige Akteure enthalten die von Data Bridge Market Research kuratierten Marktberichte auch Import-Export-Analysen, eine Übersicht über die Produktionskapazität, eine Analyse des Produktionsverbrauchs, eine Preistrendanalyse, ein Szenario des Klimawandels, eine Lieferkettenanalyse, eine Wertschöpfungskettenanalyse, eine Übersicht über Rohstoffe/Verbrauchsmaterialien, Kriterien für die Lieferantenauswahl, eine PESTLE-Analyse, eine Porter-Analyse und regulatorische Rahmenbedingungen. |

Markttrends für automatisierte Sicherheitsverletzungs- und Angriffssimulation

Security Validation as a Service (SVaaS), Threat-Informed Defense und SOC-Optimierung

- Erweiterung von BAS as a Service (BASaaS/SVaaS): Unternehmen setzen zunehmend auf Cloud-basierte BAS-Plattformen mit vorkonfigurierten Angriffsszenarien, wodurch der Bedarf an internen Red Teams reduziert und die Wertschöpfung beschleunigt wird.

- Ausrichtung auf Threat-Informed Defense Frameworks: BAS-Lösungen lassen sich in MITRE ATT&CK, D3FEND und CIS Controls integrieren und helfen Unternehmen dabei, das Verhalten von Angreifern zu simulieren, Erkennungslücken zu kartieren und die Verteidigungshaltung kontinuierlich zu verbessern.

- BAS für SOC-Reife und Blue Team Enablement: Sicherheitsbetriebszentren verwenden BAS, um Erkennungsregeln zu testen, Warn-Workflows zu validieren und SOC-Analysten in realen Angriffsszenarien zu schulen, ohne die Produktion zu beeinträchtigen.

- Simulation von Multi-Vektor- und Cross-Domain-Angriffen: Plattformen entwickeln sich weiter, um mehrstufige Angriffe über die Cloud, Endpunkte, Identitäten und laterale Bewegungspfade hinweg zu simulieren und so eine echte unternehmensweite Sicherheitsvalidierung zu bieten.

- KI und ML in der Gegneremulation: Anbieter nutzen KI, um Angriffspfade dynamisch anzupassen, neue Taktiken auf der Grundlage von Bedrohungsinformationen zu entwickeln und Techniken zur Umgehung der Erkennung zu verbessern, um echte Gegner zu imitieren.

Marktdynamik für automatisierte Sicherheitsverletzungs- und Angriffssimulation

Treiber

Nachfrage nach Echtzeit-Sicherheitsvalidierung und Reduzierung der Bedrohungslage

- Cyberangriffe werden immer komplexer, schneller und es werden immer mehr Umgehungstechniken eingesetzt. Daher sind Tools erforderlich, die die Kontrollen kontinuierlich validieren, anstatt sich auf regelmäßige Tests zu verlassen.

- BAS bietet eine skalierbare Möglichkeit, Sicherheitsrisiken zu quantifizieren, die Wirksamkeit vorhandener Kontrollen zu messen und Investitionen in Technologien zur Bedrohungserkennung zu optimieren.

- Organisationen, die Zero Trust einsetzen, nutzen BAS, um Segmentierungsrichtlinien, Authentifizierungsflüsse und die Verhinderung lateraler Bewegungen in dynamischen Umgebungen zu validieren.

- Mit der zunehmenden Cloud-Nutzung müssen Unternehmen ihre Cloud-Konfigurationen, IAM-Richtlinien und API-Risiken kontinuierlich testen, wodurch BAS für das Cloud-Sicherheitsmanagement unverzichtbar wird.

Einschränkung/Herausforderung

Integrationskomplexität und Mangel an qualifizierten BAS-Praktikern

- Viele Unternehmen stehen vor der Herausforderung, BAS-Tools in vorhandene SIEM-, XDR-, SOAR- und Cloud-Sicherheitsplattformen zu integrieren, was häufig benutzerdefinierte Konnektoren oder umfangreiche Optimierungen erfordert.

- Die Wirksamkeit von BAS hängt von der Reife der Sicherheitsabläufe ab. Unternehmen, denen es an klar definierten Erkennungs- und Reaktionsabläufen mangelt, haben möglicherweise Schwierigkeiten, Simulationsergebnisse zu interpretieren oder darauf zu reagieren.

- Kleineren Unternehmen fehlt es häufig an der Cybersicherheitskompetenz oder dem Budget, um eine umfassende BAS-Plattform bereitzustellen und zu warten, sodass sie auf verwaltete Dienste oder vereinfachte Toolsets angewiesen sind.

- Bedenken hinsichtlich Datenschutz und Datensouveränität, insbesondere bei grenzüberschreitenden Simulationen, können die Einführung im öffentlichen Dienst oder im Gesundheitswesen einschränken, wo Tests in Live-Netzwerken streng reguliert sind.

Marktumfang für automatisierte Sicherheitsverletzungen und Angriffe

Der Markt ist nach Komponenten, Bereitstellungsmodus, Anwendung und Endbenutzer segmentiert, was die breite Anwendbarkeit von BAS-Lösungen in verschiedenen Sektoren und Anwendungsfällen widerspiegelt.

- Nach Komponente

Plattformen/Tools werden im Jahr 2025 aufgrund der hohen Nachfrage nach Self-Service-Tools zur Sicherheitsverletzungssimulation und kontinuierlichen Sicherheitsvalidierungstools den Markt anführen. Dienstleistungen (z. B. verwaltete BAS, Beratung) werden voraussichtlich mit der höchsten jährlichen Wachstumsrate wachsen, insbesondere bei KMU und stark regulierten Sektoren ohne interne Red-Teaming-Kapazitäten.

- Nach Bereitstellungsmodus

Die Cloud-basierte Bereitstellung dominiert den Markt aufgrund ihrer Skalierbarkeit, der einfachen Integration mit Cloud-nativen Anwendungen und der reduzierten Einrichtungszeit. Die On-Premise-Bereitstellung bleibt aufgrund strenger Datensicherheits- und Datenschutzrichtlinien in Behörden, Verteidigungs- und Finanzinstituten weiterhin wichtig.

- Nach Anwendung

Zu den wichtigsten Anwendungen zählen Konfigurationsmanagement, Patch-Management, Validierung von Bedrohungsdaten und Leistungsbewertung von Sicherheitskontrollen. Die Validierung von Bedrohungsdaten ist das am schnellsten wachsende Segment, da Unternehmen ihre internen Abwehrmaßnahmen mit MITRE ATT&CK und externen Bedrohungsdaten abstimmen möchten.

- Nach Endbenutzer

Dazu gehören BFSI, IT & Telekommunikation, Gesundheitswesen, Einzelhandel & E-Commerce, Behörden, Energie & Versorgung und andere. BFSI ist aufgrund steigender Anforderungen an die Cyber-Versicherung, regulatorischer Prüfungen und der Komplexität der Angriffsflächen marktführend. Auch der Regierungs- und Verteidigungssektor ist ein wichtiger Anwender, da er auf staatliche Bedrohungen vorbereitet ist und kritische Infrastrukturen schützt.

Regionale Analyse des automatisierten Marktes für Sicherheitsverletzungen und Angriffe

- Nordamerika wird den Markt im Jahr 2025 dominieren, da dort frühzeitig Automatisierungslösungen für die Cyberabwehr eingeführt werden, große BAS-Anbieter präsent sind und die regulatorischen Auflagen im Bankwesen, im Gesundheitswesen und bei kritischen Infrastrukturen zunehmen.

- Europa verzeichnet ein stetiges Wachstum, das durch die Einhaltung der DSGVO, zunehmende Bedrohungen durch Nationalstaaten und regionale Bemühungen zur Modernisierung der Cyberabwehr vorangetrieben wird. Großbritannien, Deutschland und Frankreich sind wichtige Anwender in den Bereichen Finanzen, Telekommunikation und Verteidigung.

- Der asiatisch-pazifische Raum ist die am schnellsten wachsende Region, angeführt von der Modernisierung der Cybersicherheit in Japan, Indien, China und Australien. Unternehmen setzen BAS ein, um wachsende digitale Ökosysteme und kritische Branchen zu schützen.

- Im Nahen Osten und Afrika (MEA) kommt es zunehmend zu einer Nutzung in den Bereichen Energie, Öl und Gas sowie im öffentlichen Sektor, insbesondere in den Vereinigten Arabischen Emiraten und Saudi-Arabien, die in Plattformen zur Aufklärung von Cyberbedrohungen und simulationsbasiertes Training investieren.

- Südamerika, insbesondere Brasilien und Mexiko, setzt BAS als Reaktion auf zunehmende Ransomware-Angriffe und sich entwickelnde Datenschutzgesetze ein. Zu den wichtigsten Sektoren zählen Finanzdienstleistungen, Telekommunikation und die öffentliche Verwaltung.

Vereinigte Staaten

Die USA sind aufgrund ihrer hohen Budgets für die Cybersicherheit der Unternehmen, ihrer Innovationen im Bereich der Cyberabwehr und ihrer nationalen Mandate wie den Sicherheitsvalidierungsprogrammen der CISA und den Cybersicherheitsrahmen des NIST führend auf dem BAS-Markt.

Vereinigtes Königreich

In Großbritannien ist eine steigende Akzeptanz von BAS bei Finanzinstituten, kritischen Infrastrukturen und Regierungsbehörden zu verzeichnen, die durch die NCSC-Richtlinien und einen zunehmenden Fokus auf die Nachahmung von Angreifern vorangetrieben wird.

Indien

Indien entwickelt sich zu einem wachstumsstarken BAS-Markt mit einer starken Verbreitung in den Bereichen IT-Dienstleistungen, Fintech und Telekommunikation. Staatlich geförderte Cybersicherheitsinitiativen und CERT-In-Vorgaben treiben die Nachfrage nach kontinuierlichen Validierungstools voran.

Deutschland

Deutschland legt den Schwerpunkt auf BAS in der industriellen Fertigung und kritischen Infrastruktur, wobei viele Unternehmen Simulationsplattformen in Sicherheits-Compliance-Frameworks und branchenspezifische ISMS-Protokolle integrieren.

Brasilien

Die Nutzung von BAS in Brasilien nimmt in Bank-, Versicherungs- und E-Government-Anwendungen zu, insbesondere nach der Verabschiedung des LGPD, wobei der Schwerpunkt auf der Reduzierung der Angriffsfläche und der Validierung der Bereitschaft zur Sicherheitsverletzung liegt.

Marktanteile bei automatisierten Sicherheitsverletzungs- und Angriffssimulationen

Die Branche der automatisierten Sicherheitsverletzungs- und Angriffssimulation wird hauptsächlich von etablierten Unternehmen angeführt, darunter:

- XM Cyber Ltd. (Israel)

- Cymulate Ltd. (Israel)

- AttackIQ, Inc. (USA)

- SafeBreach Inc. (USA)

- FireEye, Inc. (Trellix) (USA)

- Rapid7 Inc. (USA)

- Foreseeti AB (Schweden)

- Qualys, Inc. (USA)

- Picus Security Inc. (USA)

- Mandiant (von Google Cloud übernommen) (USA)

- Threatcare (von ReliaQuest übernommen) (USA)

Neueste Entwicklungen auf dem globalen Markt für automatisierte Sicherheitsverletzungs- und Angriffssimulationen

- Im April 2025 stellte XM Cyber sein Hybrid Attack Path Mapping Tool vor, das die Simulation in lokalen, hybriden und Multi-Cloud-Umgebungen vereinheitlicht und es Unternehmen ermöglicht, vollständige Angriffsketten vom ersten Zugriff bis zur Datenexfiltration zu visualisieren.

- Im März 2025 brachte Cymulate das Advanced Purple Team Module auf den Markt, das es Cybersicherheitsteams ermöglicht, in Echtzeit zusammenzuarbeiten und gleichzeitig Erkennungs-, Reaktions- und Minderungsszenarien über eine einzige Simulationsschnittstelle zu testen.

- Im Februar 2025 veröffentlichte AttackIQ eine MITRE ATT&CK Analyzer Suite, die eine automatisierte Lückenanalyse und Kontrollvalidierung anhand von Branchenrahmen für regulierte Sektoren wie Finanzen und Gesundheitswesen ermöglicht.

- Im Januar 2025 kündigte SafeBreach die native Integration mit XDR- und SOAR-Plattformen an, die automatisierte Sanierungsempfehlungen auf der Grundlage kontinuierlicher Simulationsergebnisse und Vorfalldaten ermöglicht.

- Im Dezember 2024 stellte Mandiant (Google Cloud) sein Adversary Intelligence Module für BAS-Plattformen vor, das Threat Intelligence Feeds mit dynamischer Gegneremulation zur Simulation staatlicher Bedrohungen kombiniert.

SKU-

Erhalten Sie Online-Zugriff auf den Bericht zur weltweit ersten Market Intelligence Cloud

- Interaktives Datenanalyse-Dashboard

- Unternehmensanalyse-Dashboard für Chancen mit hohem Wachstumspotenzial

- Zugriff für Research-Analysten für Anpassungen und Abfragen

- Konkurrenzanalyse mit interaktivem Dashboard

- Aktuelle Nachrichten, Updates und Trendanalyse

- Nutzen Sie die Leistungsfähigkeit der Benchmark-Analyse für eine umfassende Konkurrenzverfolgung

Forschungsmethodik

Die Datenerfassung und Basisjahresanalyse werden mithilfe von Datenerfassungsmodulen mit großen Stichprobengrößen durchgeführt. Die Phase umfasst das Erhalten von Marktinformationen oder verwandten Daten aus verschiedenen Quellen und Strategien. Sie umfasst die Prüfung und Planung aller aus der Vergangenheit im Voraus erfassten Daten. Sie umfasst auch die Prüfung von Informationsinkonsistenzen, die in verschiedenen Informationsquellen auftreten. Die Marktdaten werden mithilfe von marktstatistischen und kohärenten Modellen analysiert und geschätzt. Darüber hinaus sind Marktanteilsanalyse und Schlüsseltrendanalyse die wichtigsten Erfolgsfaktoren im Marktbericht. Um mehr zu erfahren, fordern Sie bitte einen Analystenanruf an oder geben Sie Ihre Anfrage ein.

Die wichtigste Forschungsmethodik, die vom DBMR-Forschungsteam verwendet wird, ist die Datentriangulation, die Data Mining, die Analyse der Auswirkungen von Datenvariablen auf den Markt und die primäre (Branchenexperten-)Validierung umfasst. Zu den Datenmodellen gehören ein Lieferantenpositionierungsraster, eine Marktzeitlinienanalyse, ein Marktüberblick und -leitfaden, ein Firmenpositionierungsraster, eine Patentanalyse, eine Preisanalyse, eine Firmenmarktanteilsanalyse, Messstandards, eine globale versus eine regionale und Lieferantenanteilsanalyse. Um mehr über die Forschungsmethodik zu erfahren, senden Sie eine Anfrage an unsere Branchenexperten.

Anpassung möglich

Data Bridge Market Research ist ein führendes Unternehmen in der fortgeschrittenen formativen Forschung. Wir sind stolz darauf, unseren bestehenden und neuen Kunden Daten und Analysen zu bieten, die zu ihren Zielen passen. Der Bericht kann angepasst werden, um Preistrendanalysen von Zielmarken, Marktverständnis für zusätzliche Länder (fordern Sie die Länderliste an), Daten zu klinischen Studienergebnissen, Literaturübersicht, Analysen des Marktes für aufgearbeitete Produkte und Produktbasis einzuschließen. Marktanalysen von Zielkonkurrenten können von technologiebasierten Analysen bis hin zu Marktportfoliostrategien analysiert werden. Wir können so viele Wettbewerber hinzufügen, wie Sie Daten in dem von Ihnen gewünschten Format und Datenstil benötigen. Unser Analystenteam kann Ihnen auch Daten in groben Excel-Rohdateien und Pivot-Tabellen (Fact Book) bereitstellen oder Sie bei der Erstellung von Präsentationen aus den im Bericht verfügbaren Datensätzen unterstützen.