Global Military Cybersecurity Market

Marktgröße in Milliarden USD

CAGR :

%

USD

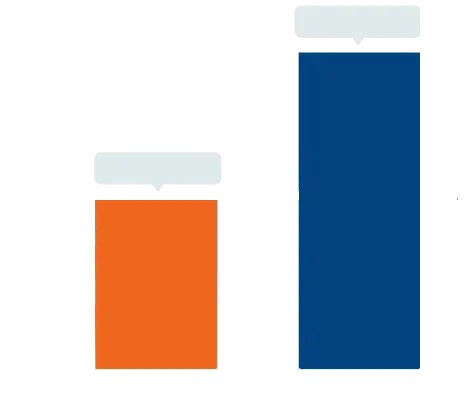

10.51 Billion

USD

19.47 Billion

2022

2030

USD

10.51 Billion

USD

19.47 Billion

2022

2030

| 2023 –2030 | |

| USD 10.51 Billion | |

| USD 19.47 Billion | |

|

|

|

|

Globaler Markt für militärische Cybersicherheit, nach Plattform (Hardware, Service, Lösung), Typ ( Netzwerksicherheit , Cyber-Bedrohungsanalyse, IT-Infrastruktur, Logistik- und Betriebssicherheit, Schulungsdienste, Identitäts- und Zugriffssicherheit, Datensicherheit, Cloud-Sicherheit), Lösung (Bedrohungsanalyse und Reaktionsmanagement, Identitäts- und Zugriffsmanagement, Datenverlustpräventionsmanagement, Sicherheits- und Schwachstellenmanagement, Unified Threat Management, Unternehmensrisiko und Compliance, Managed Security, Sonstige), Bereitstellungsmodus (Cloud, On-Premise), Anwendung (Heer, Marine, Luftwaffe) – Branchentrends und Prognose bis 2030.

Marktanalyse und Größe der militärischen Cybersicherheit

Die hohe Akzeptanzrate cloudbasierter Speicherlösungen dürfte sich positiv auf das Wachstum des Marktes für militärische Cybersicherheit auswirken. Dieser Markt dürfte zudem von den steigenden Investitionen verschiedener Regierungen profitieren, die damit der Bedrohung durch Cyberangriffe entgegenwirken und ein höheres Sicherheitsniveau gewährleisten wollen. Darüber hinaus erfordert die zunehmende Verfügbarkeit unbemannter Fahrzeuge aufgrund rasanter technologischer Fortschritte verbesserte Peripheriegeräte und Sicherheitsdienste, um deren Anfälligkeit für Hackerangriffe zu verringern.

Data Bridge Market Research prognostiziert, dass der Markt für militärische Cybersicherheit, der 2022 einen Wert von 10,51 Milliarden US-Dollar erreichte, bis 2030 auf 19,47 Milliarden US-Dollar anwachsen wird. Dies entspricht einer durchschnittlichen jährlichen Wachstumsrate (CAGR) von 8,01 % im Prognosezeitraum von 2023 bis 2030. Neben Markteinblicken wie Marktwert, Wachstumsrate, Marktsegmenten, geografischer Abdeckung, Marktteilnehmern und Marktszenario umfasst der von Data Bridge Market Research erstellte Marktbericht detaillierte Expertenanalysen, Import-/Exportanalysen, Preisanalysen, Produktions- und Verbrauchsanalysen sowie eine PESTEL-Analyse.

Marktumfang und Segmentierung der militärischen Cybersicherheit

|

Berichtsmetrik |

Details |

|

Prognosezeitraum |

2023 bis 2030 |

|

Basisjahr |

2022 |

|

Historische Jahre |

2021 (Anpassbar auf 2015 - 2020) |

|

Quantitative Einheiten |

Umsatz in Milliarden USD, Absatzmengen in Einheiten, Preise in USD |

|

Abgedeckte Segmente |

Plattform (Hardware, Service, Lösung), Typ (Netzwerksicherheit, Cyber-Bedrohungsanalyse, IT-Infrastruktur, Logistik- und Betriebssicherheit, Schulungsdienste, Identitäts- und Zugriffssicherheit, Datensicherheit, Cloud-Sicherheit), Lösung (Bedrohungsanalyse und Reaktionsmanagement, Identitäts- und Zugriffsmanagement, Datenschutzmanagement, Sicherheits- und Schwachstellenmanagement, Unified Threat Management, Unternehmensrisiko und Compliance, Managed Security, Sonstige), Bereitstellungsmodus (Cloud, On-Premise), Anwendung (Heer, Marine, Luftwaffe) |

|

Abgedeckte Länder |

USA, Kanada und Mexiko in Nordamerika, Deutschland, Frankreich, Großbritannien, Niederlande, Schweiz, Belgien, Russland, Italien, Spanien, Türkei, Übriges Europa in Europa, China, Japan, Indien, Südkorea, Singapur, Malaysia, Australien, Thailand, Indonesien, Philippinen, Übriges Asien-Pazifik (APAC) im Asien-Pazifik-Raum (APAC), Saudi-Arabien, Vereinigte Arabische Emirate, Südafrika, Ägypten, Israel, Übriger Naher Osten und Afrika (MEA) als Teil des Nahen Ostens und Afrikas (MEA), Brasilien, Argentinien und Übriges Südamerika als Teil Südamerikas. |

|

Abgedeckte Marktteilnehmer |

Qualcomm Technologies, Inc. (USA), Microsoft (USA), Oracle (USA), Cisco Systems, Inc. (USA), Northrop Grumman (USA), Accenture (Irland), IBM (USA), Thales (Frankreich), Lockheed Martin Corporation (USA), General Dynamics Corporation (USA), BAE Systems (Großbritannien), Raytheon Technologies Corporation (USA), Airbus (Frankreich), Leonardo SpA (Italien), NETCENTRICS CORPORATION (USA), Fujitsu (Japan), CyberArk Software Ltd. (USA), Booz Allen Hamilton Inc. (USA), Check Point Software Technologies Ltd (Israel), Rapid7 (USA), Fortinet, Inc. (USA) |

|

Marktchancen |

|

Marktdefinition

Militärische Cybersicherheit bezeichnet den Schutz militärischer Organisationen, Ressourcen und Operationen vor Cyberbedrohungen und -angriffen. Sie umfasst die Implementierung von Strategien, Technologien und Prozessen zum Schutz militärischer Netzwerke, Systeme und Daten vor unbefugtem Zugriff, Störungen und Kompromittierung. Ziel der militärischen Cybersicherheit ist es, die Vertraulichkeit, Integrität und Verfügbarkeit kritischer Informationen zu gewährleisten sowie die Funktionsfähigkeit und Einsatzbereitschaft militärischer Systeme aufrechtzuerhalten. Dazu gehören Maßnahmen wie Netzwerksicherheit , Verschlüsselung, Zugriffskontrollen, Reaktion auf Sicherheitsvorfälle und Bedrohungsanalyse, um Cyberrisiken zu minimieren und die nationale Sicherheit zu gewährleisten.

Marktdynamik der militärischen Cybersicherheit

Fahrer

- Zunehmende Cyberbedrohungen können den Markt antreiben.

Mit dem technologischen Fortschritt sind Cyberangriffe auf militärische Organisationen immer ausgefeilter und weit verbreiteter geworden. Diese Angriffe können sensible Informationen gefährden, Operationen stören und kritische Infrastrukturen ins Visier nehmen. Daher besteht ein zunehmender Bedarf an leistungsstarken Cybersicherheitslösungen, um militärische Netzwerke, Systeme und Daten vor diesen sich ständig weiterentwickelnden Bedrohungen zu schützen. Die Dringlichkeit, militärische Ressourcen zu schützen, unterstreicht die Notwendigkeit robuster Cybersicherheitsmaßnahmen angesichts der eskalierenden Bedrohungslandschaft.

- Die zunehmende Verbreitung netzwerkzentrierter Kriegsführung kann den Markt antreiben.

Die zunehmende Verbreitung netzwerkzentrierter Kriegsführung durch Streitkräfte unterstreicht die entscheidende Rolle von Informations- und Kommunikationssystemen für die Koordinierung von Operationen. Diese Abhängigkeit von vernetzten Systemen und dem Datenaustausch birgt jedoch neue Schwachstellen und potenzielle Cyberbedrohungen. Robuste Cybersicherheitsmaßnahmen sind unerlässlich, um militärische Ressourcen zu schützen, den Erfolg von Missionen zu gewährleisten und die operative Effektivität aufrechtzuerhalten. Durch den Schutz vor potenziellen Cyberangriffen können militärische Organisationen Risiken minimieren und die Integrität ihrer netzwerkzentrierten Kriegsführungsstrategien wahren.

Gelegenheiten

- Die Zusammenarbeit mit dem Privatsektor schafft lukrative Wachstumschancen.

Die Zusammenarbeit mit der Privatwirtschaft bietet militärischen Organisationen im Bereich Cybersicherheit erhebliche Chancen. Durch Partnerschaften mit Cybersicherheitsunternehmen, Forschungseinrichtungen und Technologieanbietern können militärische Organisationen auf deren Expertise und innovative Lösungen zugreifen. Diese Kooperation ermöglicht die Einführung fortschrittlicher Technologien und bewährter Verfahren, verbessert die Effektivität militärischer Cybersicherheitsmaßnahmen und stärkt die Abwehr gegen sich wandelnde Cyberbedrohungen. Sie fördert den Wissensaustausch, den Zugang zu modernsten Lösungen und das Potenzial für maßgeschneiderte Cybersicherheitsfähigkeiten, die spezifischen militärischen Anforderungen gerecht werden.

- Öffentliches Bewusstsein und aufsehenerregende Cybervorfälle schaffen Marktchancen

Das wachsende öffentliche Bewusstsein für Cybersicherheitsrisiken und die aufsehenerregenden Cyberangriffe auf militärische Organisationen führen zu einer erhöhten Nachfrage nach verbesserten Cybersicherheitskapazitäten. Diese Vorfälle verdeutlichen die potenziellen Folgen von Cyberangriffen für die nationale Sicherheit und die öffentliche Sicherheit. Daher wächst die Erkenntnis, dass proaktive Cybersicherheitsmaßnahmen zum Schutz militärischer Anlagen, kritischer Infrastrukturen und sensibler Informationen notwendig sind. Der Fokus auf die Verbesserung der Cybersicherheit wird durch das Gebot der Risikominderung und der Sicherung lebenswichtiger militärischer Ressourcen und Operationen vorangetrieben.

Einschränkungen/Herausforderungen

- Regulatorische und Compliance-Probleme können das Marktwachstum einschränken.

Militärische Organisationen unterliegen einer Vielzahl von Cybersicherheitsvorschriften und -standards, die je nach Zuständigkeitsbereich variieren können. Die Einhaltung dieser Anforderungen kann anspruchsvoll, zeitaufwändig und ressourcenintensiv sein. Die Konzentration auf die Erfüllung regulatorischer und Compliance-Verpflichtungen kann Aufmerksamkeit und Ressourcen von anderen wichtigen Cybersicherheitsinitiativen ablenken und potenziell die Gesamteffektivität militärischer Cybersicherheitsmaßnahmen beeinträchtigen. Ein ausgewogenes Verhältnis zwischen Compliance-Bemühungen und proaktiven Cybersicherheitsstrategien ist daher unerlässlich, um einen umfassenden Schutz vor sich entwickelnden Cyberbedrohungen zu gewährleisten.

- Budgetbeschränkungen können das Marktwachstum einschränken.

Budgetbeschränkungen stellen eine erhebliche Herausforderung für die Cybersicherheitsbemühungen des Militärs dar. Begrenzte Ressourcen erschweren es militärischen Organisationen, ausreichende Mittel für Cybersicherheitstechnologien, Personal, Schulungen und Wartung bereitzustellen. Dies kann dazu führen, dass umfassende Cybersicherheitsmaßnahmen nicht umgesetzt werden können und somit Schwachstellen entstehen, die Cyberangreifer ausnutzen können. Die Abwägung konkurrierender Prioritäten und die Sicherstellung ausreichender Budgetmittel sind entscheidend für eine effektive Cybersicherheit und den Schutz militärischer Systeme und Daten vor Cyberbedrohungen.

Dieser Marktbericht zur militärischen Cybersicherheit bietet detaillierte Informationen zu aktuellen Entwicklungen, Handelsbestimmungen, Import-Export-Analysen, Produktionsanalysen, Wertschöpfungskettenoptimierung, Marktanteilen, dem Einfluss nationaler und regionaler Marktteilnehmer, Chancen in Bezug auf neue Umsatzpotenziale, Änderungen der Marktregulierung, strategischen Wachstumsanalysen, Marktgröße, Marktwachstum nach Kategorien, Anwendungsnischen und Marktführerschaft, Produktzulassungen, Produkteinführungen, geografischen Expansionen und technologischen Innovationen. Für weitere Informationen zum Markt für militärische Cybersicherheit kontaktieren Sie Data Bridge Market Research und fordern Sie ein Analysten-Briefing an. Unser Team unterstützt Sie bei fundierten Marktentscheidungen für Ihr Marktwachstum.

Aktuelle Entwicklungen

- Um die Cybersicherheit der Organisation zu stärken, haben IBM Belgien und King ICT Kroatien 2023 Verträge mit der NATO unterzeichnet. Die Integration von Fähigkeiten zur Cyberabwehr und zugehörige Konfigurationsdienstleistungen werden durch diese Verträge im Wert von 31,7 Millionen US-Dollar abgedeckt. Die Laufzeit beträgt von Februar 2023 bis 2025 und beinhaltet eine Option auf zwei weitere Jahre.

- Im Jahr 2022, als sich die Vereinigten Staaten zu einer datenzentrierten Streitkraft wandelten, erklärte die US-Armee, dass sie ein Zero-Trust-Cybersicherheitsframework implementieren wolle. Zusätzlich präsentierte Raytheon Intelligence and Space im Rahmen des Projekts „Convergence“ der US-Armee seine Operational-Zero-Trust-Plattform.

- Im Jahr 2019 wird das Department of Defense Information Network (DoDIN-A) von der General Dynamics Corporation im Rahmen des Programms Cybersecurity and Network Operations Mission Support (ADCNOMS) der US-Armee Unterstützung für seine Mission erhalten. Grundlage hierfür ist ein Vertrag im Wert von 118 Millionen US-Dollar, der mit der US-Armee geschlossen wurde.

Umfang des globalen Marktes für militärische Cybersicherheit

Der Markt für militärische Cybersicherheit ist nach Plattform, Typ, Lösung, Bereitstellungsart und Anwendung segmentiert. Das Wachstum dieser Segmente ermöglicht die Analyse von Segmenten mit geringem Wachstum und bietet Nutzern einen wertvollen Marktüberblick sowie Einblicke, die sie bei strategischen Entscheidungen zur Identifizierung zentraler Marktanwendungen unterstützen.

Plattform

- Hardware

- Service

- Lösung

Typ

- Netzwerksicherheit

- Cyber-Bedrohungsanalyse

- IT-Infrastruktur

- Logistik- und Betriebssicherheit

- Schulungsdienste

- Identitäts- und Zugriffssicherheit

- Datensicherheit

- Cloud-Sicherheit

Lösung

- Bedrohungsanalyse und Reaktionsmanagement

- Identitäts- und Zugriffsmanagement

- Datenverlustpräventionsmanagement

- Sicherheits- und Schwachstellenmanagement

- Einheitliches Bedrohungsmanagement

- Unternehmensrisiko und Compliance

- Managed Security

- Andere

Bereitstellungsmodus

- Wolke

- Vor Ort

Anwendung

- Armee

- Marine

- Luftwaffe

Regionale Analyse/Einblicke zum Markt für militärische Cybersicherheit

Der Markt für militärische Cybersicherheit wird analysiert und Einblicke in die Marktgröße und Trends werden nach Plattform, Typ, Lösung, Bereitstellungsart und Anwendung wie oben beschrieben bereitgestellt.

Die im Bericht über den Markt für militärische Cybersicherheit abgedeckten Länder sind: USA, Kanada und Mexiko in Nordamerika; Deutschland, Frankreich, Großbritannien, Niederlande, Schweiz, Belgien, Russland, Italien, Spanien, Türkei und das übrige Europa in Europa; China, Japan, Indien, Südkorea, Singapur, Malaysia, Australien, Thailand, Indonesien, Philippinen und das übrige Asien-Pazifik (APAC) in der Region Asien-Pazifik (APAC); Saudi-Arabien, die Vereinigten Arabischen Emirate, Südafrika, Ägypten, Israel und das übrige Nahe Osten und Afrika (MEA) als Teil der Region Naher Osten und Afrika (MEA); Brasilien, Argentinien und das übrige Südamerika als Teil Südamerikas.

Nordamerika ist führend auf dem Markt für militärische Cybersicherheit aufgrund der Zunahme von Cyberangriffen und der hohen Investitionen der US-Regierung in die Forschung und Entwicklung (F&E) fortschrittlicher Cybersicherheitssysteme.

Für den asiatisch-pazifischen Raum wird im Prognosezeitraum ein signifikantes Wachstum erwartet. Gründe hierfür sind unter anderem die steigende Anzahl von Dienstleistern, die vielfältige Services und Lösungen anbieten, sowie erhebliche Investitionen der Regierungen in der Region. Diese Investitionen zielen darauf ab, die technologische Infrastruktur zu verbessern und die Nutzung fortschrittlicher Dienste zu fördern, wodurch das Marktwachstum im asiatisch-pazifischen Raum vorangetrieben wird.

Der Länderteil des Berichts analysiert zudem die jeweiligen Markteinflussfaktoren und regulatorischen Änderungen im Inland, die sich auf aktuelle und zukünftige Markttrends auswirken. Datenpunkte wie die Analyse der vor- und nachgelagerten Wertschöpfungskette, technische Trends, die Fünf-Kräfte-Analyse nach Porter und Fallstudien dienen als Indikatoren für die Prognose des Marktszenarios in den einzelnen Ländern. Auch die Präsenz und Verfügbarkeit globaler Marken, die Herausforderungen durch starke oder schwache Konkurrenz lokaler und nationaler Marken sowie die Auswirkungen nationaler Zölle und Handelswege werden bei der Prognoseanalyse der Länderdaten berücksichtigt.

Wettbewerbslandschaft und Marktanteilsanalyse für militärische Cybersicherheit

Die Wettbewerbslandschaft des Marktes für militärische Cybersicherheit wird detailliert nach Wettbewerbern dargestellt. Zu den enthaltenen Informationen gehören Unternehmensübersicht, Finanzkennzahlen, Umsatz, Marktpotenzial, Investitionen in Forschung und Entwicklung, neue Marktinitiativen, globale Präsenz, Produktionsstandorte und -anlagen, Produktionskapazitäten, Stärken und Schwächen des Unternehmens, Produkteinführungen, Produktportfolio und Anwendungsdominanz. Die genannten Daten beziehen sich ausschließlich auf den Fokus der Unternehmen auf den Markt für militärische Cybersicherheit.

Zu den wichtigsten Akteuren auf dem Markt für militärische Cybersicherheit gehören:

- Qualcomm Technologies, Inc. (USA)

- Microsoft (USA)

- Oracle (USA)

- Cisco Systems, Inc. (USA)

- Northrop Grumman. (USA)

- Accenture (Irland)

- IBM (USA)

- Thales (Frankreich)

- Lockheed Martin Corporation. (USA)

- General Dynamics Corporation (USA)

- BAE Systems (UK)

- Raytheon Technologies Corporation (USA)

- Airbus (Frankreich)

- Leonardo SpA (Italien)

- NETCENTRICS CORPORATION (USA)

- Fujitsu (Japan)

- CyberArk Software Ltd. (USA)

- Booz Allen Hamilton Inc. (USA)

- Check Point Software Technologies Ltd (Israel)

- Rapid7 (USA)

- Fortinet, Inc. (USA)

SKU-

Erhalten Sie Online-Zugriff auf den Bericht zur weltweit ersten Market Intelligence Cloud

- Interaktives Datenanalyse-Dashboard

- Unternehmensanalyse-Dashboard für Chancen mit hohem Wachstumspotenzial

- Zugriff für Research-Analysten für Anpassungen und Abfragen

- Konkurrenzanalyse mit interaktivem Dashboard

- Aktuelle Nachrichten, Updates und Trendanalyse

- Nutzen Sie die Leistungsfähigkeit der Benchmark-Analyse für eine umfassende Konkurrenzverfolgung

Inhaltsverzeichnis

1 INTRODUCTION

1.1 OBJECTIVES OF THE STUDY

1.2 MARKET DEFINITION

1.3 OVERVIEW OF GLOBAL MILITARY CYBERSECURITY MARKET

1.4 CURRENCY AND PRICING

1.5 LIMITATION

1.6 MARKETS COVERED

2 MARKET SEGMENTATION

2.1 KEY TAKEAWAYS

2.2 ARRIVING AT THE GLOBAL MILITARY CYBERSECURITY MARKET

2.2.1 VENDOR POSITIONING GRID

2.2.2 TECHNOLOGY LIFE LINE CURVE

2.2.3 MARKET GUIDE

2.2.4 COMAPANY MARKET SHARE ANALYSIS

2.2.5 MULTIVARIATE MODELLING

2.2.6 TOP TO BOTTOM ANALYSIS

2.2.7 STANDARDS OF MEASUREMENT

2.2.8 VENDOR SHARE ANALYSIS

2.2.9 DATA POINTS FROM KEY PRIMARY INTERVIEWS

2.2.10 DATA POINTS FROM KEY SECONDARY DATABASES

2.3 GLOBAL MILITARY CYBERSECURITY MARKET: RESEARCH SNAPSHOT

2.4 ASSUMPTIONS

3 MARKET OVERVIEW

3.1 DRIVERS

3.2 RESTRAINTS

3.3 OPPORTUNITIES

3.4 CHALLENGES

4 EXECUTIVE SUMMARY

5 PREMIUM INSIGHTS

5.1 PORTERS FIVE FORCES

5.2 REGULATORY STANDARDS

5.3 TECHNOLOGICAL TRENDS

5.4 VALUE CHAIN ANALYSIS

5.5 COMPANY COMPARITIVE ANALYSIS

5.6 KEY STRATEGIC INITIATIVES

5.7 CASE STUDY

6 GLOBAL MILITARY CYBERSECURITY MARKET, BY OFFERING

6.1 OVERVIEW

6.2 SOLUTION

6.2.1 FIREWALL

6.2.2 IAM

6.2.3 LOG MANAGEMENT & SIEM

6.2.4 PATH MANAGEMENT

6.2.5 RISK AND COMPLIANCE MANAGEMENT

6.2.6 ANTIVIRUS/ANTIMALWARE

6.2.7 ENCRYPTION

6.2.8 INTRUSION DETECTION SYSTEM

6.2.9 OTHERS

6.3 SERVICES

6.3.1 DESIGN AND IMPLEMENTATION

6.3.2 CONSULTING

6.3.3 RISK AND THREAT MAINTENANCE

6.3.4 SUPPORT AND MAINTENANCE

6.3.5 OTHERS

7 GLOBAL MILITARY CYBERSECURITY MARKET, BY SECURITY TYPE

7.1 OVERVIEW

7.2 DATA PROTECTION

7.2.1 DATA BACKUP AND RECOVERY

7.2.2 DATA ARCHIVING AND ENDISCOVERY

7.2.3 DISASTER RECOVERY

7.2.4 ENCRYPTION

7.2.5 TOKENIZATION

7.2.6 DATA LOSS PREVENTION

7.2.7 IDENTITY AND ACCESS MANAGEMENT

7.2.8 COMPLAINCE MANANAGEMENT

7.3 APPLICATION SECURITY

7.3.1 SECURITY TESTING TOOLS

7.3.2 CONTAINER SECURITY

7.3.3 API SECURITY

7.3.4 OTHERS

7.4 SYSTEM ADMINISTRATION

7.5 ENDPOINT SECURITY

7.5.1 BY SOLUTIONS

7.5.1.1. ENDPOINT PROTECTION PLATFORM (EPP)

7.5.1.2. ENDPOINT DETECTION AND RESPONSE (EDR)

7.6 NETWORK SECURITY

7.6.1 FIREWALLS

7.6.2 ANTIVIRUS/ANTIMALWARE

7.6.3 NETWORK ACCESS CONTROL

7.6.4 DATA LOSS PRVENTION

7.6.5 IDS/IPS

7.6.6 SECURE WEB GATEWAYS

7.6.7 DDOS MITIGATION

7.6.8 UNIFIED THREAT MANAGEMENT

7.6.9 VULNERABILITY SCANNING

7.6.10 SANDBOXING

7.6.11 OTHERS

7.6.12 DDOS

8 GLOBAL MILITARY CYBERSECURITY MARKET, BY APPLICATION

8.1 OVERVIEW

8.2 COMMAND AND CONTROL SYSTEMS

8.2.1 SOLUTION

8.2.1.1. FIREWALL

8.2.1.2. IAM

8.2.1.3. LOG MANAGEMENT & SIEM

8.2.1.4. PATH MANAGEMENT

8.2.1.5. RISK AND COMPLIANCE MANAGEMENT

8.2.1.6. ANTIVIRUS/ANTIMALWARE

8.2.1.7. ENCRYPTION

8.2.1.8. INTRUSION DETECTION SYSTEM

8.2.1.9. OTHERS

8.2.2 SERVICES

8.2.2.1. DESIGN AND IMPLEMENTATION

8.2.2.2. CONSULTING

8.2.2.3. RISK AND THREAT MAINTENANCE

8.2.2.4. SUPPORT AND MAINTENANCE

8.2.2.5. OTHERS

8.3 COMMUNICATION NETWORK

8.3.1 SOLUTION

8.3.1.1. FIREWALL

8.3.1.2. IAM

8.3.1.3. LOG MANAGEMENT & SIEM

8.3.1.4. PATH MANAGEMENT

8.3.1.5. RISK AND COMPLIANCE MANAGEMENT

8.3.1.6. ANTIVIRUS/ANTIMALWARE

8.3.1.7. ENCRYPTION

8.3.1.8. INTRUSION DETECTION SYSTEM

8.3.1.9. OTHERS

8.3.2 SERVICES

8.3.2.1. DESIGN AND IMPLEMENTATION

8.3.2.2. CONSULTING

8.3.2.3. RISK AND THREAT MAINTENANCE

8.3.2.4. SUPPORT AND MAINTENANCE

8.3.2.5. OTHERS

8.4 INTELLIGENCE AND SURVEILLENCE

8.4.1 SOLUTION

8.4.1.1. FIREWALL

8.4.1.2. IAM

8.4.1.3. LOG MANAGEMENT & SIEM

8.4.1.4. PATH MANAGEMENT

8.4.1.5. RISK AND COMPLIANCE MANAGEMENT

8.4.1.6. ANTIVIRUS/ANTIMALWARE

8.4.1.7. ENCRYPTION

8.4.1.8. INTRUSION DETECTION SYSTEM

8.4.1.9. OTHERS

8.4.2 SERVICES

8.4.2.1. DESIGN AND IMPLEMENTATION

8.4.2.2. CONSULTING

8.4.2.3. RISK AND THREAT MAINTENANCE

8.4.2.4. SUPPORT AND MAINTENANCE

8.4.2.5. OTHERS

8.5 WEAPON SYSTEMS AND PLATFORMS

8.5.1 SOLUTION

8.5.1.1. FIREWALL

8.5.1.2. IAM

8.5.1.3. LOG MANAGEMENT & SIEM

8.5.1.4. PATH MANAGEMENT

8.5.1.5. RISK AND COMPLIANCE MANAGEMENT

8.5.1.6. ANTIVIRUS/ANTIMALWARE

8.5.1.7. ENCRYPTION

8.5.1.8. INTRUSION DETECTION SYSTEM

8.5.1.9. OTHERS

8.5.2 SERVICES

8.5.2.1. DESIGN AND IMPLEMENTATION

8.5.2.2. CONSULTING

8.5.2.3. RISK AND THREAT MAINTENANCE

8.5.2.4. SUPPORT AND MAINTENANCE

8.5.2.5. OTHERS

8.6 OTHERS

9 GLOBAL MILITARY CYBERSECURITY MARKET, BY REGION

9.1 GLOBAL MILITARY CYBERSECURITY MARKET, (ALL SEGMENTATION PROVIDED ABOVE IS REPRESENTED IN THIS CHAPTER BY COUNTRY)

9.1.1 NORTH AMERICA

9.1.1.1. U.S.

9.1.1.2. CANADA

9.1.1.3. MEXICO

9.1.2 EUROPE

9.1.2.1. GERMANY

9.1.2.2. FRANCE

9.1.2.3. U.K.

9.1.2.4. ITALY

9.1.2.5. SPAIN

9.1.2.6. RUSSIA

9.1.2.7. TURKEY

9.1.2.8. BELGIUM

9.1.2.9. NETHERLANDS

9.1.2.10. SWITZERLAND

9.1.2.11. REST OF EUROPE

9.1.3 ASIA PACIFIC

9.1.3.1. JAPAN

9.1.3.2. CHINA

9.1.3.3. SOUTH KOREA

9.1.3.4. INDIA

9.1.3.5. AUSTRALIA

9.1.3.6. SINGAPORE

9.1.3.7. THAILAND

9.1.3.8. MALAYSIA

9.1.3.9. INDONESIA

9.1.3.10. PHILIPPINES

9.1.3.11. REST OF ASIA PACIFIC

9.1.4 SOUTH AMERICA

9.1.4.1. BRAZIL

9.1.4.2. ARGENTINA

9.1.4.3. REST OF SOUTH AMERICA

9.1.5 MIDDLE EAST AND AFRICA

9.1.5.1. SOUTH AFRICA

9.1.5.2. EGYPT

9.1.5.3. SAUDI ARABIA

9.1.5.4. U.A.E

9.1.5.5. ISRAEL

9.1.5.6. REST OF MIDDLE EAST AND AFRICA

9.2 KEY PRIMARY INSIGHTS: BY MAJOR COUNTRIESS

10 GLOBAL MILITARY CYBERSECURITY MARKET, COMPANY LANDSCAPE

10.1 COMPANY SHARE ANALYSIS: GLOBAL

10.2 COMPANY SHARE ANALYSIS: NORTH AMERICA

10.3 COMPANY SHARE ANALYSIS: EUROPE

10.4 COMPANY SHARE ANALYSIS: ASIA PACIFIC

10.5 MERGERS & ACQUISITIONS

10.6 NEW PRODUCT DEVELOPMENT AND APPROVALS

10.7 EXPANSIONS

10.8 REGULATORY CHANGES

10.9 PARTNERSHIP AND OTHER STRATEGIC DEVELOPMENTS

11 GLOBAL MILITARY CYBERSECURITY MARKET, SWOT & DBMR ANALYSIS

12 GLOBAL MILITARY CYBERSECURITY MARKET, COMPANY PROFILE

12.1 BAE SYSTEMS PLC

12.1.1 COMPANY SNAPSHOT

12.1.2 REVENUE ANALYSIS

12.1.3 PRODUCT PORTFOLIO

12.1.4 RECENT DEVELOPMENTS

12.2 THALES

12.2.1 COMPANY SNAPSHOT

12.2.2 REVENUE ANALYSIS

12.2.3 PRODUCT PORTFOLIO

12.2.4 RECENT DEVELOPMENTS

12.3 LOCKHEAD MARTIN CORPORATION

12.3.1 COMPANY SNAPSHOT

12.3.2 REVENUE ANALYSIS

12.3.3 PRODUCT PORTFOLIO

12.3.4 RECENT DEVELOPMENTS

12.4 GENERAL DYNAMICS CORPORATION

12.4.1 COMPANY SNAPSHOT

12.4.2 REVENUE ANALYSIS

12.4.3 PRODUCT PORTFOLIO

12.4.4 RECENT DEVELOPMENTS

12.5 NORTHROP GRUMMAN CORPORATION

12.5.1 COMPANY SNAPSHOT

12.5.2 REVENUE ANALYSIS

12.5.3 PRODUCT PORTFOLIO

12.5.4 RECENT DEVELOPMENTS

12.6 RAYTHEON TECHNOLOGIES CORPORATION

12.6.1 COMPANY SNAPSHOT

12.6.2 REVENUE ANALYSIS

12.6.3 PRODUCT PORTFOLIO

12.6.4 RECENT DEVELOPMENTS

12.7 AIRBUS

12.7.1 COMPANY SNAPSHOT

12.7.2 REVENUE ANALYSIS

12.7.3 PRODUCT PORTFOLIO

12.7.4 RECENT DEVELOPMENTS

12.8 IBM CORPORATION

12.8.1 COMPANY SNAPSHOT

12.8.2 REVENUE ANALYSIS

12.8.3 PRODUCT PORTFOLIO

12.8.4 RECENT DEVELOPMENTS

12.9 THE CARYLE CORPORATION

12.9.1 COMPANY SNAPSHOT

12.9.2 REVENUE ANALYSIS

12.9.3 PRODUCT PORTFOLIO

12.9.4 RECENT DEVELOPMENTS

12.1 SALIENT CRGT

12.10.1 COMPANY SNAPSHOT

12.10.2 REVENUE ANALYSIS

12.10.3 PRODUCT PORTFOLIO

12.10.4 RECENT DEVELOPMENTS

12.11 RAYTHEON COMPANY

12.11.1 COMPANY SNAPSHOT

12.11.2 REVENUE ANALYSIS

12.11.3 PRODUCT PORTFOLIO

12.11.4 RECENT DEVELOPMENTS

12.12 WEBSENSE INC.

12.12.1 COMPANY SNAPSHOT

12.12.2 REVENUE ANALYSIS

12.12.3 PRODUCT PORTFOLIO

12.12.4 RECENT DEVELOPMENTS

12.13 AT& T

12.13.1 COMPANY SNAPSHOT

12.13.2 REVENUE ANALYSIS

12.13.3 PRODUCT PORTFOLIO

12.13.4 RECENT DEVELOPMENTS

12.14 BOEING

12.14.1 COMPANY SNAPSHOT

12.14.2 REVENUE ANALYSIS

12.14.3 PRODUCT PORTFOLIO

12.14.4 RECENT DEVELOPMENTS

12.15 CISCO

12.15.1 COMPANY SNAPSHOT

12.15.2 REVENUE ANALYSIS

12.15.3 PRODUCT PORTFOLIO

12.15.4 RECENT DEVELOPMENTS

NOTE: THE COMPANIES PROFILED IS NOT EXHAUSTIVE LIST AND IS AS PER OUR PREVIOUS CLIENT REQUIREMENT. WE PROFILE MORE THAN 100 COMPANIES IN OUR STUDY AND HENCE THE LIST OF COMPANIES CAN BE MODIFIED OR REPLACED ON REQUEST

13 CONCLUSION

14 QUESTIONNAIRE

15 RELATED REPORTS

16 ABOUT DATA BRIDGE MARKET RESEARCH

Forschungsmethodik

Die Datenerfassung und Basisjahresanalyse werden mithilfe von Datenerfassungsmodulen mit großen Stichprobengrößen durchgeführt. Die Phase umfasst das Erhalten von Marktinformationen oder verwandten Daten aus verschiedenen Quellen und Strategien. Sie umfasst die Prüfung und Planung aller aus der Vergangenheit im Voraus erfassten Daten. Sie umfasst auch die Prüfung von Informationsinkonsistenzen, die in verschiedenen Informationsquellen auftreten. Die Marktdaten werden mithilfe von marktstatistischen und kohärenten Modellen analysiert und geschätzt. Darüber hinaus sind Marktanteilsanalyse und Schlüsseltrendanalyse die wichtigsten Erfolgsfaktoren im Marktbericht. Um mehr zu erfahren, fordern Sie bitte einen Analystenanruf an oder geben Sie Ihre Anfrage ein.

Die wichtigste Forschungsmethodik, die vom DBMR-Forschungsteam verwendet wird, ist die Datentriangulation, die Data Mining, die Analyse der Auswirkungen von Datenvariablen auf den Markt und die primäre (Branchenexperten-)Validierung umfasst. Zu den Datenmodellen gehören ein Lieferantenpositionierungsraster, eine Marktzeitlinienanalyse, ein Marktüberblick und -leitfaden, ein Firmenpositionierungsraster, eine Patentanalyse, eine Preisanalyse, eine Firmenmarktanteilsanalyse, Messstandards, eine globale versus eine regionale und Lieferantenanteilsanalyse. Um mehr über die Forschungsmethodik zu erfahren, senden Sie eine Anfrage an unsere Branchenexperten.

Anpassung möglich

Data Bridge Market Research ist ein führendes Unternehmen in der fortgeschrittenen formativen Forschung. Wir sind stolz darauf, unseren bestehenden und neuen Kunden Daten und Analysen zu bieten, die zu ihren Zielen passen. Der Bericht kann angepasst werden, um Preistrendanalysen von Zielmarken, Marktverständnis für zusätzliche Länder (fordern Sie die Länderliste an), Daten zu klinischen Studienergebnissen, Literaturübersicht, Analysen des Marktes für aufgearbeitete Produkte und Produktbasis einzuschließen. Marktanalysen von Zielkonkurrenten können von technologiebasierten Analysen bis hin zu Marktportfoliostrategien analysiert werden. Wir können so viele Wettbewerber hinzufügen, wie Sie Daten in dem von Ihnen gewünschten Format und Datenstil benötigen. Unser Analystenteam kann Ihnen auch Daten in groben Excel-Rohdateien und Pivot-Tabellen (Fact Book) bereitstellen oder Sie bei der Erstellung von Präsentationen aus den im Bericht verfügbaren Datensätzen unterstützen.