Global Security Policy Management Market

Marktgröße in Milliarden USD

CAGR :

%

USD

2.45 Billion

USD

7.98 Billion

2024

2032

USD

2.45 Billion

USD

7.98 Billion

2024

2032

| 2025 –2032 | |

| USD 2.45 Billion | |

| USD 7.98 Billion | |

|

|

|

|

Globaler Markt für Sicherheitsrichtlinienmanagement, nach Komponenten (Lösungen, Dienstleistungen), Bereitstellungsmodus (On-Premise, Cloud-basiert), Unternehmensgröße (Großunternehmen, kleine und mittlere Unternehmen) und Endnutzer (Banken, Finanzdienstleistungen und Versicherungen, IT & Telekommunikation, Gesundheitswesen, Einzelhandel & E-Commerce, Regierung & Verteidigung, Energie & Versorgung, Sonstige) – Branchentrends und Prognose bis 2032

Marktgröße für Sicherheitsrichtlinienmanagement

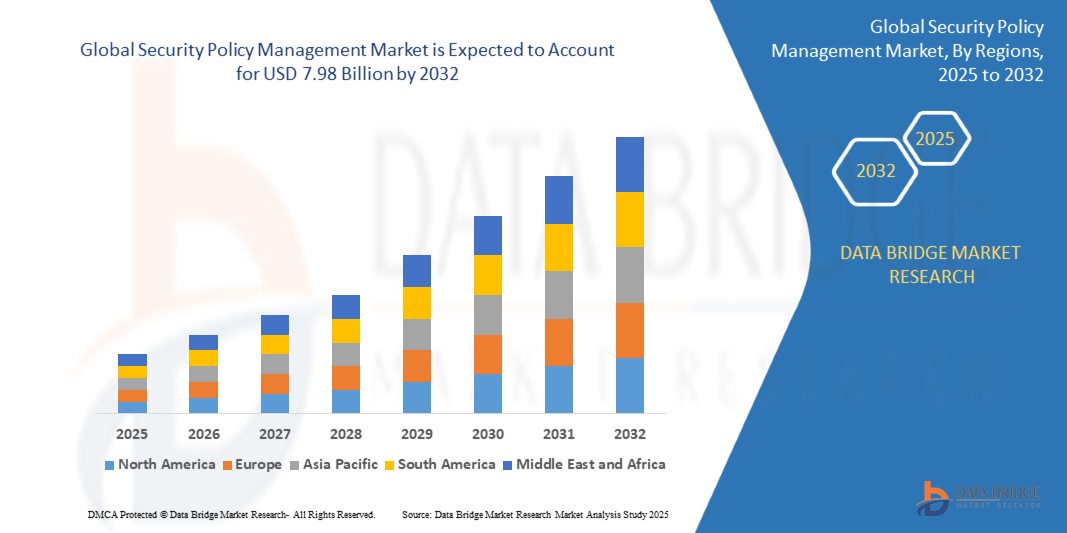

- Der globale Markt für Sicherheitsrichtlinienmanagement wurde im Jahr 2024 auf 2,45 Milliarden US-Dollar geschätzt und soll bis 2032 auf 7,98 Milliarden US-Dollar anwachsen , was einem durchschnittlichen jährlichen Wachstum von 18,38 % im Prognosezeitraum entspricht.

- Das Wachstum wird durch die zunehmende Komplexität der Netzwerkinfrastruktur, die steigenden Cyberbedrohungen und die wachsende Verbreitung von Multi-Cloud- und Hybrid-IT-Umgebungen angetrieben, was eine zentralisierte und automatisierte Durchsetzung von Sicherheitsrichtlinien erforderlich macht.

Marktanalyse für Sicherheitsrichtlinienmanagement

- Unter Sicherheitsrichtlinienmanagement versteht man Plattformen und Tools, die Sicherheitsregeln, Firewall-Richtlinien und Zugriffskontrollen in einer heterogenen und verteilten IT-Umgebung automatisieren, standardisieren und durchsetzen.

- Der Bedarf an Echtzeit-Aktualisierungen von Richtlinien, an der Einhaltung gesetzlicher Bestimmungen und an Risikominderung treibt Unternehmen dazu, Richtlinienorchestrierungsplattformen einzuführen, die in Firewalls, Cloud Access Security Broker (CASBs) und SD-WANs integriert sind.

- Da Unternehmen zunehmend auf Zero-Trust-Architekturen und Cloud-native Anwendungen umsteigen, wird das Management von Sicherheitsrichtlinien entscheidend für die Aufrechterhaltung eines einheitlichen Sicherheitsniveaus und die Optimierung von Audits.

- Die Integration von KI- und ML-Algorithmen in Policy-Engines ermöglicht eine dynamische, risikobewusste Entscheidungsfindung für die Zugangskontrolle und die Abwehr von Bedrohungen und verbessert so die Genauigkeit und Automatisierung der Richtlinien.

- Branchen wie das Bankwesen, die Telekommunikation und das Gesundheitswesen priorisieren die Automatisierung von Sicherheitsrichtlinien, um der zunehmenden Verbreitung von Endpunkten, IoT-Geräten und Zugangspunkten von Drittanbietern gerecht zu werden.

Berichtsumfang und Marktsegmentierung für das Management von Sicherheitsrichtlinien

|

Attribute |

Markt für Sicherheitsrichtlinienmanagement: Wichtigste Markteinblicke |

|

Abgedeckte Segmente |

|

|

Abgedeckte Länder |

Nordamerika

Europa

Asien-Pazifik

Naher Osten und Afrika

Südamerika

|

|

Wichtige Marktteilnehmer |

|

|

Marktchancen |

|

|

Mehrwertdaten-Infosets |

Zusätzlich zu Erkenntnissen über Marktszenarien wie Marktwert, Wachstumsrate, Segmentierung, geografische Abdeckung und Hauptakteure enthalten die von Data Bridge Market Research erstellten Marktberichte auch Import-Export-Analysen, einen Überblick über die Produktionskapazität, eine Analyse des Produktionsverbrauchs, eine Preistrendanalyse, ein Klimawandelszenario, eine Lieferkettenanalyse, eine Wertschöpfungskettenanalyse, einen Überblick über Rohstoffe/Verbrauchsmaterialien, Kriterien für die Lieferantenauswahl, eine PESTLE-Analyse, eine Porter-Analyse und den regulatorischen Rahmen. |

Markttrends im Bereich Sicherheitsrichtlinienmanagement

Automatisierung, Cloud-Governance und Zero-Trust-Integration treiben die Entwicklung des Richtlinienmanagements voran

- Aufstieg der automatisierten Richtlinienorchestrierung: Unternehmen setzen KI-gestützte Orchestrierungs-Engines ein, um die Regelerstellung zu automatisieren, die Einhaltung von Vorschriften durchzusetzen und manuelle Fehler in komplexen Multi-Vendor-Umgebungen zu eliminieren.

- Policy-as-Code in DevSecOps-Pipelines: Entwickler und Sicherheitsteams betten Sicherheitsrichtlinien direkt in CI/CD-Workflows ein, was eine frühzeitige Risikoerkennung und die Durchsetzung von Sicherheitsmaßnahmen in der frühen Entwicklungsphase ermöglicht.

- Einführung einheitlicher Sicherheitsplattformen: Unternehmen migrieren zu konsolidierten Sicherheitsframeworks, die Firewall-, Zugriffs-, Endpunkt- und Cloud-Richtlinien über eine zentrale Verwaltungskonsole vereinen.

- Echtzeitbasierte Anpassung von Richtlinien aufgrund von Bedrohungen: Die Integration von SIEM- und SOAR-Plattformen mit Richtlinienmanagern ermöglicht dynamische Richtlinienaktualisierungen auf Basis von Bedrohungsinformationen und Verhaltensanalysen.

- Beschleunigung des Zero Trust Network Access (ZTNA): Die Verwaltung von Sicherheitsrichtlinien wird zu einem Eckpfeiler von ZTNA-Strategien und gewährleistet Zugriff nach dem Prinzip der minimalen Berechtigungen, Identitätsprüfung und kontinuierliche Vertrauensbewertung.

Marktdynamik des Managements von Sicherheitsrichtlinien

Treiber

Komplexe Bedrohungslandschaften und verteilte IT-Umgebungen erfordern eine zentrale Richtliniensteuerung.

- Angesichts zunehmender Ransomware-Angriffe, Insider-Bedrohungen und APTs benötigen Unternehmen die Echtzeit-Durchsetzung von Sicherheitsrichtlinien in verteilten und hybriden Infrastrukturen.

- Organisationen sehen sich mit sich ständig weiterentwickelnden regulatorischen Standards (DSGVO, HIPAA, ISO 27001) konfrontiert, was den Bedarf an automatisierten Prüfprotokollen und zentralisierten Regelsystemen erhöht.

- Die weitverbreitete Nutzung von Multi-Cloud-Plattformen, Fernarbeit und BYOD-Richtlinien erschwert die Durchsetzung einheitlicher Sicherheitsstandards und treibt die Einführung cloudnativer Richtlinienverwaltung voran.

- Initiativen zur digitalen Transformation im Banken-, Finanzdienstleistungs- und Versicherungswesen (BFSI), in der Telekommunikation und im Gesundheitswesen haben die Anfälligkeit für externe und interne Bedrohungen erhöht und damit die Notwendigkeit zentralisierter, skalierbarer und richtlinienorientierter Sicherheitsarchitekturen verdeutlicht.

Zurückhaltung/Herausforderung

Integrationskomplexität und Mangel an qualifizierten Fachkräften für Sicherheitspolitik

- Viele Organisationen arbeiten mit unterschiedlichen Sicherheitstools für Endgeräte, Firewalls, Cloud-Systeme und Identitätssysteme – was zu Integrationsproblemen und isolierten Richtlinien führt .

- Der Mangel an qualifiziertem Personal, das Compliance-Rahmenwerke interpretieren , die Logik von Richtlinien optimieren und die Durchsetzung in verschiedenen Umgebungen steuern kann, verlangsamt die Einführung fortschrittlicher Plattformen.

- Die Gewährleistung der Kompatibilität zwischen Altsystemen und modernen Orchestrierungswerkzeugen kann zu Fehlkonfigurationen oder Netzwerkstörungen führen.

- Die kontinuierliche Anpassung von Richtlinien, um Fehlalarme, redundante Regeln oder widersprüchliche Ausnahmen zu vermeiden, ist ressourcenintensiv und erfordert eine ständige Abstimmung der Governance .

Marktübersicht für Sicherheitsrichtlinienmanagement

Der Markt ist nach Komponenten, Bereitstellungsmodus, Unternehmensgröße und Endnutzer segmentiert und spiegelt damit die sich wandelnde Bedrohungslandschaft und die Sicherheitsbedürfnisse in allen Branchen wider.

- Nach Komponente

Segmentiert in Lösungen und Dienstleistungen. Lösungen werden 2025 den Markt dominieren, angetrieben durch die Nachfrage nach Plattformen zur Richtlinienautomatisierung, Firewall-Management-Tools und Software zur Netzwerkzugriffskontrolle. Das Dienstleistungssegment dürfte aufgrund des steigenden Bedarfs an Richtlinienberatung, Risikobewertungen und Managed Security Services (MSS) ein rasantes Wachstum verzeichnen.

- Nach Bereitstellungsmodus

Unterteilt in On-Premise und Cloud-basiert. Cloud-basierte Bereitstellungen werden 2025 dominieren, unterstützt durch den Aufstieg von SaaS-Modellen, Multi-Cloud-Umgebungen und Remote-Arbeitskräften. On-Premise bleibt in regulierten Branchen relevant, die eine größere Kontrolle über Daten und Infrastruktur erfordern.

- Nach Unternehmensgröße

Beinhaltet Großunternehmen und kleine und mittlere Unternehmen (KMU). Großunternehmen dominieren aufgrund komplexer IT-Landschaften und hoher Compliance-Anforderungen. KMU verzeichnen jedoch ein starkes Wachstum bei der Nutzung, da kostengünstige, Cloud-native Richtlinientools zunehmend verfügbar werden.

- Vom Endbenutzer

Zu den Schlüsselbranchen zählen Banken, Finanzdienstleistungen und Versicherungen (BFSI), IT & Telekommunikation, Gesundheitswesen, Einzelhandel & E-Commerce, Regierung & Verteidigung, Energie & Versorgung sowie weitere. Der BFSI-Sektor wird 2025 aufgrund strenger Compliance-Vorschriften und der kritischen Bedeutung von Finanzdaten führend sein. Der IT- & Telekommunikationssektor folgt dicht dahinter, angetrieben durch den 5G-Ausbau, die Netzwerkvirtualisierung und die Cloud-Integration.

Marktanalyse für Sicherheitsrichtlinienmanagement

- Nordamerika wird 2025 den Markt dominieren, angetrieben von einer starken Nachfrage aus den Bereichen Banken, Finanzdienstleistungen und Versicherungen (BFSI), Regierung und IT-Dienstleistungen. Die USA führend sind dank der hohen Verbreitung von Zero-Trust-Architekturen, der Migration in die Cloud und der Durchsetzung von Cybersicherheitsvorschriften.

- Europa verzeichnet ein stetiges Wachstum, unterstützt durch die DSGVO und deren breite Anwendung im Bankwesen, im Verteidigungsbereich und bei kritischen Infrastrukturen. Länder wie Deutschland, Großbritannien und Frankreich legen großen Wert auf die Einhaltung von Richtlinien, die Orchestrierung der Cloud-Sicherheit und die Durchsetzung des Datenschutzes.

- Der asiatisch-pazifische Raum ist aufgrund der rasanten Digitalisierung, der Modernisierung der Cybersicherheit und regulatorischer Vorgaben in Indien, China, Südkorea und Australien die am schnellsten wachsende Region. Angesichts zunehmender Cyberbedrohungen investieren Unternehmen in skalierbare und kosteneffiziente Richtlinienplattformen.

- Im Nahen Osten und in Afrika (MEA) steigt die Nachfrage nach Lösungen für das Politikmanagement im Regierungs- und Energiesektor, insbesondere in den Vereinigten Arabischen Emiraten, Saudi-Arabien und Südafrika, da diese die nationalen Cybersicherheitskapazitäten verbessern.

- Südamerika, insbesondere Brasilien und Mexiko, setzen Instrumente des Policy-Managements im Finanz-, Telekommunikations- und öffentlichen Sektor ein, unterstützt durch Datenschutzbestimmungen und die Modernisierung der IT-Sicherheitsinfrastruktur.

Vereinigte Staaten

Die USA sind führend bei der Einführung von Zero-Trust-Technologien, was auf die starke Nachfrage von Bundesbehörden, Großunternehmen und Finanzinstituten zurückzuführen ist. Der Fokus liegt dabei auf Zero-Trust-Richtlinien, Cloud-Zugriffskontrollen und automatisierten Prüfwerkzeugen.

Deutschland

Deutschland treibt die Durchsetzung von Richtlinien in den Bereichen Automobil, Fertigung und Bankwesen voran, wobei besonderer Wert auf die Einhaltung der DSGVO, Datensouveränität und Multi-Cloud-Sicherheitsgovernance gelegt wird.

Indien

Indien setzt in rasantem Tempo auf Cloud-native und KI-integrierte politische Instrumente in den Bereichen IT, E-Commerce und öffentliche Infrastruktur, unterstützt durch Digital India, Regeln zur Datenlokalisierung und ein zunehmendes Bewusstsein für Cyberangriffe.

China

China weitet die Durchsetzung von Richtlinien in staatseigenen Unternehmen, Telekommunikationsunternehmen und der Infrastruktur intelligenter Städte aus und richtet diese an den nationalen Cybersicherheitsvorschriften und dem 5G-Ausbau aus.

Brasilien

Brasilien konzentriert sich auf die Vereinheitlichung der Sicherheitspolitik in den Bereichen Finanzen, Telekommunikation und Gesundheitswesen, insbesondere nach der Umsetzung des LGPD (Allgemeines Datenschutzgesetz), um die Transparenz der Richtlinien und die Automatisierung von Änderungsprozessen voranzutreiben.

Marktanteil im Bereich Sicherheitsrichtlinienmanagement

Die Branche für Sicherheitsrichtlinienmanagement wird hauptsächlich von etablierten Unternehmen dominiert, darunter:

- Cisco Systems, Inc. (USA)

- McAfee, LLC (USA)

- Palo Alto Networks, Inc. (USA)

- Check Point Software Technologies Ltd. (Israel)

- Fortinet, Inc. (USA)

- FireMon LLC (USA)

- AlgoSec Inc. (USA)

- Juniper Networks, Inc. (USA)

- Tufin Software Technologies Ltd. (Israel)

- Sophos Group plc (UK)

- IBM Corporation (USA)

Neueste Entwicklungen im globalen Markt für Sicherheitspolitikmanagement

- Im April 2025 führte Palo Alto Networks seine KI-gestützte Policy-Automatisierungs-Engine in seine Prisma Cloud Suite ein, die die Durchsetzung von Sicherheitsrichtlinien in Echtzeit in Hybrid- und Multi-Cloud-Umgebungen mit integrierter Compliance-Überwachung ermöglicht.

- Im März 2025 brachte Cisco Systems ein Zero Trust Policy Management Toolkit auf den Markt, das in Cisco SecureX integriert ist und die Mikrosegmentierung, Aktualisierung von Zugriffsrichtlinien und die Reaktion auf Sicherheitsvorfälle innerhalb von Zero-Trust-Frameworks vereinfachen soll.

- Im Februar 2025 veröffentlichte AlgoSec eine verbesserte Version seiner FireFlow-Lösung mit erweiterter Unterstützung für Policy-as-Code, die es DevSecOps-Teams ermöglicht, Sicherheitsrichtlinien direkt in CI/CD-Pipelines einzubetten.

- Im Januar 2025 kündigte FireMon LLC sein Cloud Security Operations Center (CloudSOC) an, ein einheitliches Dashboard zur Visualisierung und Verwaltung von Richtlinien für AWS, Azure und GCP gleichzeitig.

- Im Dezember 2024 integrierte Fortinet adaptive Sicherheitsrichtlinien in seine FortiOS 8.0-Plattform und ermöglichte so eine kontextbezogene Durchsetzung von Richtlinien auf Basis des Benutzerverhaltens, des Gerätestatus und von Bedrohungsinformationen in Echtzeit.

SKU-

Erhalten Sie Online-Zugriff auf den Bericht zur weltweit ersten Market Intelligence Cloud

- Interaktives Datenanalyse-Dashboard

- Unternehmensanalyse-Dashboard für Chancen mit hohem Wachstumspotenzial

- Zugriff für Research-Analysten für Anpassungen und Abfragen

- Konkurrenzanalyse mit interaktivem Dashboard

- Aktuelle Nachrichten, Updates und Trendanalyse

- Nutzen Sie die Leistungsfähigkeit der Benchmark-Analyse für eine umfassende Konkurrenzverfolgung

Inhaltsverzeichnis

1 INTRODUCTION

1.1 OBJECTIVES OF THE STUDY

1.2 MARKET DEFINITION

1.3 OVERVIEW OF GLOBAL SECURITY POLICY MANAGEMENT MARKET

1.4 CURRENCY AND PRICING

1.5 LIMITATION

1.6 MARKETS COVERED

2 MARKET SEGMENTATION

2.1 KEY TAKEAWAYS

2.2 ARRIVING AT THE GLOBAL SECURITY POLICY MANAGEMENT MARKET

2.2.1 VENDOR POSITIONING GRID

2.2.2 TECHNOLOGY LIFE LINE CURVE

2.2.3 MARKET GUIDE

2.2.4 COMPANY POSITIONING GRID

2.2.5 MULTIVARIATE MODELLING

2.2.6 STANDARDS OF MEASUREMENT

2.2.7 TOP TO BOTTOM ANALYSIS

2.2.8 VENDOR SHARE ANALYSIS

2.2.9 DATA POINTS FROM KEY PRIMARY INTERVIEWS

2.2.10 DATA POINTS FROM KEY SECONDARY DATABASES

2.3 GLOBAL SECURITY POLICY MANAGEMENT MARKET: RESEARCH SNAPSHOT

2.4 ASSUMPTIONS

3 MARKET OVERVIEW

3.1 DRIVERS

3.2 RESTRAINTS

3.3 OPPORTUNITIES

3.4 CHALLENGES

4 EXECUTIVE SUMMARY

5 PREMIUM INSIGHTS

5.1 CASE STUDIES

5.2 REGULATORY FRAMEWORK

5.3 TECHNOLOGICAL TRENDS

5.4 PRICING ANALYSIS

5.5 VALUE CHAIN ANALYSIS

6 GLOBAL SECURITY POLICY MANAGEMENT MARKET, BY PRODUCT TYPE

6.1 OVERVIEW

6.2 NETWORK POLICY MANAGEMENT

6.3 CHANGE MANAGEMENT

6.4 COMPLIANCE & AUDITING

6.5 VULNERABILITY ASSESSMENT

7 GLOBAL SECURITY POLICY MANAGEMENT MARKET, BY OFFERING

7.1 OVERVIEW

7.2 SOLUTIONS

7.3 SERVICES

7.3.1 PROFESSIONAL SERVICES

7.3.1.1. CONSULTING

7.3.1.2. IMPLEMENTATION & INTEGRATION

7.3.1.3. SUPPORT & MAINTENANCE

7.3.2 MANAGED SERVICES

8 GLOBAL SECURITY POLICY MANAGEMENT MARKET, BY ORGANIZATION SIZE

8.1 OVERVIEW

8.2 SMALL SCALE ORGANIZATIONS

8.3 MEDIUM SCALE ORGANIZATIONS

8.4 LARGE SCALE ORGANIZATIONS

9 GLOBAL SECURITY POLICY MANAGEMENT MARKET, BY DEPLOYMENT MODE

9.1 OVERVIEW

9.2 ON-PREMISE

9.3 CLOUD

10 GLOBAL SECURITY POLICY MANAGEMENT MARKET, BY END USER

10.1 OVERVIEW

10.2 BFSI

10.2.1 BY PRODUCT TYPE

10.2.1.1. NETWORK POLICY MANAGEMENT

10.2.1.2. CHANGE MANAGEMENT

10.2.1.3. COMPLIANCE & AUDITING

10.2.1.4. VULNERABILITY ASSESSMENT

10.3 IT & TELECOM

10.3.1 BY PRODUCT TYPE

10.3.1.1. NETWORK POLICY MANAGEMENT

10.3.1.2. CHANGE MANAGEMENT

10.3.1.3. COMPLIANCE & AUDITING

10.3.1.4. VULNERABILITY ASSESSMENT

10.4 HEALTHCARE

10.4.1 BY PRODUCT TYPE

10.4.1.1. NETWORK POLICY MANAGEMENT

10.4.1.2. CHANGE MANAGEMENT

10.4.1.3. COMPLIANCE & AUDITING

10.4.1.4. VULNERABILITY ASSESSMENT

10.5 MANUFACTURING

10.5.1 BY PRODUCT TYPE

10.5.1.1. NETWORK POLICY MANAGEMENT

10.5.1.2. CHANGE MANAGEMENT

10.5.1.3. COMPLIANCE & AUDITING

10.5.1.4. VULNERABILITY ASSESSMENT

10.6 ENERGY & UTILITIES

10.6.1 BY PRODUCT TYPE

10.6.1.1. NETWORK POLICY MANAGEMENT

10.6.1.2. CHANGE MANAGEMENT

10.6.1.3. COMPLIANCE & AUDITING

10.6.1.4. VULNERABILITY ASSESSMENT

10.7 GOVERNMENT

10.7.1 BY PRODUCT TYPE

10.7.1.1. NETWORK POLICY MANAGEMENT

10.7.1.2. CHANGE MANAGEMENT

10.7.1.3. COMPLIANCE & AUDITING

10.7.1.4. VULNERABILITY ASSESSMENT

10.8 MANUFACTURING

10.8.1 BY PRODUCT TYPE

10.8.1.1. NETWORK POLICY MANAGEMENT

10.8.1.2. CHANGE MANAGEMENT

10.8.1.3. COMPLIANCE & AUDITING

10.8.1.4. VULNERABILITY ASSESSMENT

10.9 RETAIL

10.9.1 BY PRODUCT TYPE

10.9.1.1. NETWORK POLICY MANAGEMENT

10.9.1.2. CHANGE MANAGEMENT

10.9.1.3. COMPLIANCE & AUDITING

10.9.1.4. VULNERABILITY ASSESSMENT

10.1 OTHERS

10.10.1 BY PRODUCT TYPE

10.10.1.1. NETWORK POLICY MANAGEMENT

10.10.1.2. CHANGE MANAGEMENT

10.10.1.3. COMPLIANCE & AUDITING

10.10.1.4. VULNERABILITY ASSESSMENT

11 GLOBAL SECURITY POLICY MANAGEMENT MARKET, BY REGION

11.1 GLOBAL SECURITY POLICY MANAGEMENT MARKET, (ALL SEGMENTATION PROVIDED ABOVE IS REPRESENTED IN THIS CHAPTER BY COUNTRY)

11.2 NORTH AMERICA

11.2.1 U.S.

11.2.2 CANADA

11.2.3 MEXICO

11.3 EUROPE

11.3.1 GERMANY

11.3.2 FRANCE

11.3.3 U.K.

11.3.4 ITALY

11.3.5 SPAIN

11.3.6 RUSSIA

11.3.7 TURKEY

11.3.8 BELGIUM

11.3.9 NETHERLANDS

11.3.10 SWITZERLAND

11.3.11 REST OF EUROPE

11.4 ASIA PACIFIC

11.4.1 JAPAN

11.4.2 CHINA

11.4.3 SOUTH KOREA

11.4.4 INDIA

11.4.5 AUSTRALIA

11.4.6 SINGAPORE

11.4.7 THAILAND

11.4.8 MALAYSIA

11.4.9 INDONESIA

11.4.10 PHILIPPINES

11.4.11 REST OF ASIA PACIFIC

11.5 SOUTH AMERICA

11.5.1 BRAZIL

11.5.2 ARGENTINA

11.5.3 REST OF SOUTH AMERICA

11.6 MIDDLE EAST AND AFRICA

11.6.1 SOUTH AFRICA

11.6.2 EGYPT

11.6.3 SAUDI ARABIA

11.6.4 U.A.E

11.6.5 ISRAEL

11.6.6 REST OF MIDDLE EAST AND AFRICA

12 GLOBAL SECURITY POLICY MANAGEMENT MARKET,COMPANY LANDSCAPE

12.1 COMPANY SHARE ANALYSIS: GLOBAL

12.2 COMPANY SHARE ANALYSIS: NORTH AMERICA

12.3 COMPANY SHARE ANALYSIS: EUROPE

12.4 COMPANY SHARE ANALYSIS: ASIA-PACIFIC

12.5 MERGERS & ACQUISITIONS

12.6 NEW PRODUCT DEVELOPMENT AND APPROVALS

12.7 EXPANSIONS

12.8 REGULATORY CHANGES

12.9 PARTNERSHIP AND OTHER STRATEGIC DEVELOPMENTS

13 GLOBAL SECURITY POLICY MANAGEMENT MARKET, SWOT AND DBMR ANALYSIS

14 GLOBAL SECURITY POLICY MANAGEMENT MARKET, COMPANY PROFILE

14.1 JUNIPER NETWORKS

14.1.1 COMPANY SNAPSHOT

14.1.2 REVENUE ANALYSIS

14.1.3 GEOGRAPHIC PRESENCE

14.1.4 PRODUCT PORTFOLIO

14.1.5 RECENT DEVELOPMENTS

14.2 SAP

14.2.1 COMPANY SNAPSHOT

14.2.2 REVENUE ANALYSIS

14.2.3 GEOGRAPHIC PRESENCE

14.2.4 PRODUCT PORTFOLIO

14.2.5 RECENT DEVELOPMENTS

14.3 PALO ALTO NETWORKS

14.3.1 COMPANY SNAPSHOT

14.3.2 REVENUE ANALYSIS

14.3.3 GEOGRAPHIC PRESENCE

14.3.4 PRODUCT PORTFOLIO

14.3.5 RECENT DEVELOPMENTS

14.4 CHECK POINT SOFTWARE TECHNOLOGY

14.4.1 COMPANY SNAPSHOT

14.4.2 REVENUE ANALYSIS

14.4.3 GEOGRAPHIC PRESENCE

14.4.4 PRODUCT PORTFOLIO

14.4.5 RECENT DEVELOPMENTS

14.5 MICRO FOCUS CORPORATION

14.5.1 COMPANY SNAPSHOT

14.5.2 REVENUE ANALYSIS

14.5.3 GEOGRAPHIC PRESENCE

14.5.4 PRODUCT PORTFOLIO

14.5.5 RECENT DEVELOPMENTS

14.6 CISCO, INC

14.6.1 COMPANY SNAPSHOT

14.6.2 REVENUE ANALYSIS

14.6.3 GEOGRAPHIC PRESENCE

14.6.4 PRODUCT PORTFOLIO

14.6.5 RECENT DEVELOPMENTS

14.7 IBM CORPORATION

14.7.1 COMPANY SNAPSHOT

14.7.2 REVENUE ANALYSIS

14.7.3 GEOGRAPHIC PRESENCE

14.7.4 PRODUCT PORTFOLIO

14.7.5 RECENT DEVELOPMENTS

14.8 SKYBOX SECURITY

14.8.1 COMPANY SNAPSHOT

14.8.2 REVENUE ANALYSIS

14.8.3 GEOGRAPHIC PRESENCE

14.8.4 PRODUCT PORTFOLIO

14.8.5 RECENT DEVELOPMENTS

14.9 OPAQ NETWORKS

14.9.1 COMPANY SNAPSHOT

14.9.2 REVENUE ANALYSIS

14.9.3 GEOGRAPHIC PRESENCE

14.9.4 PRODUCT PORTFOLIO

14.9.5 RECENT DEVELOPMENTS

14.1 ENTERPRISE INTEGRATION

14.10.1 COMPANY SNAPSHOT

14.10.2 REVENUE ANALYSIS

14.10.3 GEOGRAPHIC PRESENCE

14.10.4 PRODUCT PORTFOLIO

14.10.5 RECENT DEVELOPMENTS

14.11 CONETRIX

14.11.1 COMPANY SNAPSHOT

14.11.2 REVENUE ANALYSIS

14.11.3 GEOGRAPHIC PRESENCE

14.11.4 PRODUCT PORTFOLIO

14.11.5 RECENT DEVELOPMENTS

14.12 ODYSSEY CONSULTANTS

14.12.1 COMPANY SNAPSHOT

14.12.2 REVENUE ANALYSIS

14.12.3 GEOGRAPHIC PRESENCE

14.12.4 PRODUCT PORTFOLIO

14.12.5 RECENT DEVELOPMENTS

14.13 IMANAGE

14.13.1 COMPANY SNAPSHOT

14.13.2 REVENUE ANALYSIS

14.13.3 GEOGRAPHIC PRESENCE

14.13.4 PRODUCT PORTFOLIO

14.13.5 RECENT DEVELOPMENTS

14.14 TUFIN CORPORATION

14.14.1 COMPANY SNAPSHOT

14.14.2 REVENUE ANALYSIS

14.14.3 GEOGRAPHIC PRESENCE

14.14.4 PRODUCT PORTFOLIO

14.14.5 RECENT DEVELOPMENTS

14.15 MCAFEE CORPORATION

14.15.1 COMPANY SNAPSHOT

14.15.2 REVENUE ANALYSIS

14.15.3 GEOGRAPHIC PRESENCE

14.15.4 PRODUCT PORTFOLIO

14.15.5 RECENT DEVELOPMENTS

14.16 ALGOSEC

14.16.1 COMPANY SNAPSHOT

14.16.2 REVENUE ANALYSIS

14.16.3 GEOGRAPHIC PRESENCE

14.16.4 PRODUCT PORTFOLIO

14.16.5 RECENT DEVELOPMENTS

14.17 FIREMON, LLC

14.17.1 COMPANY SNAPSHOT

14.17.2 REVENUE ANALYSIS

14.17.3 GEOGRAPHIC PRESENCE

14.17.4 PRODUCT PORTFOLIO

14.17.5 RECENT DEVELOPMENTS

14.18 ITNS CONSULTING

14.18.1 COMPANY SNAPSHOT

14.18.2 REVENUE ANALYSIS

14.18.3 GEOGRAPHIC PRESENCE

14.18.4 PRODUCT PORTFOLIO

14.18.5 RECENT DEVELOPMENTS

14.19 HELPSYSTEMS

14.19.1 COMPANY SNAPSHOT

14.19.2 REVENUE ANALYSIS

14.19.3 GEOGRAPHIC PRESENCE

14.19.4 PRODUCT PORTFOLIO

14.19.5 RECENT DEVELOPMENTS

14.2 AWS GROUP

14.20.1 COMPANY SNAPSHOT

14.20.2 REVENUE ANALYSIS

14.20.3 GEOGRAPHIC PRESENCE

14.20.4 PRODUCT PORTFOLIO

14.20.5 RECENT DEVELOPMENTS

NOTE: THE COMPANIES PROFILED IS NOT EXHAUSTIVE LIST AND IS AS PER OUR PREVIOUS CLIENT REQUIREMENT. WE PROFILE MORE THAN 100 COMPANIES IN OUR STUDIES AND HENCE THE LIST OF COMPANIES CAN BE MODIFIED OR REPLACED ON REQUEST.

15 CONCLUSION

16 QUESTIONNAIRE

17 RELATED REPORTS

18 ABOUT DATA BRIDGE MARKET RESEARCH

Forschungsmethodik

Die Datenerfassung und Basisjahresanalyse werden mithilfe von Datenerfassungsmodulen mit großen Stichprobengrößen durchgeführt. Die Phase umfasst das Erhalten von Marktinformationen oder verwandten Daten aus verschiedenen Quellen und Strategien. Sie umfasst die Prüfung und Planung aller aus der Vergangenheit im Voraus erfassten Daten. Sie umfasst auch die Prüfung von Informationsinkonsistenzen, die in verschiedenen Informationsquellen auftreten. Die Marktdaten werden mithilfe von marktstatistischen und kohärenten Modellen analysiert und geschätzt. Darüber hinaus sind Marktanteilsanalyse und Schlüsseltrendanalyse die wichtigsten Erfolgsfaktoren im Marktbericht. Um mehr zu erfahren, fordern Sie bitte einen Analystenanruf an oder geben Sie Ihre Anfrage ein.

Die wichtigste Forschungsmethodik, die vom DBMR-Forschungsteam verwendet wird, ist die Datentriangulation, die Data Mining, die Analyse der Auswirkungen von Datenvariablen auf den Markt und die primäre (Branchenexperten-)Validierung umfasst. Zu den Datenmodellen gehören ein Lieferantenpositionierungsraster, eine Marktzeitlinienanalyse, ein Marktüberblick und -leitfaden, ein Firmenpositionierungsraster, eine Patentanalyse, eine Preisanalyse, eine Firmenmarktanteilsanalyse, Messstandards, eine globale versus eine regionale und Lieferantenanteilsanalyse. Um mehr über die Forschungsmethodik zu erfahren, senden Sie eine Anfrage an unsere Branchenexperten.

Anpassung möglich

Data Bridge Market Research ist ein führendes Unternehmen in der fortgeschrittenen formativen Forschung. Wir sind stolz darauf, unseren bestehenden und neuen Kunden Daten und Analysen zu bieten, die zu ihren Zielen passen. Der Bericht kann angepasst werden, um Preistrendanalysen von Zielmarken, Marktverständnis für zusätzliche Länder (fordern Sie die Länderliste an), Daten zu klinischen Studienergebnissen, Literaturübersicht, Analysen des Marktes für aufgearbeitete Produkte und Produktbasis einzuschließen. Marktanalysen von Zielkonkurrenten können von technologiebasierten Analysen bis hin zu Marktportfoliostrategien analysiert werden. Wir können so viele Wettbewerber hinzufügen, wie Sie Daten in dem von Ihnen gewünschten Format und Datenstil benötigen. Unser Analystenteam kann Ihnen auch Daten in groben Excel-Rohdateien und Pivot-Tabellen (Fact Book) bereitstellen oder Sie bei der Erstellung von Präsentationen aus den im Bericht verfügbaren Datensätzen unterstützen.