Mercado global de autenticación de dos factores, por tipo (contraseña de un solo uso [OTP], infraestructura de clave pública [PKI]), modelo ( tarjeta inteligente con PIN, contraseña de un solo uso con PIN, tecnología biométrica con PIN, tarjeta inteligente con tecnología biométrica, otros), tecnología (autenticadores OTP, autenticadores PKI, control de acceso físico y lógico, autenticadores fuera de banda, paquete de oficina PKI móvil), usuario final (banca y finanzas, gobierno, ejército y defensa, seguridad comercial, viajes e inmigración, atención médica, electrónica de consumo, aeroespacial), país (EE. UU., Canadá, México, Brasil, Argentina, resto de Sudamérica, Alemania, Francia, Italia, Reino Unido, Bélgica, España, Rusia, Turquía, Países Bajos, Suiza, resto de Europa, Japón, China, India, Corea del Sur, Australia, Singapur, Malasia, Tailandia, Indonesia, Filipinas, resto de Asia-Pacífico, Emiratos Árabes Unidos, Arabia Saudita, Egipto, Sudáfrica, Israel, resto de Oriente Medio y África): tendencias de la industria y pronóstico hasta 2029

Análisis y perspectivas del mercado de autenticación de dos factores

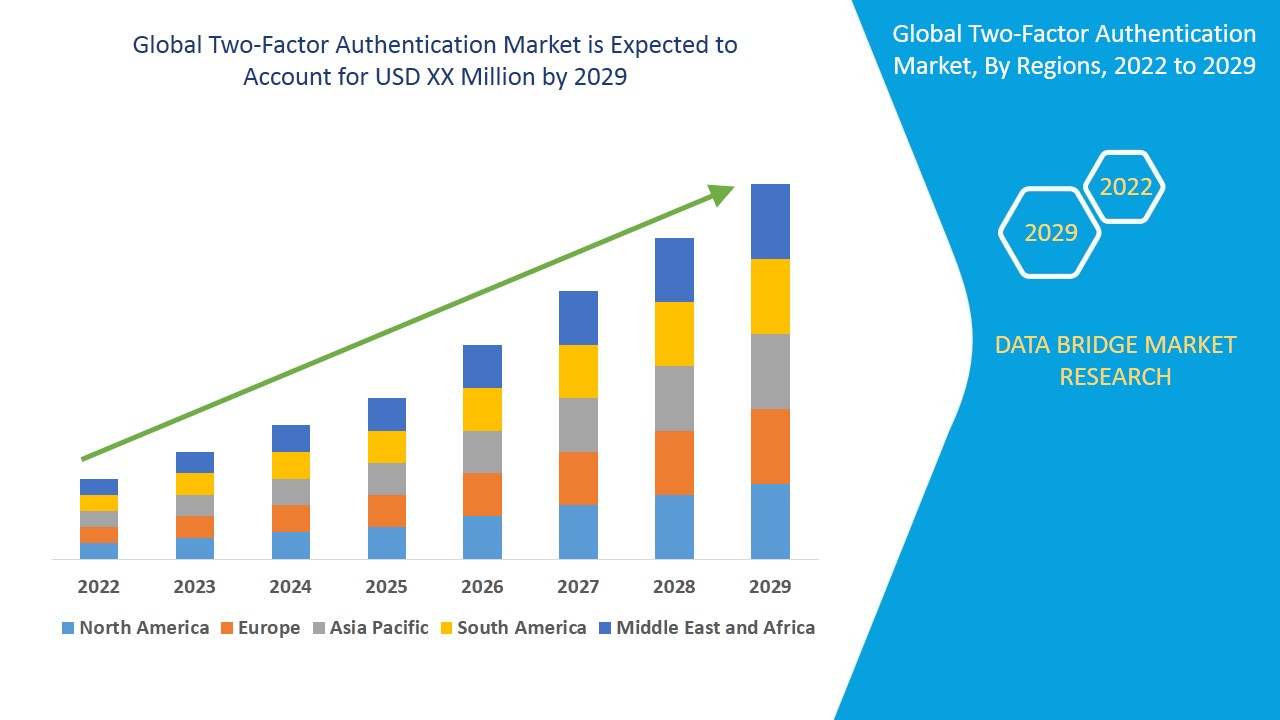

Se espera que el mercado de autenticación de dos factores gane crecimiento en el período de pronóstico de 2022 a 2029. Data Bridge Market Research analiza el mercado de autenticación de dos factores para exhibir una CAGR del 18,45% para el período de pronóstico de 2022 a 2029.

La autenticación se refiere a una técnica analítica que básicamente garantiza la seguridad de las credenciales y los recursos asociados mediante contraseñas de un solo uso, tokens de hardware, biometría , etc. El procedimiento de autenticación de dos factores generalmente incluye un token de seguridad en un mensaje de texto o correo electrónico, voz y una contraseña que protege las credenciales.

Factores como la adopción de la autenticación de dos factores y el aumento de las amenazas de seguridad se convertirán en los principales impulsores del crecimiento del mercado. Además, el creciente número de transacciones en línea, la alta seguridad proporcionada por tokens de hardware y la aparición de dispositivos 4G/5G incrementarán aún más el valor del mercado para el período de pronóstico de 2022 a 2029. Asimismo, se estima que factores como la alta demanda de la autenticación de dos factores, debido a sus diversas funciones beneficiosas, como el reconocimiento de voz, el reconocimiento de iris , la huella dactilar y las contraseñas, en diversos segmentos de la atención médica, la defensa y los gobiernos, amortiguarán el crecimiento del mercado. Por otro lado, los altos costos asociados con el hardware y el software actúan como una restricción para el mercado. Asimismo, se estima que la inversión inicial y la falta de infraestructura de telecomunicaciones también obstaculizarán el crecimiento general del mercado.

Además, se estima que la creciente penetración de las aplicaciones residenciales y las innovaciones tecnológicas con capacidades mejoradas generarán nuevas oportunidades para el crecimiento del mercado durante el período de pronóstico. Por otro lado, la falta de infraestructura de telecomunicaciones representa un desafío para el mercado.

Este informe de mercado sobre autenticación de dos factores proporciona detalles sobre los últimos desarrollos, regulaciones comerciales, análisis de importaciones y exportaciones, análisis de producción, optimización de la cadena de valor, cuota de mercado, impacto de los actores del mercado nacional y local, análisis de oportunidades en cuanto a nuevas fuentes de ingresos, cambios en las regulaciones del mercado, análisis estratégico del crecimiento del mercado, tamaño del mercado, crecimiento de las categorías de mercado, nichos de aplicación y dominio, aprobaciones y lanzamientos de productos, expansiones geográficas e innovaciones tecnológicas en el mercado. Para obtener más información sobre el mercado de autenticación de dos factores, contacte con Data Bridge Market Research para obtener un informe analítico . Nuestro equipo le ayudará a tomar decisiones informadas para impulsar el crecimiento del mercado.

Alcance y tamaño del mercado global de autenticación de dos factores

El mercado de la autenticación de dos factores se segmenta según tipo, modelo, tecnología y usuario final. El crecimiento entre los diferentes segmentos le permite comprender los factores de crecimiento que se prevé que prevalezcan en el mercado y formular estrategias para identificar las principales áreas de aplicación y la diferenciación en su mercado objetivo.

- El mercado de autenticación de dos factores según el tipo se ha segmentado en contraseña de un solo uso (OTP) e infraestructura de clave pública (PKI).

- Sobre la base del modelo, el mercado de autenticación de dos factores se ha segmentado en tarjeta inteligente con PIN, contraseña de un solo uso con PIN, tecnología biométrica con PIN, tarjeta inteligente con tecnología biométrica y otros.

- Sobre la base de la tecnología, el mercado de autenticación de dos factores se ha segmentado en autenticadores OTP, autenticadores PKI, control de acceso físico y lógico, autenticadores fuera de banda y suite de oficina PKI móvil.

- La autenticación de dos factores también se ha segmentado en función del usuario final en banca y finanzas, gobierno, ejército y defensa, seguridad comercial, viajes e inmigración, atención médica, electrónica de consumo y aeroespacial .

Análisis del mercado de autenticación de dos factores a nivel de país

Se analiza el mercado de autenticación de dos factores y se proporciona información sobre el tamaño y el volumen del mercado por tipo, modelo, tecnología y usuario final como se menciona anteriormente.

Los países cubiertos en el informe de mercado de autenticación de dos factores son EE. UU., Canadá y México en América del Norte, Alemania, Francia, Reino Unido, Países Bajos, Suiza, Bélgica, Rusia, Italia, España, Turquía, Resto de Europa en Europa, China, Japón, India, Corea del Sur, Singapur, Malasia, Australia, Tailandia, Indonesia, Filipinas, Resto de Asia-Pacífico (APAC) en Asia-Pacífico (APAC), Arabia Saudita, Emiratos Árabes Unidos, Israel, Egipto, Sudáfrica, Resto de Medio Oriente y África (MEA) como parte de Medio Oriente y África (MEA), Brasil, Argentina y Resto de América del Sur como parte de América del Sur.

La región de Norteamérica domina el mercado de la autenticación de dos factores debido a la prevalencia de numerosos proveedores de servicios, la adopción de medidas de seguridad y las iniciativas gubernamentales adoptadas en la región para la seguridad de las credenciales durante el período previsto. Se prevé que la región de Asia-Pacífico experimente un crecimiento sustancial durante el período previsto debido a la creciente adopción de la tecnología "traiga su propio sistema" y al crecimiento de la tecnología de TI.

La sección de países del informe de mercado de autenticación de dos factores también proporciona factores que impactan el mercado individual y cambios en la regulación nacional que impactan las tendencias actuales y futuras. Datos como volúmenes de consumo, plantas y volúmenes de producción, análisis de importaciones y exportaciones, análisis de tendencias de precios, costo de las materias primas y análisis de la cadena de valor ascendente y descendente son algunos de los principales indicadores utilizados para pronosticar el mercado en cada país. Además, se consideran la presencia y disponibilidad de marcas globales y los desafíos que enfrentan debido a la alta o escasa competencia de marcas locales y nacionales, el impacto de los aranceles nacionales y las rutas comerciales, al proporcionar un análisis de pronóstico de los datos nacionales.

Análisis del panorama competitivo y la cuota de mercado de la autenticación de dos factores

El panorama competitivo del mercado de la autenticación de dos factores ofrece detalles por competidor. Se incluye información general de la empresa, sus estados financieros, ingresos generados, potencial de mercado, inversión en investigación y desarrollo, nuevas iniciativas de mercado, presencia global, plantas de producción, capacidad de producción, fortalezas y debilidades de la empresa, lanzamiento de productos, alcance y variedad de productos, y dominio de las aplicaciones. Los datos anteriores se refieren únicamente al enfoque de las empresas en el mercado de la autenticación de dos factores.

Algunos de los principales actores que operan en el informe de mercado de autenticación de dos factores son Thales Group, Fujitsu, Suprema., OneSpan, NEC Corporation, Broadcom, RSA., IBM, HID Global Corporation, Google LLC, Dell Inc., Amazon Web Services, Inc., Entrust Corporation, HID Global Corporation, ASSA ABLOY, RSA Security LLC, SUPREMA., Crossmatch, Censornet, IDEMIA, ZKTECO CO., LTD., Watchdata Co., Ltd., SecurEnvoy Ltd., Entrust Corporation, 3M, IDEMIA, Yubico, SecurStar, SecurEnvoy Ltd y SecureAuth Corporation, entre otros.

SKU-

Obtenga acceso en línea al informe sobre la primera nube de inteligencia de mercado del mundo

- Panel de análisis de datos interactivo

- Panel de análisis de empresas para oportunidades con alto potencial de crecimiento

- Acceso de analista de investigación para personalización y consultas

- Análisis de la competencia con panel interactivo

- Últimas noticias, actualizaciones y análisis de tendencias

- Aproveche el poder del análisis de referencia para un seguimiento integral de la competencia

Tabla de contenido

1 INTRODUCTION

1.1 OBJECTIVES OF THE STUDY

1.2 MARKET DEFINITION

1.3 OVERVIEW OF GLOBAL TWO-FACTOR AUTHENTICATION MARKET

1.4 CURRENCY AND PRICING

1.5 LIMITATION

1.6 MARKETS COVERED

2 MARKET SEGMENTATION

2.1 KEY TAKEAWAYS

2.2 ARRIVING AT THE GLOBAL TWO-FACTOR AUTHENTICATION MARKETSIZE

2.2.1 VENDOR POSITIONING GRID

2.2.2 TECHNOLOGY LIFE LINE CURVE

2.2.3 MULTIVARIATE MODELLING

2.2.4 TOP TO BOTTOM ANALYSIS

2.2.5 STANDARDS OF MEASUREMENT

2.2.6 VENDOR SHARE ANALYSIS

2.2.7 DATA POINTS FROM KEY PRIMARY INTERVIEWS

2.2.8 DATA POINTS FROM KEY SECONDARY DATABASES

2.3 GLOBAL TWO-FACTOR AUTHENTICATION MARKET: RESEARCH SNAPSHOT

2.4 ASSUMPTIONS

3 MARKET OVERVIEW

3.1 DRIVERS

3.2 RESTRAINTS

3.3 OPPORTUNITIES

3.4 CHALLENGES

4 EXECUTIVE SUMMARY

5 PREMIUM INSIGHTS

5.1.1 VALUE CHAIN ANALYSIS

5.1.2 REGULATORY LANDSCAPE

5.1.3 REGULATORY COMPLIANCES

5.1.3.1. CRIMINAL JUSTICE INFORMATION SYSTEM (CJIS) SECURITY POLICY

5.1.3.2. PAYMENT CARD INDUSTRY (PCI) DATA SECURITY STANDARD

5.1.3.3. FFIEC AUTHENTICATION IN AN INTERNET BANKING ENVIRONMENT GUIDANCE

5.1.3.4. FAIR AND ACCURATE CREDIT TRANSACTION ACT (FACTA)

5.1.3.5. IDENTITY THEFT RED FLAGS

5.1.3.6. HEALTH INSURANCE PORTABILITY AND ACCOUNTABILITY ACT (HIPPA)

5.1.3.7. SARBANES–OXLEY ACT (SOX)

5.1.3.8. GRAMM–LEACH–BLILEY ACT

5.1.4 NEW INDUSTRY TRENDS

5.1.4.1. OUT-OF-BAND AUTHENTICATION

5.1.4.2. BUILT-IN FINGERPRINT READERS

5.1.4.3. BAKED-IN AUTHENTICATION

6 INDUSTRY INSIGHTS

7 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY TYPE

7.1 OVERVIEW

7.2 ONE TIME PASSWORD

7.3 PUBLIC KEY INFRASTRUCTURE

8 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY MODEL

8.1 OVERVIEW

8.2 SMART CARD WITH PIN

8.3 ONE TIME PASSWORD WITH PIN

8.4 BIOMETRIC TECHNOLOGY WITH PIN

8.5 SMART CARD WITH BIOMETRIC TECHNOLOGY

8.6 OTHERS

9 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY TECHNOLOGY

9.1 OVERVIEW

9.2 OTP AUTHENTICATORS

9.3 PKI AUTHENTICATORS

9.4 PHYSICAL AND LOGICAL ACCESS CONTROL

9.5 OUT-OF-BAND AUTHENTICATORS

9.6 MOBILE PKI OFFICE SUITE

10 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY METHODS

10.1 OVERVIEW

10.2 KNOWLEDGE FACTORS

10.3 POSSESSION FACTORS

10.4 INHERENCE FACTORS

11 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY SERVICES

11.1 OVERVIEW

11.2 COMPLAINCE MANAGEMENT

11.3 SUBSCRIPTION KEYS MANAGEMENT

11.4 MANAGED PUBLICS KEY INFRASTRUCTURE (PKI)

11.5 REPORTING

11.6 OTHERS

12 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY TOKENIZATION TYPE

12.1 OVERVIEW

12.2 TOKEN-BASED AUTHENTICATION

12.3 TOKENLESS AUTHENTICATION

13 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY END USER

13.1 OVERVIEW

13.2 BANKING AND FINANCE

13.2.1 SMART CARD WITH PIN

13.2.2 ONE TIME PASSWORD WITH PIN

13.2.3 BIOMETRIC TECHNOLOGY WITH PIN

13.2.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.2.5 OTHERS

13.3 IT AND TELECOMMUNICATION

13.3.1 SMART CARD WITH PIN

13.3.2 ONE TIME PASSWORD WITH PIN

13.3.3 BIOMETRIC TECHNOLOGY WITH PIN

13.3.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.3.5 OTHERS

13.4 E COMMERCE

13.4.1 SMART CARD WITH PIN

13.4.2 ONE TIME PASSWORD WITH PIN

13.4.3 BIOMETRIC TECHNOLOGY WITH PIN

13.4.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.4.5 OTHERS

13.5 MEDIA AND ENTERTAINMENT

13.5.1 SMART CARD WITH PIN

13.5.2 ONE TIME PASSWORD WITH PIN

13.5.3 BIOMETRIC TECHNOLOGY WITH PIN

13.5.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.5.5 OTHERS

13.6 HOSPITALITY

13.6.1 SMART CARD WITH PIN

13.6.2 ONE TIME PASSWORD WITH PIN

13.6.3 BIOMETRIC TECHNOLOGY WITH PIN

13.6.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.6.5 OTHERS

13.7 GAMING

13.7.1 SMART CARD WITH PIN

13.7.2 ONE TIME PASSWORD WITH PIN

13.7.3 BIOMETRIC TECHNOLOGY WITH PIN

13.7.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.7.5 OTHERS

13.8 EDUCATION

13.8.1 SMART CARD WITH PIN

13.8.2 ONE TIME PASSWORD WITH PIN

13.8.3 BIOMETRIC TECHNOLOGY WITH PIN

13.8.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.8.5 OTHERS

13.9 MANUFACTURING

13.9.1 SMART CARD WITH PIN

13.9.2 ONE TIME PASSWORD WITH PIN

13.9.3 BIOMETRIC TECHNOLOGY WITH PIN

13.9.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.9.5 OTHERS

13.1 GOVERNMENT AND DEFENCE

13.10.1 SMART CARD WITH PIN

13.10.2 ONE TIME PASSWORD WITH PIN

13.10.3 BIOMETRIC TECHNOLOGY WITH PIN

13.10.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.10.5 OTHERS

13.11 MILITARY & DEFENSE

13.11.1 SMART CARD WITH PIN

13.11.2 ONE TIME PASSWORD WITH PIN

13.11.3 BIOMETRIC TECHNOLOGY WITH PIN

13.11.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.11.5 OTHERS

13.12 COMMERCIAL SECURITY

13.12.1 SMART CARD WITH PIN

13.12.2 ONE TIME PASSWORD WITH PIN

13.12.3 BIOMETRIC TECHNOLOGY WITH PIN

13.12.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.12.5 OTHERS

13.13 TRAVEL & IMMIGRATION

13.13.1 SMART CARD WITH PIN

13.13.2 ONE TIME PASSWORD WITH PIN

13.13.3 BIOMETRIC TECHNOLOGY WITH PIN

13.13.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.13.5 OTHERS

13.14 HEALTHCARE

13.14.1 SMART CARD WITH PIN

13.14.2 ONE TIME PASSWORD WITH PIN

13.14.3 BIOMETRIC TECHNOLOGY WITH PIN

13.14.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.14.5 OTHERS

13.15 CONSUMER ELECTRONICS

13.15.1 SMART CARD WITH PIN

13.15.2 ONE TIME PASSWORD WITH PIN

13.15.3 BIOMETRIC TECHNOLOGY WITH PIN

13.15.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.15.5 OTHERS

13.16 AEROSPACE

13.16.1 SMART CARD WITH PIN

13.16.2 ONE TIME PASSWORD WITH PIN

13.16.3 BIOMETRIC TECHNOLOGY WITH PIN

13.16.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.16.5 OTHERS

13.17 OTHERS

14 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY REGION

GLOBAL TWO-FACTOR AUTHENTICATION MARKET, (ALL SEGMENTATION PROVIDED ABOVE IS REPRESENTED IN THIS CHAPTER BY COUNTRY)

14.1 NORTH AMERICA

14.1.1 U.S.

14.1.2 CANADA

14.1.3 MEXICO

14.2 EUROPE

14.2.1 GERMANY

14.2.2 FRANCE

14.2.3 U.K.

14.2.4 ITALY

14.2.5 SPAIN

14.2.6 RUSSIA

14.2.7 TURKEY

14.2.8 BELGIUM

14.2.9 NETHERLANDS

14.2.10 SWITZERLAND

14.2.11 REST OF EUROPE

14.3 ASIA-PACIFIC

14.3.1 JAPAN

14.3.2 CHINA

14.3.3 SOUTH KOREA

14.3.4 INDIA

14.3.5 AUSTRALIA

14.3.6 SINGAPORE

14.3.7 THAILAND

14.3.8 MALAYSIA

14.3.9 INDONESIA

14.3.10 PHILIPPINES

14.3.11 REST OF ASIA-PACIFIC

14.4 LATIN AMERICA

14.4.1 BRAZIL

14.4.2 ARGENTINA

14.4.3 COLOMBIA

14.4.4 CHILE

14.4.5 PERU

14.4.6 ECUADOR

14.4.7 GUATEMALA

14.4.8 PANAMA

14.4.9 PARAGUAY

14.4.10 BOLIVIA

14.4.11 REST OF SOUTH AMERICA

14.5 MIDDLE EAST AND AFRICA

14.5.1 SOUTH AFRICA

14.5.2 UAE

14.5.3 EGYPT

14.5.4 ISRAEL

14.5.5 SAUDI ARABIA

14.5.6 REST OF MIDDLE EAST AND AFRICA

14.6 KEY PRIMARY INSIGHTS: BY MAJOR COUNTRIES

15 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, COMPANY LANDSCAPE

15.1 COMPANY SHARE ANALYSIS: GLOBAL

15.2 COMPANY SHARE ANALYSIS: NORTH AMERICA

15.3 COMPANY SHARE ANALYSIS: EUROPE

15.4 COMPANY SHARE ANALYSIS: ASIA-PACIFIC

15.5 MERGERS & ACQUISITIONS

15.6 NEW PRODUCT DEVELOPMENT & APPROVALS

15.7 EXPANSIONS

15.8 REGULATORY CHANGES

15.9 PARTNERSHIP AND OTHER STRATEGIC DEVELOPMENTS

16 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, COMPANY PROFILE

16.1 GEMALTO NV

16.1.1 COMPANY OVERVIEW

16.1.2 COMPANY SNAPSHOT

16.1.3 REVENUE ANALYSIS

16.1.4 PRODUCT PORTFOLIO

16.1.5 RECENT DEVELOPMENTS

16.2 FUJITSU LTD

16.2.1 COMPANY OVERVIEW

16.2.2 COMPANY SNAPSHOT

16.2.3 REVENUE ANALYSIS

16.2.4 PRODUCT PORTFOLIO

16.2.5 RECENT DEVELOPMENTS

16.3 SUPREMA INC.

16.3.1 COMPANY OVERVIEW

16.3.2 COMPANY SNAPSHOT

16.3.3 REVENUE ANALYSIS

16.3.4 PRODUCT PORTFOLIO

16.3.5 RECENT DEVELOPMENTS

16.4 ONESPAN INC.

16.4.1 COMPANY OVERVIEW

16.4.2 COMPANY SNAPSHOT

16.4.3 REVENUE ANALYSIS

16.4.4 PRODUCT PORTFOLIO

16.4.5 RECENT DEVELOPMENTS

16.5 NEC CORPORATION

16.5.1 COMPANY OVERVIEW

16.5.2 COMPANY SNAPSHOT

16.5.3 REVENUE ANALYSIS

16.5.4 PRODUCT PORTFOLIO

16.5.5 RECENT DEVELOPMENTS

16.6 SYMANTEC CORPORATION

16.6.1 COMPANY OVERVIEW

16.6.2 COMPANY SNAPSHOT

16.6.3 REVENUE ANALYSIS

16.6.4 PRODUCT PORTFOLIO

16.6.5 RECENT DEVELOPMENTS

16.7 RSA SECURITY LLC

16.7.1 COMPANY OVERVIEW

16.7.2 COMPANY SNAPSHOT

16.7.3 REVENUE ANALYSIS

16.7.4 PRODUCT PORTFOLIO

16.7.5 RECENT DEVELOPMENTS

16.8 IDEMIA

16.8.1 COMPANY OVERVIEW

16.8.2 COMPANY SNAPSHOT

16.8.3 REVENUE ANALYSIS

16.8.4 PRODUCT PORTFOLIO

16.8.5 RECENT DEVELOPMENTS

16.9 `

16.1 HID GLOBAL CORPORATION

16.10.1 COMPANY OVERVIEW

16.10.2 COMPANY SNAPSHOT

16.10.3 REVENUE ANALYSIS

16.10.4 PRODUCT PORTFOLIO

16.10.5 RECENT DEVELOPMENTS

16.11 CA INC.

16.11.1 COMPANY OVERVIEW

16.11.2 COMPANY SNAPSHOT

16.11.3 REVENUE ANALYSIS

16.11.4 PRODUCT PORTFOLIO

16.11.5 RECENT DEVELOPMENTS

16.12 GOOGLE LLC

16.12.1 COMPANY OVERVIEW

16.12.2 COMPANY SNAPSHOT

16.12.3 REVENUE ANALYSIS

16.12.4 PRODUCT PORTFOLIO

16.12.5 RECENT DEVELOPMENTS

16.13 SAFRAN

16.13.1 COMPANY OVERVIEW

16.13.2 COMPANY SNAPSHOT

16.13.3 REVENUE ANALYSIS

16.13.4 PRODUCT PORTFOLIO

16.13.5 RECENT DEVELOPMENTS

16.14 NEC CORPORATION

16.14.1 COMPANY OVERVIEW

16.14.2 COMPANY SNAPSHOT

16.14.3 REVENUE ANALYSIS

16.14.4 PRODUCT PORTFOLIO

16.14.5 RECENT DEVELOPMENTS

16.15 RSA SECURITY LLC

16.15.1 COMPANY OVERVIEW

16.15.2 COMPANY SNAPSHOT

16.15.3 REVENUE ANALYSIS

16.15.4 PRODUCT PORTFOLIO

16.15.5 RECENT DEVELOPMENTS

16.16 HID GLOBAL CORPORATION

16.16.1 COMPANY OVERVIEW

16.16.2 COMPANY SNAPSHOT

16.16.3 REVENUE ANALYSIS

16.16.4 PRODUCT PORTFOLIO

16.16.5 RECENT DEVELOPMENTS

16.17 ASSA ABLOY AB

16.17.1 COMPANY OVERVIEW

16.17.2 COMPANY SNAPSHOT

16.17.3 REVENUE ANALYSIS

16.17.4 PRODUCT PORTFOLIO

16.17.5 RECENT DEVELOPMENTS

16.18 3M

16.18.1 COMPANY OVERVIEW

16.18.2 COMPANY SNAPSHOT

16.18.3 REVENUE ANALYSIS

16.18.4 PRODUCT PORTFOLIO

16.18.5 RECENT DEVELOPMENTS

16.19 CA TECHNOLOGIES

16.19.1 COMPANY OVERVIEW

16.19.2 COMPANY SNAPSHOT

16.19.3 REVENUE ANALYSIS

16.19.4 PRODUCT PORTFOLIO

16.19.5 RECENT DEVELOPMENTS

16.2 FUJITSU

16.20.1 COMPANY OVERVIEW

16.20.2 COMPANY SNAPSHOT

16.20.3 REVENUE ANALYSIS

16.20.4 PRODUCT PORTFOLIO

16.20.5 RECENT DEVELOPMENTS

16.21 VASCO DATA SECURITY INTERNATIONAL, INC.

16.21.1 COMPANY OVERVIEW

16.21.2 COMPANY SNAPSHOT

16.21.3 REVENUE ANALYSIS

16.21.4 PRODUCT PORTFOLIO

16.21.5 RECENT DEVELOPMENTS

16.22 SUPREMA INC.

16.22.1 COMPANY OVERVIEW

16.22.2 COMPANY SNAPSHOT

16.22.3 REVENUE ANALYSIS

16.22.4 PRODUCT PORTFOLIO

16.22.5 RECENT DEVELOPMENTS

16.23 CROSSMATCH

16.23.1 COMPANY OVERVIEW

16.23.2 COMPANY SNAPSHOT

16.23.3 REVENUE ANALYSIS

16.23.4 PRODUCT PORTFOLIO

16.23.5 RECENT DEVELOPMENTS

16.24 APERSONA, INC.

16.24.1 COMPANY OVERVIEW

16.24.2 COMPANY SNAPSHOT

16.24.3 REVENUE ANALYSIS

16.24.4 PRODUCT PORTFOLIO

16.24.5 RECENT DEVELOPMENTS

16.25 BIOMIO

16.25.1 COMPANY OVERVIEW

16.25.2 COMPANY SNAPSHOT

16.25.3 REVENUE ANALYSIS

16.25.4 PRODUCT PORTFOLIO

16.25.5 RECENT DEVELOPMENTS

16.26 IOVATION INC.

16.26.1 COMPANY OVERVIEW

16.26.2 COMPANY SNAPSHOT

16.26.3 REVENUE ANALYSIS

16.26.4 PRODUCT PORTFOLIO

16.26.5 RECENT DEVELOPMENTS

16.27 ZK SOFTWARE

16.27.1 COMPANY OVERVIEW

16.27.2 COMPANY SNAPSHOT

16.27.3 REVENUE ANALYSIS

16.27.4 PRODUCT PORTFOLIO

16.27.5 RECENT DEVELOPMENTS

*NOTE: THE COMPANIES PROFILED IS NOT EXHAUSTIVE LIST AND IS AS PER OUR PREVIOUS CLIENT REQUIREMENT. WE PROFILE MORE THAN 100 COMPANIES IN OUR STUDY AND HENCE THE LIST OF COMPANIES CAN BE MODIFIED OR REPLACED ON REQUEST

17 RELATED REPORTS

18 QUESTIONNAIRE

19 ABOUT DATA BRIDGE MARKET RESEARCH

Metodología de investigación

La recopilación de datos y el análisis del año base se realizan utilizando módulos de recopilación de datos con muestras de gran tamaño. La etapa incluye la obtención de información de mercado o datos relacionados a través de varias fuentes y estrategias. Incluye el examen y la planificación de todos los datos adquiridos del pasado con antelación. Asimismo, abarca el examen de las inconsistencias de información observadas en diferentes fuentes de información. Los datos de mercado se analizan y estiman utilizando modelos estadísticos y coherentes de mercado. Además, el análisis de la participación de mercado y el análisis de tendencias clave son los principales factores de éxito en el informe de mercado. Para obtener más información, solicite una llamada de un analista o envíe su consulta.

La metodología de investigación clave utilizada por el equipo de investigación de DBMR es la triangulación de datos, que implica la extracción de datos, el análisis del impacto de las variables de datos en el mercado y la validación primaria (experto en la industria). Los modelos de datos incluyen cuadrícula de posicionamiento de proveedores, análisis de línea de tiempo de mercado, descripción general y guía del mercado, cuadrícula de posicionamiento de la empresa, análisis de patentes, análisis de precios, análisis de participación de mercado de la empresa, estándares de medición, análisis global versus regional y de participación de proveedores. Para obtener más información sobre la metodología de investigación, envíe una consulta para hablar con nuestros expertos de la industria.

Personalización disponible

Data Bridge Market Research es líder en investigación formativa avanzada. Nos enorgullecemos de brindar servicios a nuestros clientes existentes y nuevos con datos y análisis que coinciden y se adaptan a sus objetivos. El informe se puede personalizar para incluir análisis de tendencias de precios de marcas objetivo, comprensión del mercado de países adicionales (solicite la lista de países), datos de resultados de ensayos clínicos, revisión de literatura, análisis de mercado renovado y base de productos. El análisis de mercado de competidores objetivo se puede analizar desde análisis basados en tecnología hasta estrategias de cartera de mercado. Podemos agregar tantos competidores sobre los que necesite datos en el formato y estilo de datos que esté buscando. Nuestro equipo de analistas también puede proporcionarle datos en archivos de Excel sin procesar, tablas dinámicas (libro de datos) o puede ayudarlo a crear presentaciones a partir de los conjuntos de datos disponibles en el informe.