Global Automated Breach And Attack Simulation Market

Taille du marché en milliards USD

TCAC :

%

USD

1.12 Billion

USD

5.01 Billion

2024

2032

USD

1.12 Billion

USD

5.01 Billion

2024

2032

| 2025 –2032 | |

| USD 1.12 Billion | |

| USD 5.01 Billion | |

|

|

|

|

Marché mondial de la simulation automatisée de violations et d'attaques, par composant (plateforme/outils, services), mode de déploiement (sur site, cloud), application (gestion de la configuration, gestion des correctifs, renseignements sur les menaces, autres), utilisateur final (BFSI, informatique et télécommunications, santé, vente au détail et e-commerce, administration publique, énergie et services publics, autres) – Tendances et prévisions du secteur jusqu'en 2032

Taille du marché de la simulation automatisée de violations et d'attaques

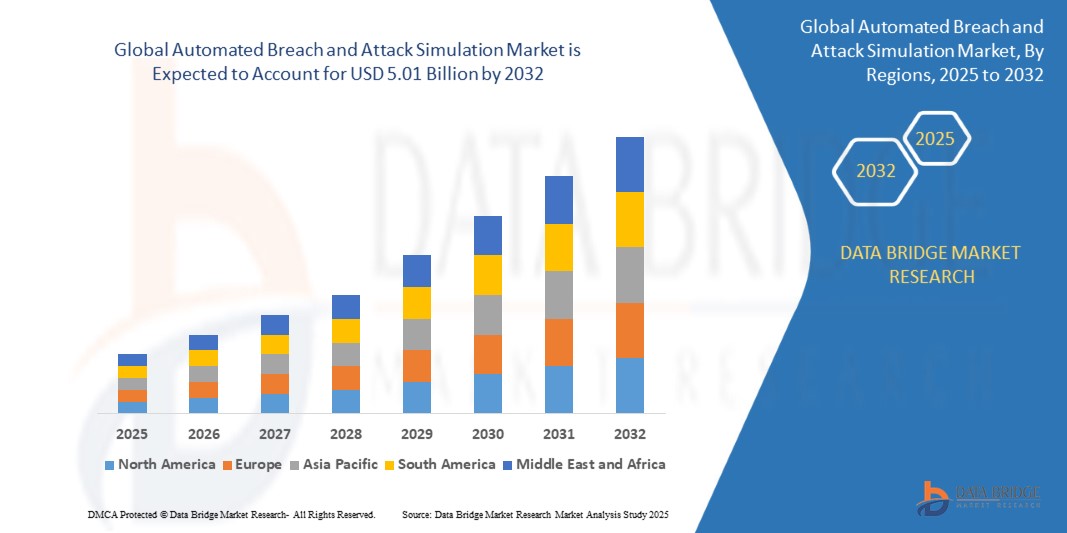

- Le marché mondial de la simulation automatisée de violations et d'attaques (BAS) était évalué à 1,12 milliard USD en 2024 et devrait atteindre 5,01 milliards USD d'ici 2032 , avec un TCAC de 23,86 % au cours de la période de prévision.

- Cette croissance est alimentée par le besoin croissant de validation continue de la sécurité, la sophistication croissante des cybermenaces et la demande croissante de tests de pénétration et de red teaming automatisés dans les grandes entreprises et les agences gouvernementales.

Analyse du marché des simulations automatisées de violations et d'attaques

- Les plateformes BAS permettent aux entreprises de simuler des cyberattaques réelles sur leur infrastructure informatique dans un environnement sécurisé et contrôlé. Ces plateformes testent l'efficacité des contrôles de sécurité existants, identifient les vulnérabilités et fournissent des recommandations de correction prioritaires.

- Contrairement aux tests de pénétration traditionnels, les plates-formes BAS offrent des simulations continues et automatisées, réduisant l'effort manuel et permettant des évaluations de la posture de sécurité en temps réel.

- L’adoption augmente parmi les secteurs réglementés tels que les BFSI, les soins de santé et le gouvernement, où la conformité réglementaire, la préparation aux incidents et la quantification des cyber-risques sont essentielles.

- À mesure que les architectures Zero Trust et les écosystèmes cloud natifs deviennent plus répandus, BAS est intégré aux plateformes XDR, SOAR, SIEM et de gestion des vulnérabilités pour fournir une approche de défense unifiée et proactive.

- L’essor de l’émulation d’adversaire pilotée par l’IA, des scénarios alignés sur MITRE ATT&CK et des stratégies de défense basées sur les menaces élève encore davantage le BAS au rang d’outil clé dans les cadres de cybersécurité modernes.

Portée du rapport et segmentation du marché de la simulation automatisée de violations et d'attaques

|

Attributs |

Marché de la simulation automatisée de violations et d'attaques : informations clés |

|

Segments couverts |

|

|

Pays couverts |

Amérique du Nord

Europe

Asie-Pacifique

Moyen-Orient et Afrique

Amérique du Sud

|

|

Principaux acteurs du marché |

|

|

Opportunités de marché |

|

|

Ensembles d'informations de données à valeur ajoutée |

Outre les informations sur les scénarios de marché tels que la valeur marchande, le taux de croissance, la segmentation, la couverture géographique et les principaux acteurs, les rapports de marché organisés par Data Bridge Market Research comprennent également une analyse des importations et des exportations, un aperçu de la capacité de production, une analyse de la consommation de production, une analyse des tendances des prix, un scénario de changement climatique, une analyse de la chaîne d'approvisionnement, une analyse de la chaîne de valeur, un aperçu des matières premières/consommables, des critères de sélection des fournisseurs, une analyse PESTLE, une analyse Porter et un cadre réglementaire. |

Tendances du marché de la simulation automatisée de violations et d'attaques

Validation de sécurité en tant que service (SVaaS), défense informée sur les menaces et optimisation SOC

- Expansion du BAS en tant que service (BASaaS/SVaaS) : les organisations adoptent de plus en plus de plateformes BAS fournies dans le cloud avec des scénarios d'attaque préconfigurés, réduisant ainsi le besoin d'équipes rouges internes et accélérant le délai de rentabilisation.

- Alignement avec les cadres de défense tenant compte des menaces : les solutions BAS s'intègrent aux contrôles MITRE ATT&CK, D3FEND et CIS, aidant les organisations à simuler le comportement des attaquants, à cartographier les lacunes de détection et à améliorer en permanence la posture de défense.

- BAS pour la maturité du SOC et l'activation de l'équipe bleue : les centres d'opérations de sécurité utilisent BAS pour tester les règles de détection, valider les flux de travail d'alerte et former les analystes du SOC sur des scénarios d'attaque réels sans impact sur la production.

- Simulation d'attaques multi-vecteurs et inter-domaines : les plateformes évoluent pour simuler des attaques en plusieurs étapes sur le cloud, les points de terminaison, les identités et les chemins de mouvement latéraux, offrant une véritable validation de sécurité à l'échelle de l'entreprise.

- IA et ML dans l'émulation d'adversaires : les fournisseurs exploitent l'IA pour ajuster dynamiquement les chemins d'attaque, générer de nouvelles tactiques basées sur les renseignements sur les menaces et améliorer les techniques d'évasion de détection pour imiter les vrais adversaires.

Dynamique du marché des simulations automatisées de violations et d'attaques

Conducteur

Demande de validation de sécurité en temps réel et de réduction de l'exposition aux menaces

- Les cyberattaques gagnent en complexité, en rapidité et en techniques d’évasion, ce qui nécessite des outils qui valident les contrôles en continu plutôt que de s’appuyer sur des tests périodiques.

- BAS fournit un moyen évolutif de quantifier les risques de sécurité, de mesurer l’efficacité des contrôles existants et d’optimiser les investissements dans les technologies de détection des menaces.

- Les organisations qui adoptent la confiance zéro exploitent BAS pour valider les politiques de segmentation, les flux d’authentification et la prévention des mouvements latéraux dans les environnements dynamiques.

- Avec l'adoption croissante du cloud, les entreprises doivent tester en permanence leurs configurations cloud, leurs politiques IAM et leurs expositions API, ce qui rend BAS essentiel pour la gestion de la posture de sécurité du cloud.

Retenue/Défi

Complexité de l'intégration et manque de praticiens BAS qualifiés

- De nombreuses entreprises sont confrontées à des défis lors de l'intégration des outils BAS aux plateformes de sécurité SIEM, XDR, SOAR et cloud existantes, nécessitant souvent des connecteurs personnalisés ou des réglages approfondis.

- L’efficacité du BAS dépend de la maturité des opérations de sécurité : les organisations dépourvues de flux de travail de détection et de réponse bien définis peuvent avoir du mal à interpréter ou à agir sur les résultats de la simulation.

- Les petites organisations manquent souvent de l’expertise en cybersécurité ou du budget nécessaire pour déployer et maintenir une plateforme BAS complète, ce qui les rend dépendantes de services gérés ou d’ensembles d’outils simplifiés.

- Les préoccupations en matière de confidentialité et de souveraineté des données, en particulier dans les simulations transfrontalières, peuvent limiter l’adoption dans les secteurs gouvernementaux ou de la santé, où les tests dans les réseaux en direct sont strictement réglementés.

Portée du marché de la simulation automatisée de violations et d'attaques

Le marché est segmenté par composant, mode de déploiement, application et utilisateur final, reflétant la large applicabilité des solutions BAS dans tous les secteurs et cas d'utilisation.

- Par composant

Les plateformes et outils domineront le marché en 2025 en raison de la forte demande d'outils de simulation de failles en libre-service et de validation continue de la sécurité. Les services (par exemple, BAS géré, conseil) devraient connaître la croissance la plus rapide, en particulier auprès des PME et des secteurs hautement réglementés dépourvus de capacités internes de red teaming.

- Par mode de déploiement

Le déploiement cloud domine le marché grâce à son évolutivité, sa facilité d'intégration aux applications cloud natives et son temps de configuration réduit. Le déploiement sur site reste important dans les secteurs public, militaire et financier, en raison de politiques strictes en matière de sécurité et de confidentialité des données.

- Par application

Les principales applications comprennent la gestion de la configuration, la gestion des correctifs, la validation des renseignements sur les menaces et l'évaluation des performances des contrôles de sécurité. La validation des renseignements sur les menaces est le segment qui connaît la croissance la plus rapide, car les organisations cherchent à aligner leurs défenses internes sur MITRE ATT&CK et les données sur les menaces externes.

- Par utilisateur final

Inclut les secteurs BFSI, IT et Télécom, Santé, Commerce de détail et e-commerce, Gouvernement, Énergie et Services Publics, et autres. Le BFSI domine le marché en raison des exigences croissantes en matière de cyberassurance, des audits réglementaires et de la complexité des surfaces d'attaque. Le secteur gouvernemental et de la défense est également un acteur majeur, motivé par la nécessité de se préparer aux menaces des États-nations et de protéger les infrastructures critiques.

Analyse régionale du marché de la simulation automatisée de violations et d'attaques

- L'Amérique du Nord domine le marché en 2025 en raison de l'adoption précoce de l'automatisation de la cyberdéfense, de la présence de grands fournisseurs de BAS et de l'augmentation des mandats réglementaires dans les secteurs bancaire, de la santé et des infrastructures critiques.

- L'Europe connaît une croissance constante, portée par la conformité au RGPD, la montée des menaces étatiques et les efforts régionaux de modernisation des capacités de cyberdéfense. Le Royaume-Uni, l'Allemagne et la France sont des pays clés dans les domaines de la finance, des télécommunications et de la défense.

- L'Asie-Pacifique est la région qui connaît la croissance la plus rapide, portée par la modernisation de la cybersécurité au Japon, en Inde, en Chine et en Australie. Les entreprises adoptent les systèmes d'information de sécurité (SAS) pour protéger leurs écosystèmes numériques en pleine expansion et leurs secteurs stratégiques.

- Le Moyen-Orient et l'Afrique (MEA) connaissent une adoption croissante dans les secteurs de l'énergie, du pétrole et du gaz et du gouvernement, en particulier aux Émirats arabes unis et en Arabie saoudite, qui investissent dans des plateformes de renseignement sur les cybermenaces et dans des formations basées sur la simulation.

- L'Amérique du Sud, et plus particulièrement le Brésil et le Mexique, déploie des systèmes d'alerte précoce (SAP) en réponse à la multiplication des attaques de rançongiciels et à l'évolution des lois sur la protection des données. Les secteurs clés sont les services financiers, les télécommunications et l'administration publique.

États-Unis

Les États-Unis sont en tête du marché des BAS grâce à des budgets importants en matière de cybersécurité des entreprises, à l'innovation en matière de cyberdéfense et à des mandats nationaux tels que les programmes de validation de sécurité de la CISA et les cadres de cybersécurité du NIST.

Royaume-Uni

Le Royaume-Uni connaît une courbe d'adoption croissante du BAS parmi les institutions financières, les infrastructures critiques et les organismes gouvernementaux, motivée par les directives du NCSC et l'accent croissant mis sur l'émulation des adversaires.

Inde

L'Inde est en passe de devenir un marché des BAS à forte croissance, adopté par les secteurs des services informatiques, de la fintech et des télécommunications. Les initiatives de cybersécurité soutenues par le gouvernement et les mandats CERT-In stimulent la demande d'outils de validation continue.

Allemagne

L'Allemagne met l'accent sur le BAS dans la fabrication industrielle et les infrastructures critiques, de nombreuses entreprises intégrant des plates-formes de simulation dans des cadres de conformité de sécurité et des protocoles ISMS spécifiques à l'industrie.

Brésil

L'adoption du BAS au Brésil est en hausse dans les applications bancaires, d'assurance et de gouvernement électronique, en particulier après la promulgation de la LGPD, l'accent étant mis sur la réduction de la surface d'attaque et la validation de la préparation aux violations.

Part de marché des simulations automatisées de violations et d'attaques

Le secteur de la simulation automatisée de violations et d'attaques est principalement dirigé par des entreprises bien établies, notamment :

- XM Cyber Ltd. (Israël)

- Cymulate Ltd. (Israël)

- AttackIQ, Inc. (États-Unis)

- SafeBreach Inc. (États-Unis)

- FireEye, Inc. (Trellix) (États-Unis)

- Rapid7 Inc. (États-Unis)

- Foreseeti AB (Suède)

- Qualys, Inc. (États-Unis)

- Picus Security Inc. (États-Unis)

- Mandiant (acquis par Google Cloud) (États-Unis)

- Threatcare (acquis par ReliaQuest) (États-Unis)

Derniers développements sur le marché mondial de la simulation automatisée de violations et d'attaques

- En avril 2025, XM Cyber a présenté son outil de cartographie des chemins d'attaque hybrides, qui unifie la simulation dans les environnements sur site, hybrides et multicloud, permettant aux organisations de visualiser les chaînes d'attaque complètes depuis l'accès initial jusqu'à l'exfiltration des données.

- En mars 2025, Cymulate a lancé le module Advanced Purple Team, permettant aux équipes de cybersécurité de collaborer en temps réel tout en testant des scénarios de détection, de réponse et d'atténuation via une interface de simulation unique.

- En février 2025, AttackIQ a publié une suite d'analyseurs MITRE ATT&CK, permettant une analyse automatisée des écarts et une validation des contrôles par rapport aux cadres industriels pour les secteurs réglementés tels que la finance et la santé.

- En janvier 2025, SafeBreach a annoncé l'intégration native avec les plateformes XDR et SOAR, facilitant les recommandations de correction automatisées basées sur les résultats de simulation continue et les données d'incident.

- En décembre 2024, Mandiant (Google Cloud) a dévoilé son module de renseignement sur les adversaires pour les plateformes BAS, combinant des flux de renseignements sur les menaces avec une émulation dynamique des adversaires pour la simulation des menaces des États-nations.

SKU-

Accédez en ligne au rapport sur le premier cloud mondial de veille économique

- Tableau de bord d'analyse de données interactif

- Tableau de bord d'analyse d'entreprise pour les opportunités à fort potentiel de croissance

- Accès d'analyste de recherche pour la personnalisation et les requêtes

- Analyse de la concurrence avec tableau de bord interactif

- Dernières actualités, mises à jour et analyse des tendances

- Exploitez la puissance de l'analyse comparative pour un suivi complet de la concurrence

Méthodologie de recherche

La collecte de données et l'analyse de l'année de base sont effectuées à l'aide de modules de collecte de données avec des échantillons de grande taille. L'étape consiste à obtenir des informations sur le marché ou des données connexes via diverses sources et stratégies. Elle comprend l'examen et la planification à l'avance de toutes les données acquises dans le passé. Elle englobe également l'examen des incohérences d'informations observées dans différentes sources d'informations. Les données de marché sont analysées et estimées à l'aide de modèles statistiques et cohérents de marché. De plus, l'analyse des parts de marché et l'analyse des tendances clés sont les principaux facteurs de succès du rapport de marché. Pour en savoir plus, veuillez demander un appel d'analyste ou déposer votre demande.

La méthodologie de recherche clé utilisée par l'équipe de recherche DBMR est la triangulation des données qui implique l'exploration de données, l'analyse de l'impact des variables de données sur le marché et la validation primaire (expert du secteur). Les modèles de données incluent la grille de positionnement des fournisseurs, l'analyse de la chronologie du marché, l'aperçu et le guide du marché, la grille de positionnement des entreprises, l'analyse des brevets, l'analyse des prix, l'analyse des parts de marché des entreprises, les normes de mesure, l'analyse globale par rapport à l'analyse régionale et des parts des fournisseurs. Pour en savoir plus sur la méthodologie de recherche, envoyez une demande pour parler à nos experts du secteur.

Personnalisation disponible

Data Bridge Market Research est un leader de la recherche formative avancée. Nous sommes fiers de fournir à nos clients existants et nouveaux des données et des analyses qui correspondent à leurs objectifs. Le rapport peut être personnalisé pour inclure une analyse des tendances des prix des marques cibles, une compréhension du marché pour d'autres pays (demandez la liste des pays), des données sur les résultats des essais cliniques, une revue de la littérature, une analyse du marché des produits remis à neuf et de la base de produits. L'analyse du marché des concurrents cibles peut être analysée à partir d'une analyse basée sur la technologie jusqu'à des stratégies de portefeuille de marché. Nous pouvons ajouter autant de concurrents que vous le souhaitez, dans le format et le style de données que vous recherchez. Notre équipe d'analystes peut également vous fournir des données sous forme de fichiers Excel bruts, de tableaux croisés dynamiques (Fact book) ou peut vous aider à créer des présentations à partir des ensembles de données disponibles dans le rapport.