Global Military Cybersecurity Market

Taille du marché en milliards USD

TCAC :

%

USD

10.51 Billion

USD

19.47 Billion

2022

2030

USD

10.51 Billion

USD

19.47 Billion

2022

2030

| 2023 –2030 | |

| USD 10.51 Billion | |

| USD 19.47 Billion | |

|

|

|

|

Marché mondial de la cybersécurité militaire, par plateforme (matériel, service, solution), type ( sécurité réseau , renseignement sur les cybermenaces, infrastructure informatique, sécurité logistique et opérationnelle, services de formation, sécurité des identités et des accès, sécurité des données, sécurité du cloud), solution (gestion du renseignement et des réponses aux menaces, gestion des identités et des accès, gestion de la prévention des pertes de données, gestion de la sécurité et des vulnérabilités, gestion unifiée des menaces, gestion des risques et conformité d'entreprise, sécurité gérée, autres), mode de déploiement (cloud, sur site), application (armée de terre, marine, armée de l'air) – Tendances du secteur et prévisions jusqu'en 2030.

Analyse et taille du marché de la cybersécurité militaire

L'adoption rapide des solutions de stockage en nuage devrait stimuler l'expansion du marché de la cybersécurité militaire. Ce marché devrait également bénéficier de l'augmentation des investissements gouvernementaux visant à lutter contre les cyberattaques et à garantir des solutions de sécurité renforcées. Par ailleurs, la démocratisation des véhicules autonomes, permise par les progrès technologiques rapides, exige des périphériques et des services de sécurité plus performants afin de réduire leur vulnérabilité au piratage.

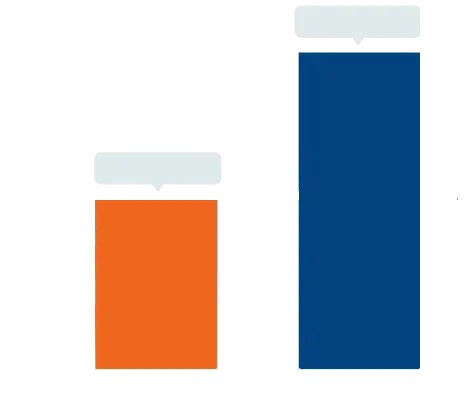

Selon une analyse de Data Bridge Market Research, le marché de la cybersécurité militaire, évalué à 10,51 milliards de dollars en 2022, atteindra 19,47 milliards de dollars d'ici 2030, avec un taux de croissance annuel composé (TCAC) de 8,01 % sur la période 2023-2030. Outre des données telles que la valeur du marché, le taux de croissance, les segments de marché, la couverture géographique, les acteurs et le contexte, le rapport d'étude de marché élaboré par l'équipe de Data Bridge Market Research comprend une analyse approfondie réalisée par des experts, une analyse des importations/exportations, une analyse des prix, une analyse de la production et de la consommation, ainsi qu'une analyse PESTEL.

Portée et segmentation du marché de la cybersécurité militaire

|

Indicateur de rapport |

Détails |

|

Période de prévision |

2023 à 2030 |

|

Année de base |

2022 |

|

Années historiques |

2021 (Personnalisable de 2015 à 2020) |

|

Unités quantitatives |

Chiffre d'affaires en milliards de dollars américains, volumes en unités, prix en dollars américains |

|

Segments couverts |

Plateforme (Matériel, Service, Solution), Type (Sécurité réseau, Renseignement sur les cybermenaces, Infrastructure informatique, Sécurité logistique et opérationnelle, Services de formation, Sécurité des identités et des accès, Sécurité des données, Sécurité du cloud), Solution (Gestion du renseignement et des réponses aux menaces, Gestion des identités et des accès, Gestion de la prévention des pertes de données, Gestion de la sécurité et des vulnérabilités, Gestion unifiée des menaces, Gestion des risques et conformité d'entreprise, Sécurité gérée, Autres), Mode de déploiement (Cloud, Sur site), Application (Armée de terre, Marine, Armée de l'air) |

|

Pays couverts |

États-Unis, Canada et Mexique en Amérique du Nord, Allemagne, France, Royaume-Uni, Pays-Bas, Suisse, Belgique, Russie, Italie, Espagne, Turquie, Reste de l'Europe en Europe, Chine, Japon, Inde, Corée du Sud, Singapour, Malaisie, Australie, Thaïlande, Indonésie, Philippines, Reste de l'Asie-Pacifique (APAC) en Asie-Pacifique (APAC), Arabie saoudite, Émirats arabes unis, Afrique du Sud, Égypte, Israël, Reste du Moyen-Orient et de l'Afrique (MEA) en Moyen-Orient et Afrique (MEA), Brésil, Argentine et Reste de l'Amérique du Sud en Amérique du Sud. |

|

Acteurs du marché couverts |

Qualcomm Technologies, Inc. (États-Unis), Microsoft (États-Unis), Oracle (États-Unis), Cisco Systems, Inc. (États-Unis), Northrop Grumman (États-Unis), Accenture (Irlande), IBM (États-Unis), Thales (France), Lockheed Martin Corporation (États-Unis), General Dynamics Corporation (États-Unis), BAE Systems (Royaume-Uni), Raytheon Technologies Corporation (États-Unis), Airbus (France), Leonardo SpA (Italie), NETCENTRICS CORPORATION (États-Unis), Fujitsu (Japon), CyberArk Software Ltd. (États-Unis), Booz Allen Hamilton Inc. (États-Unis), Check Point Software Technologies Ltd (Israël), Rapid7 (États-Unis), Fortinet, Inc. (États-Unis) |

|

Opportunités de marché |

|

Définition du marché

La cybersécurité militaire désigne l'ensemble des pratiques visant à protéger les organisations, les ressources et les opérations militaires contre les cybermenaces et les cyberattaques. Elle implique la mise en œuvre de stratégies, de technologies et de processus pour sécuriser les réseaux, les systèmes et les données militaires contre tout accès non autorisé, toute interruption et toute compromission. La cybersécurité militaire a pour objectif de garantir la confidentialité, l'intégrité et la disponibilité des informations critiques, ainsi que le maintien de la fonctionnalité et de la disponibilité opérationnelle des systèmes militaires. Elle comprend des mesures telles que la sécurité des réseaux , le chiffrement, le contrôle d'accès, la réponse aux incidents et le renseignement sur les menaces afin d'atténuer les cyber-risques et de préserver la sécurité nationale.

Dynamique du marché de la cybersécurité militaire

Les conducteurs

- L'augmentation des cybermenaces peut stimuler le marché

Avec les progrès technologiques, les cybermenaces visant les organisations militaires sont devenues plus sophistiquées et plus répandues. Ces attaques peuvent compromettre des informations sensibles, perturber les opérations et cibler les infrastructures critiques. Par conséquent, la demande de solutions de cybersécurité robustes pour protéger les réseaux, les systèmes et les données militaires contre ces menaces en constante évolution s'accroît. L'urgence de protéger les ressources militaires impose la mise en place de mesures de cybersécurité solides face à l'escalade des menaces.

- L'adoption croissante de la guerre en réseau peut stimuler le marché

L'adoption croissante de la guerre en réseau par les forces armées souligne le rôle crucial des systèmes d'information et de communication dans la coordination des opérations. Cependant, cette dépendance aux réseaux interconnectés et au partage de données engendre de nouvelles vulnérabilités et des cybermenaces potentielles. Des mesures de cybersécurité robustes sont indispensables pour protéger les ressources militaires, garantir le succès des missions et maintenir l'efficacité opérationnelle. En se prémunissant contre les cyberattaques potentielles, les organisations militaires peuvent atténuer les risques et préserver l'intégrité de leurs stratégies de guerre en réseau.

Opportunités

- La collaboration avec le secteur privé crée des opportunités de croissance lucratives

La collaboration avec le secteur privé représente une opportunité majeure pour les organisations militaires en matière de cybersécurité. En s'associant à des entreprises spécialisées, des instituts de recherche et des fournisseurs de technologies, les organisations militaires peuvent tirer parti de leur expertise et des solutions innovantes qu'elles développent. Cette collaboration favorise l'adoption de technologies de pointe et de bonnes pratiques, renforçant ainsi l'efficacité des mesures de cybersécurité militaires et les défenses contre l'évolution des cybermenaces. Elle encourage le partage des connaissances, l'accès à des solutions innovantes et la possibilité de développer des capacités de cybersécurité sur mesure, adaptées aux besoins spécifiques des forces armées.

- La sensibilisation du public et les cyberincidents médiatisés créent des opportunités de marché

La prise de conscience croissante du public face aux risques de cybersécurité, conjuguée à des incidents cybernétiques majeurs ciblant des organisations militaires, engendre une demande accrue de capacités renforcées en la matière. Ces incidents soulignent les conséquences potentielles des cyberattaques sur la sécurité nationale et la sécurité publique. De ce fait, la nécessité de mesures proactives de cybersécurité pour protéger les ressources militaires, les infrastructures critiques et les informations sensibles est de plus en plus reconnue. L'accent mis sur l'amélioration de la cybersécurité répond à l'impératif d'atténuer les risques et de préserver les ressources et opérations militaires vitales.

Contraintes/Défis

- Les problèmes de réglementation et de conformité peuvent limiter la croissance du marché

Les organisations militaires sont soumises à une multitude de réglementations et de normes en matière de cybersécurité, qui peuvent varier d'une juridiction à l'autre. Se conformer à ces exigences peut s'avérer complexe, chronophage et gourmand en ressources. L'accent mis sur le respect des obligations réglementaires et de conformité peut détourner l'attention et les ressources d'autres initiatives essentielles en matière de cybersécurité, ce qui risque d'affecter l'efficacité globale des mesures de cybersécurité militaires. Il est donc essentiel d'équilibrer les efforts de mise en conformité avec des stratégies proactives de cybersécurité afin de garantir une protection complète contre l'évolution des cybermenaces.

- Les contraintes budgétaires peuvent limiter la croissance du marché

Les contraintes budgétaires constituent un défi majeur pour les efforts de cybersécurité militaire. Le manque de ressources empêche les organisations militaires d'allouer des fonds suffisants aux technologies, au personnel, à la formation et à la maintenance en matière de cybersécurité. Il peut en résulter une incapacité à mettre en œuvre des mesures de cybersécurité complètes, créant ainsi des vulnérabilités exploitables par les cybercriminels. Concilier les priorités concurrentes et obtenir un soutien budgétaire suffisant est crucial pour garantir une cybersécurité efficace et protéger les systèmes et les données militaires contre les cybermenaces.

Ce rapport sur le marché de la cybersécurité militaire détaille les dernières évolutions, la réglementation commerciale, l'analyse des importations et des exportations, l'analyse de la production, l'optimisation de la chaîne de valeur, les parts de marché, l'impact des acteurs nationaux et locaux, les opportunités de croissance, l'évolution de la réglementation, l'analyse stratégique de la croissance du marché, sa taille, la croissance par catégorie, les niches d'application et leur domination, les homologations et lancements de produits, l'expansion géographique et les innovations technologiques. Pour obtenir davantage d'informations sur le marché de la cybersécurité militaire, contactez Data Bridge Market Research pour une analyse approfondie. Notre équipe vous accompagnera dans votre prise de décision afin de favoriser votre croissance.

Développements récents

- En 2023, afin de renforcer la cybersécurité de l'OTAN, IBM Belgique et King ICT Croatie ont signé des contrats avec l'organisation. Ces contrats, d'une valeur de 31,7 millions de dollars américains, couvrent l'intégration des capacités de cyberdéfense et les services de configuration associés, de février à 2025, avec une option de prolongation de deux ans.

- En 2022, alors que les États-Unis se transforment en une force axée sur les données, l'armée américaine a déclaré vouloir mettre en œuvre un cadre de cybersécurité de type « zéro confiance ». Par ailleurs, dans le cadre du projet Convergence de l'armée américaine, Raytheon Intelligence and Space a présenté sa plateforme opérationnelle « zéro confiance ».

- En 2019, le réseau d'information du département de la Défense (DoDIN-A) recevra un soutien opérationnel de la part de la General Dynamics Corporation dans le cadre du programme de soutien aux missions de cybersécurité et d'opérations réseau de l'armée (ADCNOMS), en vertu d'un contrat d'une valeur de 118 millions de dollars signé avec l'armée américaine.

Étendue du marché mondial de la cybersécurité militaire

Le marché de la cybersécurité militaire est segmenté selon la plateforme, le type, la solution, le mode de déploiement et l'application. L'analyse de la croissance de ces segments vous permettra d'identifier les segments à faible croissance au sein des industries et d'offrir aux utilisateurs une vue d'ensemble et des informations précieuses sur le marché, les aidant ainsi à prendre des décisions stratégiques pour identifier les applications clés.

Plate-forme

- Matériel

- Service

- Solution

Taper

- Sécurité du réseau

- Renseignement sur les cybermenaces

- Infrastructure informatique

- Sécurité logistique et opérationnelle

- Services de formation

- Sécurité de l'identité et des accès

- Sécurité des données

- Sécurité du cloud

Solution

- Gestion du renseignement sur les menaces et des réponses

- Gestion des identités et des accès

- Gestion de la prévention des pertes de données

- Gestion de la sécurité et des vulnérabilités

- Gestion unifiée des menaces

- Gestion des risques et conformité de l'entreprise

- Sécurité gérée

- Autres

Mode de déploiement

- Nuage

- Sur site

Application

- Armée

- Marine

- Aviation

Analyse/Perspectives régionales du marché de la cybersécurité militaire

Le marché de la cybersécurité militaire est analysé et des informations sur la taille du marché et les tendances sont fournies par plateforme, type, solution, type de déploiement et application, comme indiqué ci-dessus.

Les pays couverts par le rapport sur le marché de la cybersécurité militaire sont les suivants : États-Unis, Canada et Mexique en Amérique du Nord ; Allemagne, France, Royaume-Uni, Pays-Bas, Suisse, Belgique, Russie, Italie, Espagne, Turquie et reste de l’Europe en Europe ; Chine, Japon, Inde, Corée du Sud, Singapour, Malaisie, Australie, Thaïlande, Indonésie, Philippines et reste de l’Asie-Pacifique (APAC) en Asie-Pacifique (APAC) ; Arabie saoudite, Émirats arabes unis, Afrique du Sud, Égypte, Israël et reste du Moyen-Orient et de l’Afrique (MEA) en Moyen-Orient et Afrique (MEA) ; Brésil, Argentine et reste de l’Amérique du Sud en Amérique du Sud.

L'Amérique du Nord domine le marché de la cybersécurité militaire en raison de l'augmentation du nombre de cyberattaques et des investissements importants du gouvernement américain dans la recherche et le développement (R&D) de systèmes de cybersécurité avancés.

La région Asie-Pacifique devrait connaître une croissance significative au cours de la période prévisionnelle, grâce notamment à l'augmentation du nombre de fournisseurs de services proposant diverses solutions et aux investissements importants réalisés par les gouvernements. Ces investissements visent à améliorer l'infrastructure technologique et à promouvoir l'adoption de services avancés, stimulant ainsi l'expansion du marché en Asie-Pacifique.

La section du rapport consacrée aux pays fournit également des informations sur les facteurs d'influence et les évolutions réglementaires au niveau national qui impactent les tendances actuelles et futures du marché. Des données telles que l'analyse de la chaîne de valeur en amont et en aval, les tendances technologiques, l'analyse des cinq forces de Porter et des études de cas sont autant d'éléments utilisés pour prévoir le scénario de marché dans chaque pays. Par ailleurs, la présence et la disponibilité des marques internationales, ainsi que les défis qu'elles rencontrent face à une concurrence locale plus ou moins forte, et l'impact des droits de douane et des routes commerciales nationales sont pris en compte dans l'analyse prévisionnelle des données nationales.

Analyse du paysage concurrentiel et des parts de marché en cybersécurité militaire

L'analyse concurrentielle du marché de la cybersécurité militaire fournit des informations détaillées par concurrent. Ces informations comprennent un aperçu de l'entreprise, ses données financières, son chiffre d'affaires, son potentiel de marché, ses investissements en recherche et développement, ses nouvelles initiatives commerciales, sa présence mondiale, ses sites et installations de production, ses capacités de production, ses forces et faiblesses, ses lancements de produits, l'étendue de sa gamme de produits et sa position dominante sur le marché. Ces données concernent exclusivement les activités des entreprises liées au marché de la cybersécurité militaire.

Voici quelques-uns des principaux acteurs du marché de la cybersécurité militaire :

- Qualcomm Technologies, Inc. (États-Unis)

- Microsoft (États-Unis)

- Oracle (États-Unis)

- Cisco Systems, Inc. (États-Unis)

- Northrop Grumman. (États-Unis)

- Accenture (Irlande)

- IBM (États-Unis)

- Thales (France)

- Lockheed Martin Corporation. (États-Unis)

- General Dynamics Corporation (États-Unis)

- BAE Systems (Royaume-Uni)

- Raytheon Technologies Corporation (États-Unis)

- Airbus (France)

- Leonardo SpA (Italie)

- NETCENTRICS CORPORATION (États-Unis)

- Fujitsu (Japon)

- Logiciels CyberArk Ltd. (États-Unis)

- Booz Allen Hamilton Inc. (États-Unis)

- Check Point Software Technologies Ltd (Israël)

- Rapid7 (États-Unis)

- Fortinet, Inc. (États-Unis)

SKU-

Accédez en ligne au rapport sur le premier cloud mondial de veille économique

- Tableau de bord d'analyse de données interactif

- Tableau de bord d'analyse d'entreprise pour les opportunités à fort potentiel de croissance

- Accès d'analyste de recherche pour la personnalisation et les requêtes

- Analyse de la concurrence avec tableau de bord interactif

- Dernières actualités, mises à jour et analyse des tendances

- Exploitez la puissance de l'analyse comparative pour un suivi complet de la concurrence

Table des matières

1 INTRODUCTION

1.1 OBJECTIVES OF THE STUDY

1.2 MARKET DEFINITION

1.3 OVERVIEW OF GLOBAL MILITARY CYBERSECURITY MARKET

1.4 CURRENCY AND PRICING

1.5 LIMITATION

1.6 MARKETS COVERED

2 MARKET SEGMENTATION

2.1 KEY TAKEAWAYS

2.2 ARRIVING AT THE GLOBAL MILITARY CYBERSECURITY MARKET

2.2.1 VENDOR POSITIONING GRID

2.2.2 TECHNOLOGY LIFE LINE CURVE

2.2.3 MARKET GUIDE

2.2.4 COMAPANY MARKET SHARE ANALYSIS

2.2.5 MULTIVARIATE MODELLING

2.2.6 TOP TO BOTTOM ANALYSIS

2.2.7 STANDARDS OF MEASUREMENT

2.2.8 VENDOR SHARE ANALYSIS

2.2.9 DATA POINTS FROM KEY PRIMARY INTERVIEWS

2.2.10 DATA POINTS FROM KEY SECONDARY DATABASES

2.3 GLOBAL MILITARY CYBERSECURITY MARKET: RESEARCH SNAPSHOT

2.4 ASSUMPTIONS

3 MARKET OVERVIEW

3.1 DRIVERS

3.2 RESTRAINTS

3.3 OPPORTUNITIES

3.4 CHALLENGES

4 EXECUTIVE SUMMARY

5 PREMIUM INSIGHTS

5.1 PORTERS FIVE FORCES

5.2 REGULATORY STANDARDS

5.3 TECHNOLOGICAL TRENDS

5.4 VALUE CHAIN ANALYSIS

5.5 COMPANY COMPARITIVE ANALYSIS

5.6 KEY STRATEGIC INITIATIVES

5.7 CASE STUDY

6 GLOBAL MILITARY CYBERSECURITY MARKET, BY OFFERING

6.1 OVERVIEW

6.2 SOLUTION

6.2.1 FIREWALL

6.2.2 IAM

6.2.3 LOG MANAGEMENT & SIEM

6.2.4 PATH MANAGEMENT

6.2.5 RISK AND COMPLIANCE MANAGEMENT

6.2.6 ANTIVIRUS/ANTIMALWARE

6.2.7 ENCRYPTION

6.2.8 INTRUSION DETECTION SYSTEM

6.2.9 OTHERS

6.3 SERVICES

6.3.1 DESIGN AND IMPLEMENTATION

6.3.2 CONSULTING

6.3.3 RISK AND THREAT MAINTENANCE

6.3.4 SUPPORT AND MAINTENANCE

6.3.5 OTHERS

7 GLOBAL MILITARY CYBERSECURITY MARKET, BY SECURITY TYPE

7.1 OVERVIEW

7.2 DATA PROTECTION

7.2.1 DATA BACKUP AND RECOVERY

7.2.2 DATA ARCHIVING AND ENDISCOVERY

7.2.3 DISASTER RECOVERY

7.2.4 ENCRYPTION

7.2.5 TOKENIZATION

7.2.6 DATA LOSS PREVENTION

7.2.7 IDENTITY AND ACCESS MANAGEMENT

7.2.8 COMPLAINCE MANANAGEMENT

7.3 APPLICATION SECURITY

7.3.1 SECURITY TESTING TOOLS

7.3.2 CONTAINER SECURITY

7.3.3 API SECURITY

7.3.4 OTHERS

7.4 SYSTEM ADMINISTRATION

7.5 ENDPOINT SECURITY

7.5.1 BY SOLUTIONS

7.5.1.1. ENDPOINT PROTECTION PLATFORM (EPP)

7.5.1.2. ENDPOINT DETECTION AND RESPONSE (EDR)

7.6 NETWORK SECURITY

7.6.1 FIREWALLS

7.6.2 ANTIVIRUS/ANTIMALWARE

7.6.3 NETWORK ACCESS CONTROL

7.6.4 DATA LOSS PRVENTION

7.6.5 IDS/IPS

7.6.6 SECURE WEB GATEWAYS

7.6.7 DDOS MITIGATION

7.6.8 UNIFIED THREAT MANAGEMENT

7.6.9 VULNERABILITY SCANNING

7.6.10 SANDBOXING

7.6.11 OTHERS

7.6.12 DDOS

8 GLOBAL MILITARY CYBERSECURITY MARKET, BY APPLICATION

8.1 OVERVIEW

8.2 COMMAND AND CONTROL SYSTEMS

8.2.1 SOLUTION

8.2.1.1. FIREWALL

8.2.1.2. IAM

8.2.1.3. LOG MANAGEMENT & SIEM

8.2.1.4. PATH MANAGEMENT

8.2.1.5. RISK AND COMPLIANCE MANAGEMENT

8.2.1.6. ANTIVIRUS/ANTIMALWARE

8.2.1.7. ENCRYPTION

8.2.1.8. INTRUSION DETECTION SYSTEM

8.2.1.9. OTHERS

8.2.2 SERVICES

8.2.2.1. DESIGN AND IMPLEMENTATION

8.2.2.2. CONSULTING

8.2.2.3. RISK AND THREAT MAINTENANCE

8.2.2.4. SUPPORT AND MAINTENANCE

8.2.2.5. OTHERS

8.3 COMMUNICATION NETWORK

8.3.1 SOLUTION

8.3.1.1. FIREWALL

8.3.1.2. IAM

8.3.1.3. LOG MANAGEMENT & SIEM

8.3.1.4. PATH MANAGEMENT

8.3.1.5. RISK AND COMPLIANCE MANAGEMENT

8.3.1.6. ANTIVIRUS/ANTIMALWARE

8.3.1.7. ENCRYPTION

8.3.1.8. INTRUSION DETECTION SYSTEM

8.3.1.9. OTHERS

8.3.2 SERVICES

8.3.2.1. DESIGN AND IMPLEMENTATION

8.3.2.2. CONSULTING

8.3.2.3. RISK AND THREAT MAINTENANCE

8.3.2.4. SUPPORT AND MAINTENANCE

8.3.2.5. OTHERS

8.4 INTELLIGENCE AND SURVEILLENCE

8.4.1 SOLUTION

8.4.1.1. FIREWALL

8.4.1.2. IAM

8.4.1.3. LOG MANAGEMENT & SIEM

8.4.1.4. PATH MANAGEMENT

8.4.1.5. RISK AND COMPLIANCE MANAGEMENT

8.4.1.6. ANTIVIRUS/ANTIMALWARE

8.4.1.7. ENCRYPTION

8.4.1.8. INTRUSION DETECTION SYSTEM

8.4.1.9. OTHERS

8.4.2 SERVICES

8.4.2.1. DESIGN AND IMPLEMENTATION

8.4.2.2. CONSULTING

8.4.2.3. RISK AND THREAT MAINTENANCE

8.4.2.4. SUPPORT AND MAINTENANCE

8.4.2.5. OTHERS

8.5 WEAPON SYSTEMS AND PLATFORMS

8.5.1 SOLUTION

8.5.1.1. FIREWALL

8.5.1.2. IAM

8.5.1.3. LOG MANAGEMENT & SIEM

8.5.1.4. PATH MANAGEMENT

8.5.1.5. RISK AND COMPLIANCE MANAGEMENT

8.5.1.6. ANTIVIRUS/ANTIMALWARE

8.5.1.7. ENCRYPTION

8.5.1.8. INTRUSION DETECTION SYSTEM

8.5.1.9. OTHERS

8.5.2 SERVICES

8.5.2.1. DESIGN AND IMPLEMENTATION

8.5.2.2. CONSULTING

8.5.2.3. RISK AND THREAT MAINTENANCE

8.5.2.4. SUPPORT AND MAINTENANCE

8.5.2.5. OTHERS

8.6 OTHERS

9 GLOBAL MILITARY CYBERSECURITY MARKET, BY REGION

9.1 GLOBAL MILITARY CYBERSECURITY MARKET, (ALL SEGMENTATION PROVIDED ABOVE IS REPRESENTED IN THIS CHAPTER BY COUNTRY)

9.1.1 NORTH AMERICA

9.1.1.1. U.S.

9.1.1.2. CANADA

9.1.1.3. MEXICO

9.1.2 EUROPE

9.1.2.1. GERMANY

9.1.2.2. FRANCE

9.1.2.3. U.K.

9.1.2.4. ITALY

9.1.2.5. SPAIN

9.1.2.6. RUSSIA

9.1.2.7. TURKEY

9.1.2.8. BELGIUM

9.1.2.9. NETHERLANDS

9.1.2.10. SWITZERLAND

9.1.2.11. REST OF EUROPE

9.1.3 ASIA PACIFIC

9.1.3.1. JAPAN

9.1.3.2. CHINA

9.1.3.3. SOUTH KOREA

9.1.3.4. INDIA

9.1.3.5. AUSTRALIA

9.1.3.6. SINGAPORE

9.1.3.7. THAILAND

9.1.3.8. MALAYSIA

9.1.3.9. INDONESIA

9.1.3.10. PHILIPPINES

9.1.3.11. REST OF ASIA PACIFIC

9.1.4 SOUTH AMERICA

9.1.4.1. BRAZIL

9.1.4.2. ARGENTINA

9.1.4.3. REST OF SOUTH AMERICA

9.1.5 MIDDLE EAST AND AFRICA

9.1.5.1. SOUTH AFRICA

9.1.5.2. EGYPT

9.1.5.3. SAUDI ARABIA

9.1.5.4. U.A.E

9.1.5.5. ISRAEL

9.1.5.6. REST OF MIDDLE EAST AND AFRICA

9.2 KEY PRIMARY INSIGHTS: BY MAJOR COUNTRIESS

10 GLOBAL MILITARY CYBERSECURITY MARKET, COMPANY LANDSCAPE

10.1 COMPANY SHARE ANALYSIS: GLOBAL

10.2 COMPANY SHARE ANALYSIS: NORTH AMERICA

10.3 COMPANY SHARE ANALYSIS: EUROPE

10.4 COMPANY SHARE ANALYSIS: ASIA PACIFIC

10.5 MERGERS & ACQUISITIONS

10.6 NEW PRODUCT DEVELOPMENT AND APPROVALS

10.7 EXPANSIONS

10.8 REGULATORY CHANGES

10.9 PARTNERSHIP AND OTHER STRATEGIC DEVELOPMENTS

11 GLOBAL MILITARY CYBERSECURITY MARKET, SWOT & DBMR ANALYSIS

12 GLOBAL MILITARY CYBERSECURITY MARKET, COMPANY PROFILE

12.1 BAE SYSTEMS PLC

12.1.1 COMPANY SNAPSHOT

12.1.2 REVENUE ANALYSIS

12.1.3 PRODUCT PORTFOLIO

12.1.4 RECENT DEVELOPMENTS

12.2 THALES

12.2.1 COMPANY SNAPSHOT

12.2.2 REVENUE ANALYSIS

12.2.3 PRODUCT PORTFOLIO

12.2.4 RECENT DEVELOPMENTS

12.3 LOCKHEAD MARTIN CORPORATION

12.3.1 COMPANY SNAPSHOT

12.3.2 REVENUE ANALYSIS

12.3.3 PRODUCT PORTFOLIO

12.3.4 RECENT DEVELOPMENTS

12.4 GENERAL DYNAMICS CORPORATION

12.4.1 COMPANY SNAPSHOT

12.4.2 REVENUE ANALYSIS

12.4.3 PRODUCT PORTFOLIO

12.4.4 RECENT DEVELOPMENTS

12.5 NORTHROP GRUMMAN CORPORATION

12.5.1 COMPANY SNAPSHOT

12.5.2 REVENUE ANALYSIS

12.5.3 PRODUCT PORTFOLIO

12.5.4 RECENT DEVELOPMENTS

12.6 RAYTHEON TECHNOLOGIES CORPORATION

12.6.1 COMPANY SNAPSHOT

12.6.2 REVENUE ANALYSIS

12.6.3 PRODUCT PORTFOLIO

12.6.4 RECENT DEVELOPMENTS

12.7 AIRBUS

12.7.1 COMPANY SNAPSHOT

12.7.2 REVENUE ANALYSIS

12.7.3 PRODUCT PORTFOLIO

12.7.4 RECENT DEVELOPMENTS

12.8 IBM CORPORATION

12.8.1 COMPANY SNAPSHOT

12.8.2 REVENUE ANALYSIS

12.8.3 PRODUCT PORTFOLIO

12.8.4 RECENT DEVELOPMENTS

12.9 THE CARYLE CORPORATION

12.9.1 COMPANY SNAPSHOT

12.9.2 REVENUE ANALYSIS

12.9.3 PRODUCT PORTFOLIO

12.9.4 RECENT DEVELOPMENTS

12.1 SALIENT CRGT

12.10.1 COMPANY SNAPSHOT

12.10.2 REVENUE ANALYSIS

12.10.3 PRODUCT PORTFOLIO

12.10.4 RECENT DEVELOPMENTS

12.11 RAYTHEON COMPANY

12.11.1 COMPANY SNAPSHOT

12.11.2 REVENUE ANALYSIS

12.11.3 PRODUCT PORTFOLIO

12.11.4 RECENT DEVELOPMENTS

12.12 WEBSENSE INC.

12.12.1 COMPANY SNAPSHOT

12.12.2 REVENUE ANALYSIS

12.12.3 PRODUCT PORTFOLIO

12.12.4 RECENT DEVELOPMENTS

12.13 AT& T

12.13.1 COMPANY SNAPSHOT

12.13.2 REVENUE ANALYSIS

12.13.3 PRODUCT PORTFOLIO

12.13.4 RECENT DEVELOPMENTS

12.14 BOEING

12.14.1 COMPANY SNAPSHOT

12.14.2 REVENUE ANALYSIS

12.14.3 PRODUCT PORTFOLIO

12.14.4 RECENT DEVELOPMENTS

12.15 CISCO

12.15.1 COMPANY SNAPSHOT

12.15.2 REVENUE ANALYSIS

12.15.3 PRODUCT PORTFOLIO

12.15.4 RECENT DEVELOPMENTS

NOTE: THE COMPANIES PROFILED IS NOT EXHAUSTIVE LIST AND IS AS PER OUR PREVIOUS CLIENT REQUIREMENT. WE PROFILE MORE THAN 100 COMPANIES IN OUR STUDY AND HENCE THE LIST OF COMPANIES CAN BE MODIFIED OR REPLACED ON REQUEST

13 CONCLUSION

14 QUESTIONNAIRE

15 RELATED REPORTS

16 ABOUT DATA BRIDGE MARKET RESEARCH

Méthodologie de recherche

La collecte de données et l'analyse de l'année de base sont effectuées à l'aide de modules de collecte de données avec des échantillons de grande taille. L'étape consiste à obtenir des informations sur le marché ou des données connexes via diverses sources et stratégies. Elle comprend l'examen et la planification à l'avance de toutes les données acquises dans le passé. Elle englobe également l'examen des incohérences d'informations observées dans différentes sources d'informations. Les données de marché sont analysées et estimées à l'aide de modèles statistiques et cohérents de marché. De plus, l'analyse des parts de marché et l'analyse des tendances clés sont les principaux facteurs de succès du rapport de marché. Pour en savoir plus, veuillez demander un appel d'analyste ou déposer votre demande.

La méthodologie de recherche clé utilisée par l'équipe de recherche DBMR est la triangulation des données qui implique l'exploration de données, l'analyse de l'impact des variables de données sur le marché et la validation primaire (expert du secteur). Les modèles de données incluent la grille de positionnement des fournisseurs, l'analyse de la chronologie du marché, l'aperçu et le guide du marché, la grille de positionnement des entreprises, l'analyse des brevets, l'analyse des prix, l'analyse des parts de marché des entreprises, les normes de mesure, l'analyse globale par rapport à l'analyse régionale et des parts des fournisseurs. Pour en savoir plus sur la méthodologie de recherche, envoyez une demande pour parler à nos experts du secteur.

Personnalisation disponible

Data Bridge Market Research est un leader de la recherche formative avancée. Nous sommes fiers de fournir à nos clients existants et nouveaux des données et des analyses qui correspondent à leurs objectifs. Le rapport peut être personnalisé pour inclure une analyse des tendances des prix des marques cibles, une compréhension du marché pour d'autres pays (demandez la liste des pays), des données sur les résultats des essais cliniques, une revue de la littérature, une analyse du marché des produits remis à neuf et de la base de produits. L'analyse du marché des concurrents cibles peut être analysée à partir d'une analyse basée sur la technologie jusqu'à des stratégies de portefeuille de marché. Nous pouvons ajouter autant de concurrents que vous le souhaitez, dans le format et le style de données que vous recherchez. Notre équipe d'analystes peut également vous fournir des données sous forme de fichiers Excel bruts, de tableaux croisés dynamiques (Fact book) ou peut vous aider à créer des présentations à partir des ensembles de données disponibles dans le rapport.