Global Risk And Vulnerability Proactive Security Market

Taille du marché en milliards USD

TCAC :

%

USD

5.55 Billion

USD

17.97 Billion

2025

2033

USD

5.55 Billion

USD

17.97 Billion

2025

2033

| 2026 –2033 | |

| USD 5.55 Billion | |

| USD 17.97 Billion | |

|

|

|

|

Segmentation du marché mondial de la sécurité proactive en matière de risques et de vulnérabilités, par taille d'organisation (grandes entreprises et PME), utilisateur final (banque, services financiers et assurances, gouvernement et défense, commerce de détail et commerce électronique, informatique et télécommunications, santé et sciences de la vie, énergie et services publics, industrie manufacturière et autres) - Tendances du secteur et prévisions jusqu'en 2033

Quelle est la taille et le taux de croissance du marché mondial de la sécurité proactive en matière de risques et de vulnérabilités ?

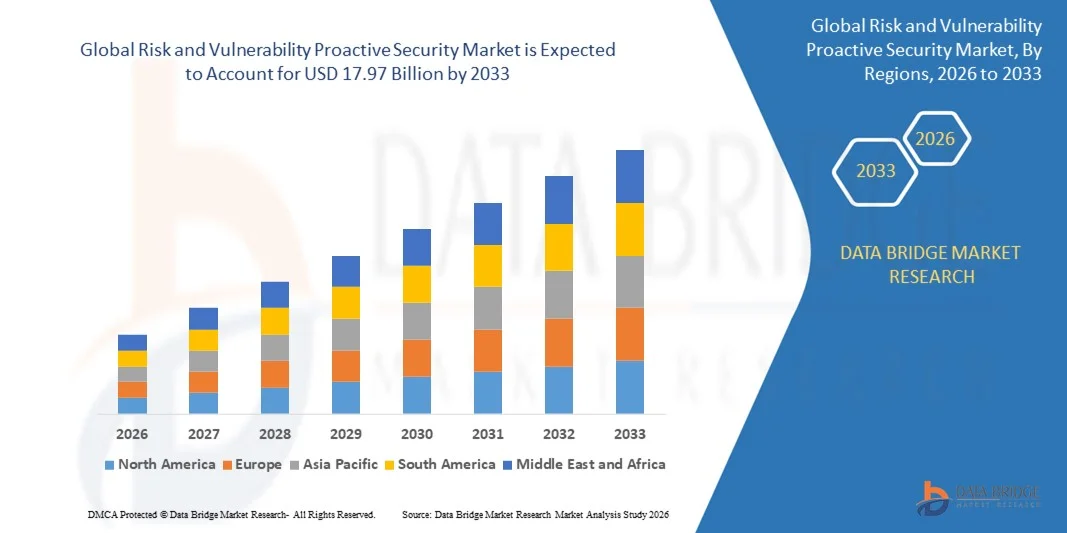

- Le marché mondial de la sécurité proactive en matière de risques et de vulnérabilités était évalué à 5,55 milliards de dollars américains en 2025 et devrait atteindre 17,97 milliards de dollars américains d'ici 2033 , avec un TCAC de 15,80 % au cours de la période de prévision.

- L'évolution stratégique vers une sécurité proactive, induite par la sophistication croissante des techniques d'attaque, influence directement la croissance du marché de la sécurité proactive en matière de risques et de vulnérabilités.

- Par ailleurs, l'adoption croissante des appareils mobiles intelligents et de l'Internet des objets (IoT) stimule la croissance du marché de la sécurité proactive en matière de risques et de vulnérabilités. De même, le besoin croissant de gérer des réglementations et des exigences de conformité strictes a un impact positif sur la croissance de ce marché.

Quels sont les principaux enseignements du marché de la sécurité proactive en matière de risques et de vulnérabilités ?

- Le besoin croissant de solutions de sécurité proactives est renforcé par l'augmentation du nombre de violations de sécurité et de cyberattaques, ce qui constitue également un moteur de croissance actif pour le marché de la sécurité proactive en matière de risques et de vulnérabilités.

- De plus, la multiplication des appareils connectés en entreprise, due au BYOD (Bring Your Device) et à l'essor de l'IoT, a incité les entreprises à passer de solutions de sécurité réactives à des solutions proactives. Il en résulte une forte demande en matière de sécurité proactive face aux risques et aux vulnérabilités, ainsi qu'une croissance soutenue du marché de la sécurité proactive dans ce domaine.

- L'Amérique du Nord a dominé le marché de la sécurité proactive en matière de risques et de vulnérabilités avec une part de revenus de 39,85 % en 2025, grâce à une forte adoption de la cybersécurité par les entreprises, les agences gouvernementales et les opérateurs d'infrastructures critiques aux États-Unis et au Canada.

- La région Asie-Pacifique devrait enregistrer le taux de croissance annuel composé (TCAC) le plus rapide, soit 8,69 %, entre 2026 et 2033, sous l'effet d'une numérisation rapide, d'une adoption massive du cloud et de la recrudescence des cybermenaces en Chine, au Japon, en Inde, en Corée du Sud et en Asie du Sud-Est.

- Le segment des grandes entreprises a dominé le marché avec une part de 62,4 % en 2025, sous l'impulsion de dépenses élevées en cybersécurité, d'infrastructures informatiques complexes et du besoin de surveillance continue des vulnérabilités dans les environnements hybrides, multicloud et mondiaux.

Portée du rapport et segmentation du marché de la sécurité proactive en matière de risques et de vulnérabilités

|

Attributs |

Risques et vulnérabilités : sécurité proactive – Principales informations sur le marché |

|

Segments couverts |

|

|

Pays couverts |

Amérique du Nord

Europe

Asie-Pacifique

Moyen-Orient et Afrique

Amérique du Sud

|

|

Acteurs clés du marché |

|

|

Opportunités de marché |

|

|

Ensembles d'informations de données à valeur ajoutée |

En plus des informations sur les scénarios de marché tels que la valeur du marché, le taux de croissance, la segmentation, la couverture géographique et les principaux acteurs, les rapports de marché élaborés par Data Bridge Market Research comprennent également une analyse approfondie par des experts, une analyse des prix, une analyse des parts de marché des marques, une enquête auprès des consommateurs, une analyse démographique, une analyse de la chaîne d'approvisionnement, une analyse de la chaîne de valeur, un aperçu des matières premières/consommables, les critères de sélection des fournisseurs, une analyse PESTLE, une analyse de Porter et le cadre réglementaire. |

Quelle est la tendance clé du marché de la sécurité proactive en matière de risques et de vulnérabilités ?

Intégration croissante des plateformes de sécurité proactives automatisées, basées sur l'IA et pilotées par le cloud

- Le marché de la sécurité proactive en matière de risques et de vulnérabilités connaît une adoption accélérée des plateformes de sécurité basées sur l'IA, intégrées au cloud et pilotées par l'automatisation, qui surveillent, hiérarchisent et corrigent en continu les cyber-risques au sein d'environnements informatiques complexes.

- Les fournisseurs introduisent des analyses de menaces en temps réel, la détection d'anomalies basée sur l'apprentissage automatique et des capacités de réponse autonome, permettant aux organisations d'atténuer proactivement les vulnérabilités avant qu'elles ne soient exploitées.

- La demande croissante des entreprises pour des tableaux de bord centralisés, une notation automatisée des risques, une surveillance continue de la configuration et une intelligence prédictive redessine le paysage de la sécurité proactive.

- Par exemple, des entreprises telles qu'IBM, Palo Alto Networks, Cisco et Rapid7 ont modernisé leurs suites de sécurité proactives grâce à des analyses comportementales améliorées, des flux de travail de remédiation automatisés et des outils d'orchestration natifs du cloud.

- La nécessité d'une détection plus rapide des vulnérabilités, d'une corrélation des menaces multivectorielles et de mécanismes de défense proactifs favorise un déploiement à grande échelle dans les environnements cloud, hybrides et sur site.

- Face à la sophistication croissante des cyberattaques, les plateformes de sécurité proactives basées sur l'IA resteront essentielles pour la protection en temps réel, la prévision des risques et l'amélioration continue de la sécurité au sein des entreprises mondiales.

Quels sont les principaux facteurs de risque et de vulnérabilité sur le marché de la sécurité proactive ?

- La demande croissante en matière de détection avancée des menaces, de surveillance continue des vulnérabilités et d'évaluation automatisée des risques stimule l'adoption mondiale de ces solutions au sein des écosystèmes de sécurité des entreprises.

- Par exemple, en 2025, des fournisseurs tels qu'IBM, Cisco, Securonix et LogRhythm ont enrichi leurs offres de sécurité proactive grâce à des moteurs d'apprentissage automatique améliorés, des outils d'analyse des risques et des capacités de réponse automatisée.

- La transformation numérique croissante, la migration vers le cloud, l'expansion du télétravail et la fréquence accrue des cyberattaques accélèrent l'adoption de ces technologies aux États-Unis, en Europe et en Asie-Pacifique.

- Les progrès réalisés en matière d'intégration SIEM, d'automatisation SOAR, de télémétrie des terminaux et d'analyse comportementale ont considérablement renforcé la précision de la détection, l'évolutivité et l'efficacité opérationnelle.

- La complexité croissante des infrastructures informatiques d'entreprise et l'utilisation accrue des objets connectés, des systèmes de cloud hybride, des plateformes SaaS et des surfaces d'attaque multivectorielles engendrent une forte demande en matière d'identification proactive des risques.

- Soutenu par des investissements constants dans la R&D en cybersécurité, la conformité réglementaire et la modernisation des entreprises, le marché de la sécurité proactive en matière de risques et de vulnérabilités est bien positionné pour une forte expansion à long terme.

Quel facteur freine la croissance du marché de la sécurité proactive en matière de risques et de vulnérabilités ?

- Les coûts élevés de déploiement et de maintenance des plateformes de sécurité proactives basées sur l'IA, l'automatisation et le cloud limitent leur adoption par les PME et les organisations aux budgets restreints.

- Par exemple, entre 2024 et 2025, la hausse des dépenses liées aux moteurs d'analyse de sécurité, au stockage des données et aux abonnements aux services de veille sur les menaces a entraîné une augmentation des prix des solutions proposées par les fournisseurs mondiaux de cybersécurité.

- La complexité croissante des environnements multicloud, l'analyse du trafic chiffré, la sécurité des API et les déploiements zéro confiance accroissent le besoin de professionnels qualifiés en cybersécurité.

- Le manque de sensibilisation aux capacités de sécurité proactive, aux avantages de l'automatisation et à la prédiction des risques basée sur l'IA dans les régions en développement ralentit la pénétration du marché.

- La forte concurrence des outils SIEM traditionnels, des plateformes EDR et des scanners de vulnérabilités manuels exerce une pression sur les prix et réduit la différenciation des outils proactifs avancés.

- Pour surmonter ces obstacles, les fournisseurs mettent l'accent sur des offres cloud optimisées en termes de coûts, des déploiements modulaires, l'automatisation pilotée par l'IA et des cadres d'intégration simplifiés afin d'étendre l'adoption mondiale des solutions de sécurité proactives.

Comment le marché de la sécurité proactive en matière de risques et de vulnérabilités est-il segmenté ?

Le marché est segmenté en fonction de la taille de l'organisation et de l'utilisateur final .

- Par taille d'organisation

En fonction de la taille de l'organisation, le marché de la sécurité proactive en matière de risques et de vulnérabilités se divise en deux segments : les grandes entreprises et les petites et moyennes entreprises (PME). Le segment des grandes entreprises dominait le marché en 2025 avec une part de 62,4 %, grâce à des dépenses élevées en cybersécurité, des infrastructures informatiques complexes et la nécessité d'une surveillance continue des vulnérabilités dans des environnements hybrides, multicloud et internationaux. Les grandes entreprises déploient de plus en plus d'analyses de risques basées sur l'IA, d'outils de réponse automatisée aux menaces et de plateformes de conformité continue pour atténuer les cyberattaques sophistiquées et relever les défis réglementaires. Leur importante capacité d'investissement, leur accès à des équipes de cybersécurité qualifiées et l'adoption de stratégies de défense proactives contribuent à une forte demande du marché.

Le segment des PME devrait connaître la croissance annuelle composée la plus rapide entre 2026 et 2033, sous l'effet de l'exposition accrue aux cyberattaques, de l'adoption de plateformes de sécurité basées sur le cloud et de la disponibilité croissante de solutions de sécurité proactives et économiques. La transformation numérique croissante des PME accélère encore l'adoption d'outils automatisés de gestion des vulnérabilités.

- Par l'utilisateur final

Selon l'utilisateur final, le marché de la sécurité proactive en matière de risques et de vulnérabilités se segmente en plusieurs secteurs : banque, services financiers et assurances (BFSI), gouvernement et défense, commerce de détail et e-commerce, technologies de l'information et télécommunications, santé et sciences de la vie, énergie et services publics, industrie manufacturière et autres. Le segment BFSI dominait le marché en 2025 avec une part de 27,8 %, sous l'impulsion d'exigences réglementaires strictes, de volumes de transactions élevés et de la nécessité d'une surveillance continue des risques pour prévenir les violations de données et la fraude financière. Les institutions BFSI s'appuient fortement sur l'évaluation des risques par l'IA, la détection des anomalies en temps réel et les systèmes automatisés de réponse aux incidents pour sécuriser leurs actifs numériques.

Le secteur des technologies de l'information et des télécommunications devrait connaître la croissance annuelle composée la plus rapide entre 2026 et 2033, portée par l'essor rapide du cloud, la recrudescence des cybermenaces ciblant les infrastructures numériques et l'adoption croissante d'outils de sécurité proactifs pour la sécurité des applications, la surveillance des réseaux et la protection des API. La forte croissance du trafic de données, l'intégration de l'Internet des objets (IoT) et les services numériques renforcent encore la demande à long terme.

Quelle région détient la plus grande part du marché de la sécurité proactive en matière de risques et de vulnérabilités ?

- L'Amérique du Nord a dominé le marché de la sécurité proactive en matière de risques et de vulnérabilités avec une part de revenus de 39,85 % en 2025, grâce à une forte adoption de la cybersécurité par les entreprises, les agences gouvernementales et les opérateurs d'infrastructures critiques aux États-Unis et au Canada.

- La fréquence croissante des cyberattaques, la montée en puissance des menaces persistantes avancées (APT) et l'expansion des écosystèmes informatiques cloud et hybrides continuent d'accélérer le déploiement de solutions de surveillance des vulnérabilités en temps réel et de détection proactive des menaces.

- Les entreprises leaders de la région intègrent des analyses pilotées par l'IA, des réponses automatisées aux incidents et des outils de sécurité natifs du cloud, renforçant ainsi le leadership de l'Amérique du Nord en matière d'innovation dans le domaine de la cybersécurité. L'investissement continu dans la transformation numérique, les architectures Zero Trust et les centres d'opérations de sécurité (SOC) avancés consolide davantage leur position dominante sur le marché.

Analyse proactive du marché de la sécurité aux États-Unis : risques et vulnérabilités

Les États-Unis demeurent le principal contributeur en Amérique du Nord, grâce à des investissements importants en cybersécurité, des cadres réglementaires rigoureux et l'adoption généralisée d'outils de sécurité proactifs dans les secteurs de la banque, de la finance et de l'assurance (BFSI), de la défense, de la santé et des télécommunications. La recrudescence des risques liés aux ransomwares, au phishing et aux attaques ciblant le cloud accélère le déploiement de plateformes d'évaluation des vulnérabilités basées sur l'IA et d'outils de remédiation automatisés. La présence de fournisseurs de cybersécurité de premier plan, d'infrastructures SOC avancées et d'un niveau élevé de numérisation des entreprises contribue également à la croissance du marché.

Analyse proactive du marché de la sécurité au Canada : risques et vulnérabilités

Le Canada contribue fortement à la croissance régionale grâce à l'adoption par les organisations de systèmes de sécurité proactifs visant à protéger les infrastructures critiques, les environnements de fabrication intelligents et les réseaux du secteur public. La numérisation croissante des services publics, des télécommunications, des services bancaires et des transports a accru la demande d'outils d'évaluation automatisée des risques, de surveillance continue et de renseignement sur les menaces. Les programmes gouvernementaux de cybersécurité, le développement des pôles d'innovation technologique et la sensibilisation accrue à la cybersécurité favorisent l'adoption croissante de solutions de sécurité proactives de pointe au Canada.

Marché de la sécurité proactive en matière de risques et de vulnérabilités en Asie-Pacifique

La région Asie-Pacifique devrait enregistrer le taux de croissance annuel composé (TCAC) le plus rapide, à 8,69 %, entre 2026 et 2033. Cette croissance est portée par la digitalisation rapide, l'adoption massive du cloud et la recrudescence des cybermenaces en Chine, au Japon, en Inde, en Corée du Sud et en Asie du Sud-Est. L'essor du commerce électronique, des services financiers, des centres de données et du déploiement de la 5G alimente le besoin d'outils d'analyse de vulnérabilités de haute précision, de correctifs automatisés et de prédiction des menaces basés sur l'IA. L'augmentation des investissements dans les infrastructures de cybersécurité, les réglementations gouvernementales et la sensibilisation accrue des entreprises aux risques de violation de données accélèrent encore l'adoption de plateformes de sécurité proactives dans toute la région.

Analyse proactive du marché de la sécurité en Chine : risques et vulnérabilités

La Chine domine le marché Asie-Pacifique grâce à d'importants investissements dans les infrastructures de cybersécurité, à des initiatives de transformation numérique massives et au développement rapide de ses secteurs financier, des télécommunications et industriel. L'exposition croissante aux cyberattaques et la complexité grandissante des écosystèmes numériques entraînent le déploiement à grande échelle de plateformes d'évaluation des vulnérabilités, de systèmes de notation des risques et de solutions de gestion des menaces basées sur l'IA.

Analyse proactive du marché de la sécurité au Japon : risques et vulnérabilités

Le Japon affiche une croissance stable, soutenue par une automatisation industrielle avancée, une infrastructure de télécommunications mature et la modernisation des cadres de cybersécurité des entreprises. L'adoption croissante de l'Internet des objets (IoT), de la robotique et de la fabrication numérique renforce le besoin d'outils précis et en temps réel pour la détection des vulnérabilités et la gestion proactive des risques. L'accent mis sur la fiabilité et la planification de la sécurité à long terme contribue également à l'expansion du marché.

Analyse proactive du marché de la sécurité en Inde : risques et vulnérabilités

L'Inde s'impose comme un marché en forte croissance grâce au développement des services informatiques, à l'adoption des technologies financières et aux programmes d'infrastructures numériques soutenus par le gouvernement. La recrudescence des cyberattaques, la migration croissante vers le cloud et l'essor des startups accélèrent la demande en matière de surveillance continue des vulnérabilités, d'outils de conformité automatisés et de plateformes de sécurité natives du cloud. La croissance des centres de données et la transformation numérique des entreprises contribuent également à cette adoption.

Analyse proactive du marché de la sécurité en Corée du Sud : risques et vulnérabilités

La Corée du Sud contribue de manière significative à la croissance grâce à un taux élevé de pénétration technologique, un déploiement massif de la 5G et une expansion rapide des services numériques. La dépendance croissante aux objets connectés, aux systèmes d'IA et à l'automatisation industrielle accroît la demande en solutions avancées de gestion des vulnérabilités et de veille sur les menaces en temps réel. Une solide capacité de production et des écosystèmes numériques axés sur l'innovation soutiennent une croissance stable et durable.

Quelles sont les principales entreprises du marché de la sécurité proactive en matière de risques et de vulnérabilités ?

Le secteur de la sécurité proactive en matière de risques et de vulnérabilités est principalement dominé par des entreprises bien établies, notamment :

- IBM Corporation (États-Unis)

- FireEye, Inc. (États-Unis)

- Palo Alto Networks, Inc. (États-Unis)

- Securonix, Inc. (États-Unis)

- LogRhythm, Inc. (États-Unis)

- Rapid7 (États-Unis)

- Qualys, Inc. (États-Unis)

- Propriété intellectuelle d'AT&T. (États-Unis)

- McAfee, LLC (États-Unis)

- Trustwave Holdings, Inc. (États-Unis)

- CyberSponse, Inc. (États-Unis)

- Cisco (États-Unis)

- Broadcom. (États-Unis)

- FireMon, LLC (États-Unis)

- Centrify Corporation. (États-Unis)

- Oracle (États-Unis)

- couloir de nage (États-Unis)

- Skybox Security, Inc. (États-Unis)

- RSA Security LLC (États-Unis)

- ThreatConnect, Inc. (États-Unis)

SKU-

Accédez en ligne au rapport sur le premier cloud mondial de veille économique

- Tableau de bord d'analyse de données interactif

- Tableau de bord d'analyse d'entreprise pour les opportunités à fort potentiel de croissance

- Accès d'analyste de recherche pour la personnalisation et les requêtes

- Analyse de la concurrence avec tableau de bord interactif

- Dernières actualités, mises à jour et analyse des tendances

- Exploitez la puissance de l'analyse comparative pour un suivi complet de la concurrence

Méthodologie de recherche

La collecte de données et l'analyse de l'année de base sont effectuées à l'aide de modules de collecte de données avec des échantillons de grande taille. L'étape consiste à obtenir des informations sur le marché ou des données connexes via diverses sources et stratégies. Elle comprend l'examen et la planification à l'avance de toutes les données acquises dans le passé. Elle englobe également l'examen des incohérences d'informations observées dans différentes sources d'informations. Les données de marché sont analysées et estimées à l'aide de modèles statistiques et cohérents de marché. De plus, l'analyse des parts de marché et l'analyse des tendances clés sont les principaux facteurs de succès du rapport de marché. Pour en savoir plus, veuillez demander un appel d'analyste ou déposer votre demande.

La méthodologie de recherche clé utilisée par l'équipe de recherche DBMR est la triangulation des données qui implique l'exploration de données, l'analyse de l'impact des variables de données sur le marché et la validation primaire (expert du secteur). Les modèles de données incluent la grille de positionnement des fournisseurs, l'analyse de la chronologie du marché, l'aperçu et le guide du marché, la grille de positionnement des entreprises, l'analyse des brevets, l'analyse des prix, l'analyse des parts de marché des entreprises, les normes de mesure, l'analyse globale par rapport à l'analyse régionale et des parts des fournisseurs. Pour en savoir plus sur la méthodologie de recherche, envoyez une demande pour parler à nos experts du secteur.

Personnalisation disponible

Data Bridge Market Research est un leader de la recherche formative avancée. Nous sommes fiers de fournir à nos clients existants et nouveaux des données et des analyses qui correspondent à leurs objectifs. Le rapport peut être personnalisé pour inclure une analyse des tendances des prix des marques cibles, une compréhension du marché pour d'autres pays (demandez la liste des pays), des données sur les résultats des essais cliniques, une revue de la littérature, une analyse du marché des produits remis à neuf et de la base de produits. L'analyse du marché des concurrents cibles peut être analysée à partir d'une analyse basée sur la technologie jusqu'à des stratégies de portefeuille de marché. Nous pouvons ajouter autant de concurrents que vous le souhaitez, dans le format et le style de données que vous recherchez. Notre équipe d'analystes peut également vous fournir des données sous forme de fichiers Excel bruts, de tableaux croisés dynamiques (Fact book) ou peut vous aider à créer des présentations à partir des ensembles de données disponibles dans le rapport.