Global Security Policy Management Market

Taille du marché en milliards USD

TCAC :

%

USD

2.45 Billion

USD

7.98 Billion

2024

2032

USD

2.45 Billion

USD

7.98 Billion

2024

2032

| 2025 –2032 | |

| USD 2.45 Billion | |

| USD 7.98 Billion | |

|

|

|

|

Marché mondial de la gestion des politiques de sécurité, par composant (solutions, services), mode de déploiement (sur site, cloud), taille de l'entreprise (grandes entreprises, PME) et utilisateur final (banque, finance et assurance, informatique et télécommunications, santé, commerce de détail et e-commerce, gouvernement et défense, énergie et services publics, autres) – Tendances du secteur et prévisions jusqu'en 2032

Taille du marché de la gestion des politiques de sécurité

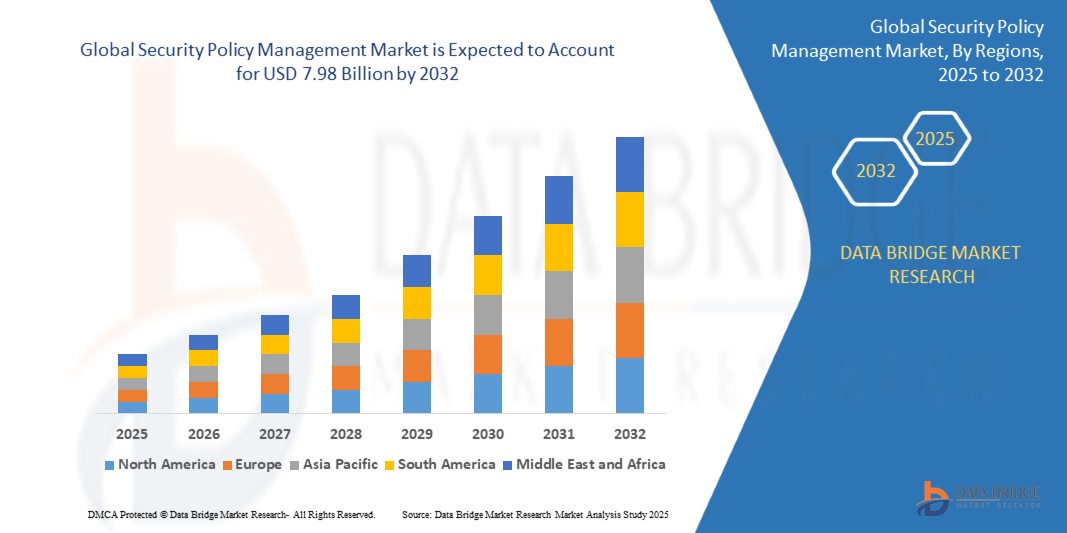

- Le marché mondial de la gestion des politiques de sécurité était évalué à 2,45 milliards de dollars en 2024 et devrait atteindre 7,98 milliards de dollars d'ici 2032 , avec un TCAC de 18,38 % au cours de la période de prévision.

- La croissance est alimentée par la complexité croissante des infrastructures réseau, la montée des cybermenaces et l'adoption croissante d'environnements informatiques multicloud et hybrides, ce qui nécessite une application centralisée et automatisée des politiques de sécurité.

Analyse du marché de la gestion des politiques de sécurité

- La gestion des politiques de sécurité désigne les plateformes et les outils qui automatisent, normalisent et appliquent les règles de sécurité, les politiques de pare-feu et les contrôles d'accès dans un environnement informatique diversifié et distribué.

- Le besoin de mises à jour de politiques en temps réel, de conformité réglementaire et d'atténuation des risques pousse les entreprises à adopter des plateformes d'orchestration de politiques intégrées aux pare-feu, aux courtiers de sécurité d'accès au cloud (CASB) et aux SD-WAN.

- À mesure que les organisations évoluent vers des architectures zéro confiance et des applications natives du cloud, la gestion des politiques de sécurité devient essentielle pour maintenir un niveau de sécurité cohérent et rationaliser les audits.

- L'intégration des algorithmes d'IA et d'apprentissage automatique dans les moteurs de politiques permet une prise de décision dynamique et axée sur les risques pour le contrôle d'accès et la réponse aux menaces, améliorant ainsi la précision et l'automatisation des politiques.

- Des secteurs industriels tels que la banque, les télécommunications et la santé privilégient l'automatisation des politiques de sécurité pour faire face à la prolifération des terminaux, des objets connectés et des points d'accès tiers.

Segmentation du marché de la gestion du périmètre et des politiques de sécurité du rapport

|

Attributs |

Gestion des politiques de sécurité : principaux enseignements du marché |

|

Segments couverts |

|

|

Pays couverts |

Amérique du Nord

Europe

Asie-Pacifique

Moyen-Orient et Afrique

Amérique du Sud

|

|

Acteurs clés du marché |

|

|

Opportunités de marché |

|

|

Ensembles d'informations de données à valeur ajoutée |

Outre les informations sur les scénarios de marché tels que la valeur du marché, le taux de croissance, la segmentation, la couverture géographique et les principaux acteurs, les rapports de marché élaborés par Data Bridge Market Research comprennent également une analyse des importations et des exportations, un aperçu de la capacité de production, une analyse de la consommation de production, une analyse des tendances des prix, un scénario de changement climatique, une analyse de la chaîne d'approvisionnement, une analyse de la chaîne de valeur, un aperçu des matières premières/consommables, les critères de sélection des fournisseurs, une analyse PESTLE, une analyse de Porter et le cadre réglementaire. |

Tendances du marché de la gestion des politiques de sécurité

L'automatisation, la gouvernance du cloud et l'intégration Zero Trust sont les moteurs de l'évolution de la gestion des politiques.

- Essorage automatisé des politiques : les organisations adoptent des moteurs d'orchestration basés sur l'IA pour automatiser la création de règles, garantir la conformité et éliminer les erreurs manuelles dans des environnements complexes et multi-fournisseurs.

- Politiques de sécurité en tant que code dans les pipelines DevSecOps : les développeurs et les équipes de sécurité intègrent directement les politiques de sécurité dans les flux de travail CI/CD, permettant une détection précoce des risques et une application de la sécurité en amont.

- Adoption de plateformes de sécurité unifiées : les entreprises migrent vers des cadres de sécurité consolidés qui unifient les politiques de pare-feu, d’accès, de points de terminaison et de cloud via une console de gestion centralisée.

- Ajustements de politiques en temps réel basés sur les menaces : l’intégration des plateformes SIEM et SOAR avec les gestionnaires de politiques permet des mises à jour dynamiques des politiques basées sur le renseignement sur les menaces et l’analyse comportementale.

- Accélération de l'accès au réseau Zero Trust (ZTNA) : la gestion des politiques de sécurité devient une pierre angulaire des stratégies ZTNA, garantissant un accès aux privilèges minimaux, la vérification de l'identité et une évaluation continue de la confiance.

Dynamique du marché de la gestion des politiques de sécurité

Conducteur

Un paysage de menaces complexe et des environnements informatiques distribués exigent une gouvernance des politiques centralisée

- Face à la recrudescence des ransomwares, des menaces internes et des APT, les entreprises ont besoin d'une application en temps réel des politiques de sécurité sur l'ensemble des infrastructures distribuées et hybrides.

- Les organisations sont confrontées à des contraintes de conformité liées à l'évolution des normes réglementaires (RGPD, HIPAA, ISO 27001), ce qui accroît l'urgence de disposer de pistes d'audit automatisées et de moteurs de règles centralisés.

- L'adoption généralisée des plateformes multicloud, du télétravail et des politiques BYOD a rendu difficile l'application de mesures de sécurité cohérentes, favorisant ainsi l'adoption d'une gestion des politiques native du cloud.

- Les initiatives de transformation numérique dans les secteurs de la banque, de la finance et de l'assurance, des télécommunications et de la santé ont accru l'exposition aux menaces externes et internes, soulignant la nécessité d'architectures de sécurité centralisées, évolutives et respectueuses des politiques.

Retenue/Défi

Complexité de l'intégration et manque de professionnels qualifiés en matière de politique de sécurité

- De nombreuses organisations utilisent des outils de sécurité disparates sur leurs terminaux, pare-feu, cloud et systèmes d'identité, ce qui crée des problèmes d'intégration et des silos de politiques .

- Le manque de personnel qualifié capable d'interpréter les cadres de conformité , d'optimiser la logique des politiques et de gérer l' application des réglementations dans plusieurs environnements ralentit l'adoption des plateformes avancées.

- Assurer la compatibilité entre les systèmes existants et les outils d'orchestration modernes peut entraîner des erreurs de configuration ou des interruptions de réseau.

- L’ajustement continu des politiques pour éviter les faux positifs, les règles redondantes ou les exceptions contradictoires est gourmand en ressources et nécessite un alignement permanent de la gouvernance .

Étendue du marché de la gestion des politiques de sécurité

Le marché est segmenté en fonction du composant, du mode de déploiement, de la taille de l'entreprise et de l'utilisateur final, reflétant l'évolution du paysage des menaces et les besoins de sécurité dans tous les secteurs d'activité.

- Par composant

Le marché est segmenté en solutions et services. Les solutions domineront le marché en 2025, portées par la demande de plateformes d'automatisation des politiques, d'outils de gestion des pare-feu et de logiciels de contrôle d'accès réseau. Le segment des services devrait connaître une croissance rapide en raison du besoin croissant de conseil en politiques, d'évaluations des risques et de services de sécurité gérés (MSS).

- Par mode de déploiement

Le marché des solutions sur site et dans le cloud est segmenté en deux catégories principales. En 2025, le déploiement dans le cloud dominera, porté par l'essor des modèles SaaS, des environnements multicloud et du télétravail. Les solutions sur site restent pertinentes dans les secteurs réglementés qui exigent un contrôle accru des données et de l'infrastructure.

- Par taille d'entreprise

Ce segment inclut les grandes entreprises et les petites et moyennes entreprises (PME). Les grandes entreprises dominent le marché en raison de la complexité de leurs infrastructures informatiques et de leurs exigences élevées en matière de conformité. Cependant, les PME connaissent une forte croissance de l'adoption grâce à la disponibilité croissante d'outils de gestion des politiques abordables et natifs du cloud.

- Par l'utilisateur final

Les principaux secteurs d'activité sont la banque, la finance et l'assurance (BFSI), les technologies de l'information et les télécommunications, la santé, le commerce de détail et le commerce électronique, le gouvernement et la défense, l'énergie et les services publics, et d'autres secteurs. Le secteur BFSI dominera en 2025 en raison de la rigueur des réglementations en matière de conformité et du caractère critique des données financières. Le segment des technologies de l'information et des télécommunications suit de près, porté par le déploiement de la 5G, la virtualisation des réseaux et l'intégration du cloud.

Analyse régionale du marché de la gestion des politiques de sécurité

- L'Amérique du Nord dominera le marché en 2025, portée par une forte demande des secteurs de la banque, de la finance et de l'assurance (BFSI), du gouvernement et des services informatiques. Les États-Unis se distinguent par une forte adoption des architectures « zéro confiance », la migration vers le cloud et l'application rigoureuse des réglementations en matière de cybersécurité.

- L'Europe connaît une croissance constante, soutenue par le RGPD et son adoption généralisée dans les secteurs bancaire, de la défense et des infrastructures critiques. Des pays comme l'Allemagne, le Royaume-Uni et la France privilégient la conformité aux réglementations, l'orchestration de la sécurité du cloud et l'application des règles de protection des données.

- La région Asie-Pacifique connaît la croissance la plus rapide grâce à une numérisation accélérée, à la modernisation de la cybersécurité et aux exigences réglementaires en Inde, en Chine, en Corée du Sud et en Australie. Face à la recrudescence des cybermenaces, les entreprises investissent dans des plateformes de sécurité évolutives et rentables.

- Au Moyen-Orient et en Afrique (MEA), la demande de solutions de gestion des politiques publiques dans les secteurs public et énergétique, notamment aux Émirats arabes unis, en Arabie saoudite et en Afrique du Sud, est en hausse, car ces pays renforcent leurs capacités nationales en matière de cybersécurité.

- L’Amérique du Sud, et notamment le Brésil et le Mexique, déploie des outils de gestion des politiques dans les secteurs financier, des télécommunications et public, appuyés par des réglementations sur la protection des données et la modernisation des infrastructures de sécurité informatique.

États-Unis

Les États-Unis sont en tête en matière d'adoption grâce à une forte demande émanant des agences fédérales, des grandes entreprises et des institutions financières. L'accent est mis sur les cadres de politique de confiance zéro, les contrôles d'accès au cloud et les outils d'audit automatisés.

Allemagne

L'Allemagne est un moteur de l'application des politiques dans les secteurs de l'automobile, de la fabrication et de la banque, avec un fort accent sur la conformité au RGPD, la souveraineté des données et la gouvernance de la sécurité multicloud.

Inde

L'Inde adopte rapidement des outils de politique natifs du cloud et intégrant l'IA dans les domaines des technologies de l'information, du commerce électronique et des infrastructures publiques, grâce à l'initiative Digital India, aux règles de localisation des données et à une sensibilisation accrue aux cyberattaques.

Chine

La Chine intensifie l'application de ses politiques dans les entreprises d'État, les opérateurs de télécommunications et les infrastructures des villes intelligentes, conformément aux exigences nationales de conformité en matière de cybersécurité et au déploiement de la 5G.

Brésil

Le Brésil se concentre sur l'unification des politiques de sécurité dans les secteurs de la finance, des télécommunications et de la santé, notamment après la mise en œuvre de la LGPD (Loi générale sur la protection des données), ce qui favorise la visibilité des politiques et l'automatisation des changements.

Part de marché de la gestion des politiques de sécurité

Le secteur de la gestion des politiques de sécurité est principalement dominé par des entreprises bien établies, notamment :

- Cisco Systems, Inc. (États-Unis)

- McAfee, LLC (États-Unis)

- Palo Alto Networks, Inc. (États-Unis)

- Check Point Software Technologies Ltd. (Israël)

- Fortinet, Inc. (États-Unis)

- FireMon LLC (États-Unis)

- AlgoSec Inc. (États-Unis)

- Juniper Networks, Inc. (États-Unis)

- Tufin Software Technologies Ltd. (Israël)

- Sophos Group plc (Royaume-Uni)

- IBM Corporation (États-Unis)

Dernières évolutions du marché mondial de la gestion des politiques de sécurité

- En avril 2025, Palo Alto Networks a introduit son moteur d'automatisation des politiques amélioré par l'IA au sein de sa suite Prisma Cloud, permettant l'application en temps réel des politiques de sécurité dans les environnements hybrides et multicloud avec un suivi de conformité intégré.

- En mars 2025, Cisco Systems a lancé un kit d'outils de gestion des politiques Zero Trust intégré à Cisco SecureX, conçu pour simplifier la micro-segmentation, les mises à jour des politiques d'accès et la réponse aux incidents dans les cadres Zero Trust.

- En février 2025, AlgoSec a publié une version améliorée de sa solution FireFlow avec une prise en charge avancée des politiques en tant que code, permettant aux équipes DevSecOps d'intégrer directement des politiques de sécurité dans les pipelines CI/CD.

- En janvier 2025, FireMon LLC a annoncé son Cloud Security Operations Center (CloudSOC), un tableau de bord unifié de visualisation et de gouvernance des politiques permettant de gérer simultanément les politiques sur AWS, Azure et GCP.

- En décembre 2024, Fortinet a intégré des politiques de sécurité adaptatives à sa plateforme FortiOS 8.0, permettant une application des politiques contextuelles basée sur le comportement de l'utilisateur, la posture de l'appareil et les renseignements sur les menaces en temps réel.

SKU-

Accédez en ligne au rapport sur le premier cloud mondial de veille économique

- Tableau de bord d'analyse de données interactif

- Tableau de bord d'analyse d'entreprise pour les opportunités à fort potentiel de croissance

- Accès d'analyste de recherche pour la personnalisation et les requêtes

- Analyse de la concurrence avec tableau de bord interactif

- Dernières actualités, mises à jour et analyse des tendances

- Exploitez la puissance de l'analyse comparative pour un suivi complet de la concurrence

Table des matières

1 INTRODUCTION

1.1 OBJECTIVES OF THE STUDY

1.2 MARKET DEFINITION

1.3 OVERVIEW OF GLOBAL SECURITY POLICY MANAGEMENT MARKET

1.4 CURRENCY AND PRICING

1.5 LIMITATION

1.6 MARKETS COVERED

2 MARKET SEGMENTATION

2.1 KEY TAKEAWAYS

2.2 ARRIVING AT THE GLOBAL SECURITY POLICY MANAGEMENT MARKET

2.2.1 VENDOR POSITIONING GRID

2.2.2 TECHNOLOGY LIFE LINE CURVE

2.2.3 MARKET GUIDE

2.2.4 COMPANY POSITIONING GRID

2.2.5 MULTIVARIATE MODELLING

2.2.6 STANDARDS OF MEASUREMENT

2.2.7 TOP TO BOTTOM ANALYSIS

2.2.8 VENDOR SHARE ANALYSIS

2.2.9 DATA POINTS FROM KEY PRIMARY INTERVIEWS

2.2.10 DATA POINTS FROM KEY SECONDARY DATABASES

2.3 GLOBAL SECURITY POLICY MANAGEMENT MARKET: RESEARCH SNAPSHOT

2.4 ASSUMPTIONS

3 MARKET OVERVIEW

3.1 DRIVERS

3.2 RESTRAINTS

3.3 OPPORTUNITIES

3.4 CHALLENGES

4 EXECUTIVE SUMMARY

5 PREMIUM INSIGHTS

5.1 CASE STUDIES

5.2 REGULATORY FRAMEWORK

5.3 TECHNOLOGICAL TRENDS

5.4 PRICING ANALYSIS

5.5 VALUE CHAIN ANALYSIS

6 GLOBAL SECURITY POLICY MANAGEMENT MARKET, BY PRODUCT TYPE

6.1 OVERVIEW

6.2 NETWORK POLICY MANAGEMENT

6.3 CHANGE MANAGEMENT

6.4 COMPLIANCE & AUDITING

6.5 VULNERABILITY ASSESSMENT

7 GLOBAL SECURITY POLICY MANAGEMENT MARKET, BY OFFERING

7.1 OVERVIEW

7.2 SOLUTIONS

7.3 SERVICES

7.3.1 PROFESSIONAL SERVICES

7.3.1.1. CONSULTING

7.3.1.2. IMPLEMENTATION & INTEGRATION

7.3.1.3. SUPPORT & MAINTENANCE

7.3.2 MANAGED SERVICES

8 GLOBAL SECURITY POLICY MANAGEMENT MARKET, BY ORGANIZATION SIZE

8.1 OVERVIEW

8.2 SMALL SCALE ORGANIZATIONS

8.3 MEDIUM SCALE ORGANIZATIONS

8.4 LARGE SCALE ORGANIZATIONS

9 GLOBAL SECURITY POLICY MANAGEMENT MARKET, BY DEPLOYMENT MODE

9.1 OVERVIEW

9.2 ON-PREMISE

9.3 CLOUD

10 GLOBAL SECURITY POLICY MANAGEMENT MARKET, BY END USER

10.1 OVERVIEW

10.2 BFSI

10.2.1 BY PRODUCT TYPE

10.2.1.1. NETWORK POLICY MANAGEMENT

10.2.1.2. CHANGE MANAGEMENT

10.2.1.3. COMPLIANCE & AUDITING

10.2.1.4. VULNERABILITY ASSESSMENT

10.3 IT & TELECOM

10.3.1 BY PRODUCT TYPE

10.3.1.1. NETWORK POLICY MANAGEMENT

10.3.1.2. CHANGE MANAGEMENT

10.3.1.3. COMPLIANCE & AUDITING

10.3.1.4. VULNERABILITY ASSESSMENT

10.4 HEALTHCARE

10.4.1 BY PRODUCT TYPE

10.4.1.1. NETWORK POLICY MANAGEMENT

10.4.1.2. CHANGE MANAGEMENT

10.4.1.3. COMPLIANCE & AUDITING

10.4.1.4. VULNERABILITY ASSESSMENT

10.5 MANUFACTURING

10.5.1 BY PRODUCT TYPE

10.5.1.1. NETWORK POLICY MANAGEMENT

10.5.1.2. CHANGE MANAGEMENT

10.5.1.3. COMPLIANCE & AUDITING

10.5.1.4. VULNERABILITY ASSESSMENT

10.6 ENERGY & UTILITIES

10.6.1 BY PRODUCT TYPE

10.6.1.1. NETWORK POLICY MANAGEMENT

10.6.1.2. CHANGE MANAGEMENT

10.6.1.3. COMPLIANCE & AUDITING

10.6.1.4. VULNERABILITY ASSESSMENT

10.7 GOVERNMENT

10.7.1 BY PRODUCT TYPE

10.7.1.1. NETWORK POLICY MANAGEMENT

10.7.1.2. CHANGE MANAGEMENT

10.7.1.3. COMPLIANCE & AUDITING

10.7.1.4. VULNERABILITY ASSESSMENT

10.8 MANUFACTURING

10.8.1 BY PRODUCT TYPE

10.8.1.1. NETWORK POLICY MANAGEMENT

10.8.1.2. CHANGE MANAGEMENT

10.8.1.3. COMPLIANCE & AUDITING

10.8.1.4. VULNERABILITY ASSESSMENT

10.9 RETAIL

10.9.1 BY PRODUCT TYPE

10.9.1.1. NETWORK POLICY MANAGEMENT

10.9.1.2. CHANGE MANAGEMENT

10.9.1.3. COMPLIANCE & AUDITING

10.9.1.4. VULNERABILITY ASSESSMENT

10.1 OTHERS

10.10.1 BY PRODUCT TYPE

10.10.1.1. NETWORK POLICY MANAGEMENT

10.10.1.2. CHANGE MANAGEMENT

10.10.1.3. COMPLIANCE & AUDITING

10.10.1.4. VULNERABILITY ASSESSMENT

11 GLOBAL SECURITY POLICY MANAGEMENT MARKET, BY REGION

11.1 GLOBAL SECURITY POLICY MANAGEMENT MARKET, (ALL SEGMENTATION PROVIDED ABOVE IS REPRESENTED IN THIS CHAPTER BY COUNTRY)

11.2 NORTH AMERICA

11.2.1 U.S.

11.2.2 CANADA

11.2.3 MEXICO

11.3 EUROPE

11.3.1 GERMANY

11.3.2 FRANCE

11.3.3 U.K.

11.3.4 ITALY

11.3.5 SPAIN

11.3.6 RUSSIA

11.3.7 TURKEY

11.3.8 BELGIUM

11.3.9 NETHERLANDS

11.3.10 SWITZERLAND

11.3.11 REST OF EUROPE

11.4 ASIA PACIFIC

11.4.1 JAPAN

11.4.2 CHINA

11.4.3 SOUTH KOREA

11.4.4 INDIA

11.4.5 AUSTRALIA

11.4.6 SINGAPORE

11.4.7 THAILAND

11.4.8 MALAYSIA

11.4.9 INDONESIA

11.4.10 PHILIPPINES

11.4.11 REST OF ASIA PACIFIC

11.5 SOUTH AMERICA

11.5.1 BRAZIL

11.5.2 ARGENTINA

11.5.3 REST OF SOUTH AMERICA

11.6 MIDDLE EAST AND AFRICA

11.6.1 SOUTH AFRICA

11.6.2 EGYPT

11.6.3 SAUDI ARABIA

11.6.4 U.A.E

11.6.5 ISRAEL

11.6.6 REST OF MIDDLE EAST AND AFRICA

12 GLOBAL SECURITY POLICY MANAGEMENT MARKET,COMPANY LANDSCAPE

12.1 COMPANY SHARE ANALYSIS: GLOBAL

12.2 COMPANY SHARE ANALYSIS: NORTH AMERICA

12.3 COMPANY SHARE ANALYSIS: EUROPE

12.4 COMPANY SHARE ANALYSIS: ASIA-PACIFIC

12.5 MERGERS & ACQUISITIONS

12.6 NEW PRODUCT DEVELOPMENT AND APPROVALS

12.7 EXPANSIONS

12.8 REGULATORY CHANGES

12.9 PARTNERSHIP AND OTHER STRATEGIC DEVELOPMENTS

13 GLOBAL SECURITY POLICY MANAGEMENT MARKET, SWOT AND DBMR ANALYSIS

14 GLOBAL SECURITY POLICY MANAGEMENT MARKET, COMPANY PROFILE

14.1 JUNIPER NETWORKS

14.1.1 COMPANY SNAPSHOT

14.1.2 REVENUE ANALYSIS

14.1.3 GEOGRAPHIC PRESENCE

14.1.4 PRODUCT PORTFOLIO

14.1.5 RECENT DEVELOPMENTS

14.2 SAP

14.2.1 COMPANY SNAPSHOT

14.2.2 REVENUE ANALYSIS

14.2.3 GEOGRAPHIC PRESENCE

14.2.4 PRODUCT PORTFOLIO

14.2.5 RECENT DEVELOPMENTS

14.3 PALO ALTO NETWORKS

14.3.1 COMPANY SNAPSHOT

14.3.2 REVENUE ANALYSIS

14.3.3 GEOGRAPHIC PRESENCE

14.3.4 PRODUCT PORTFOLIO

14.3.5 RECENT DEVELOPMENTS

14.4 CHECK POINT SOFTWARE TECHNOLOGY

14.4.1 COMPANY SNAPSHOT

14.4.2 REVENUE ANALYSIS

14.4.3 GEOGRAPHIC PRESENCE

14.4.4 PRODUCT PORTFOLIO

14.4.5 RECENT DEVELOPMENTS

14.5 MICRO FOCUS CORPORATION

14.5.1 COMPANY SNAPSHOT

14.5.2 REVENUE ANALYSIS

14.5.3 GEOGRAPHIC PRESENCE

14.5.4 PRODUCT PORTFOLIO

14.5.5 RECENT DEVELOPMENTS

14.6 CISCO, INC

14.6.1 COMPANY SNAPSHOT

14.6.2 REVENUE ANALYSIS

14.6.3 GEOGRAPHIC PRESENCE

14.6.4 PRODUCT PORTFOLIO

14.6.5 RECENT DEVELOPMENTS

14.7 IBM CORPORATION

14.7.1 COMPANY SNAPSHOT

14.7.2 REVENUE ANALYSIS

14.7.3 GEOGRAPHIC PRESENCE

14.7.4 PRODUCT PORTFOLIO

14.7.5 RECENT DEVELOPMENTS

14.8 SKYBOX SECURITY

14.8.1 COMPANY SNAPSHOT

14.8.2 REVENUE ANALYSIS

14.8.3 GEOGRAPHIC PRESENCE

14.8.4 PRODUCT PORTFOLIO

14.8.5 RECENT DEVELOPMENTS

14.9 OPAQ NETWORKS

14.9.1 COMPANY SNAPSHOT

14.9.2 REVENUE ANALYSIS

14.9.3 GEOGRAPHIC PRESENCE

14.9.4 PRODUCT PORTFOLIO

14.9.5 RECENT DEVELOPMENTS

14.1 ENTERPRISE INTEGRATION

14.10.1 COMPANY SNAPSHOT

14.10.2 REVENUE ANALYSIS

14.10.3 GEOGRAPHIC PRESENCE

14.10.4 PRODUCT PORTFOLIO

14.10.5 RECENT DEVELOPMENTS

14.11 CONETRIX

14.11.1 COMPANY SNAPSHOT

14.11.2 REVENUE ANALYSIS

14.11.3 GEOGRAPHIC PRESENCE

14.11.4 PRODUCT PORTFOLIO

14.11.5 RECENT DEVELOPMENTS

14.12 ODYSSEY CONSULTANTS

14.12.1 COMPANY SNAPSHOT

14.12.2 REVENUE ANALYSIS

14.12.3 GEOGRAPHIC PRESENCE

14.12.4 PRODUCT PORTFOLIO

14.12.5 RECENT DEVELOPMENTS

14.13 IMANAGE

14.13.1 COMPANY SNAPSHOT

14.13.2 REVENUE ANALYSIS

14.13.3 GEOGRAPHIC PRESENCE

14.13.4 PRODUCT PORTFOLIO

14.13.5 RECENT DEVELOPMENTS

14.14 TUFIN CORPORATION

14.14.1 COMPANY SNAPSHOT

14.14.2 REVENUE ANALYSIS

14.14.3 GEOGRAPHIC PRESENCE

14.14.4 PRODUCT PORTFOLIO

14.14.5 RECENT DEVELOPMENTS

14.15 MCAFEE CORPORATION

14.15.1 COMPANY SNAPSHOT

14.15.2 REVENUE ANALYSIS

14.15.3 GEOGRAPHIC PRESENCE

14.15.4 PRODUCT PORTFOLIO

14.15.5 RECENT DEVELOPMENTS

14.16 ALGOSEC

14.16.1 COMPANY SNAPSHOT

14.16.2 REVENUE ANALYSIS

14.16.3 GEOGRAPHIC PRESENCE

14.16.4 PRODUCT PORTFOLIO

14.16.5 RECENT DEVELOPMENTS

14.17 FIREMON, LLC

14.17.1 COMPANY SNAPSHOT

14.17.2 REVENUE ANALYSIS

14.17.3 GEOGRAPHIC PRESENCE

14.17.4 PRODUCT PORTFOLIO

14.17.5 RECENT DEVELOPMENTS

14.18 ITNS CONSULTING

14.18.1 COMPANY SNAPSHOT

14.18.2 REVENUE ANALYSIS

14.18.3 GEOGRAPHIC PRESENCE

14.18.4 PRODUCT PORTFOLIO

14.18.5 RECENT DEVELOPMENTS

14.19 HELPSYSTEMS

14.19.1 COMPANY SNAPSHOT

14.19.2 REVENUE ANALYSIS

14.19.3 GEOGRAPHIC PRESENCE

14.19.4 PRODUCT PORTFOLIO

14.19.5 RECENT DEVELOPMENTS

14.2 AWS GROUP

14.20.1 COMPANY SNAPSHOT

14.20.2 REVENUE ANALYSIS

14.20.3 GEOGRAPHIC PRESENCE

14.20.4 PRODUCT PORTFOLIO

14.20.5 RECENT DEVELOPMENTS

NOTE: THE COMPANIES PROFILED IS NOT EXHAUSTIVE LIST AND IS AS PER OUR PREVIOUS CLIENT REQUIREMENT. WE PROFILE MORE THAN 100 COMPANIES IN OUR STUDIES AND HENCE THE LIST OF COMPANIES CAN BE MODIFIED OR REPLACED ON REQUEST.

15 CONCLUSION

16 QUESTIONNAIRE

17 RELATED REPORTS

18 ABOUT DATA BRIDGE MARKET RESEARCH

Méthodologie de recherche

La collecte de données et l'analyse de l'année de base sont effectuées à l'aide de modules de collecte de données avec des échantillons de grande taille. L'étape consiste à obtenir des informations sur le marché ou des données connexes via diverses sources et stratégies. Elle comprend l'examen et la planification à l'avance de toutes les données acquises dans le passé. Elle englobe également l'examen des incohérences d'informations observées dans différentes sources d'informations. Les données de marché sont analysées et estimées à l'aide de modèles statistiques et cohérents de marché. De plus, l'analyse des parts de marché et l'analyse des tendances clés sont les principaux facteurs de succès du rapport de marché. Pour en savoir plus, veuillez demander un appel d'analyste ou déposer votre demande.

La méthodologie de recherche clé utilisée par l'équipe de recherche DBMR est la triangulation des données qui implique l'exploration de données, l'analyse de l'impact des variables de données sur le marché et la validation primaire (expert du secteur). Les modèles de données incluent la grille de positionnement des fournisseurs, l'analyse de la chronologie du marché, l'aperçu et le guide du marché, la grille de positionnement des entreprises, l'analyse des brevets, l'analyse des prix, l'analyse des parts de marché des entreprises, les normes de mesure, l'analyse globale par rapport à l'analyse régionale et des parts des fournisseurs. Pour en savoir plus sur la méthodologie de recherche, envoyez une demande pour parler à nos experts du secteur.

Personnalisation disponible

Data Bridge Market Research est un leader de la recherche formative avancée. Nous sommes fiers de fournir à nos clients existants et nouveaux des données et des analyses qui correspondent à leurs objectifs. Le rapport peut être personnalisé pour inclure une analyse des tendances des prix des marques cibles, une compréhension du marché pour d'autres pays (demandez la liste des pays), des données sur les résultats des essais cliniques, une revue de la littérature, une analyse du marché des produits remis à neuf et de la base de produits. L'analyse du marché des concurrents cibles peut être analysée à partir d'une analyse basée sur la technologie jusqu'à des stratégies de portefeuille de marché. Nous pouvons ajouter autant de concurrents que vous le souhaitez, dans le format et le style de données que vous recherchez. Notre équipe d'analystes peut également vous fournir des données sous forme de fichiers Excel bruts, de tableaux croisés dynamiques (Fact book) ou peut vous aider à créer des présentations à partir des ensembles de données disponibles dans le rapport.