Globaler Markt für Zwei-Faktor-Authentifizierung, nach Typ (Einmalkennwort (OTP), Public Key Infrastructure (PKI)), Modell ( Smartcard mit PIN, Einmalkennwort mit PIN, biometrische Technologie mit PIN, Smartcard mit biometrischer Technologie, Sonstige), Technologie (OTP-Authentifikatoren, PKI-Authentifikatoren, physische und logische Zugriffskontrolle, Out-of-Band-Authentifikatoren, Mobile PKI Office Suite), Endbenutzer (Banken und Finanzen, Regierung, Militär und Verteidigung, kommerzielle Sicherheit, Reisen und Einwanderung, Gesundheitswesen, Unterhaltungselektronik, Luft- und Raumfahrt), Land (USA, Kanada, Mexiko, Brasilien, Argentinien, übriges Südamerika, Deutschland, Frankreich, Italien, Großbritannien, Belgien, Spanien, Russland, Türkei, Niederlande, Schweiz, übriges Europa, Japan, China, Indien, Südkorea, Australien, Singapur, Malaysia, Thailand, Indonesien, Philippinen, übriger asiatisch-pazifischer Raum, Vereinigte Arabische Emirate, Saudi-Arabien, Ägypten, Südafrika, Israel, übriger Naher Osten und Afrika) – Branchentrends und Prognose bis 2029

Marktanalyse und Einblicke in den Zwei-Faktor- Authentifizierungsmarkt

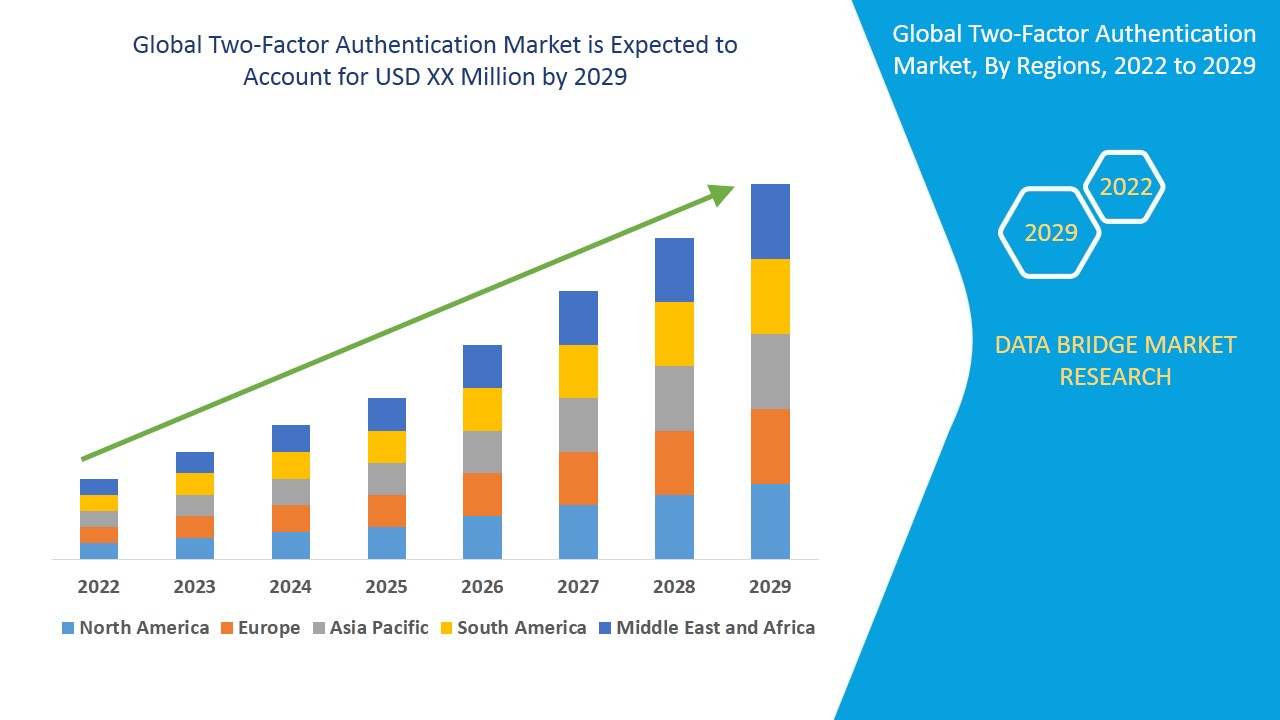

Für den Markt für Zwei-Faktor-Authentifizierung wird im Prognosezeitraum von 2022 bis 2029 ein Marktwachstum erwartet. Data Bridge Market Research analysiert den Markt für Zwei-Faktor-Authentifizierung und geht davon aus, dass er für den Prognosezeitraum von 2022 bis 2029 eine durchschnittliche jährliche Wachstumsrate (CAGR) von 18,45 % aufweisen wird.

Authentifizierung bezeichnet eine analytische Technik, die die Sicherheit von Anmeldeinformationen und den damit verbundenen Ressourcen mithilfe von Einmalkennwörtern, Hardware-Token, Biometrie und anderen Daten gewährleistet. Das Verfahren der Zwei-Faktor-Authentifizierung umfasst in der Regel ein Sicherheitstoken in Form einer SMS oder E-Mail, eine Sprachnachricht und ein Kennwort, das die Anmeldeinformationen schützt.

Faktoren wie die Einführung der Zwei-Faktor-Authentifizierung und die zunehmende Bedrohung durch Sicherheitsverletzungen werden sich als die wichtigsten Wachstumstreiber des Marktes herausstellen. Darüber hinaus werden die steigende Zahl von Online-Transaktionen, die Bereitstellung hoher Sicherheit durch Hardware-Token und die Einführung von 4G/5G-Geräten den Marktwert für den Prognosezeitraum 2022 bis 2029 weiter steigern. Darüber hinaus dürften Faktoren wie die hohe Nachfrage nach Zwei-Faktor-Authentifizierung aufgrund verschiedener nützlicher Funktionen wie Spracherkennung, Iriserkennung , Fingerabdruck und Passwörtern in verschiedenen Segmenten des Gesundheitswesens, der Verteidigung und des öffentlichen Dienstes das Marktwachstum dämpfen. Andererseits wirken sich die hohen Kosten für Hard- und Software hemmend auf den Markt aus. Auch die Anfangsinvestitionen und die fehlende Telekommunikationsinfrastruktur dürften das Gesamtwachstum des Marktes behindern.

Darüber hinaus dürften die zunehmende Verbreitung von Anwendungen im Wohnbereich und technologische Innovationen mit verbesserten Funktionen im Prognosezeitraum neue Möglichkeiten für das Marktwachstum schaffen. Auf der anderen Seite stellt die fehlende Telekommunikationsinfrastruktur eine Herausforderung für den Markt dar.

Dieser Marktbericht zur Zwei-Faktor-Authentifizierung enthält Details zu aktuellen Entwicklungen, Handelsbestimmungen, Import-Export-Analysen, Produktionsanalysen, Wertschöpfungskettenoptimierung, Marktanteilen, dem Einfluss inländischer und lokaler Marktteilnehmer, analysiert Chancen im Hinblick auf neue Umsatzfelder, Änderungen der Marktregulierung, strategische Marktwachstumsanalysen, Marktgröße, Kategoriemarktwachstum, Anwendungsnischen und -dominanz, Produktzulassungen, Produkteinführungen, geografische Expansionen und technologische Innovationen im Markt. Um weitere Informationen zum Markt für Zwei-Faktor-Authentifizierung zu erhalten, wenden Sie sich an Data Bridge Market Research und fordern Sie einen Analystenbericht an . Unser Team unterstützt Sie dabei, fundierte Marktentscheidungen zu treffen und Marktwachstum zu erzielen.

Globaler Marktumfang und Marktgröße für Zwei-Faktor-Authentifizierung

Der Markt für Zwei-Faktor-Authentifizierung ist nach Typ, Modell, Technologie und Endnutzer segmentiert. Das Wachstum der verschiedenen Segmente hilft Ihnen, die verschiedenen Wachstumsfaktoren zu verstehen, die voraussichtlich im Markt vorherrschen werden. So können Sie Strategien entwickeln, um die wichtigsten Anwendungsbereiche und die Unterschiede in Ihrem Zielmarkt zu identifizieren.

- Der Markt für Zwei-Faktor-Authentifizierung wurde nach Typ in Einmalkennwörter (OTP) und Public-Key-Infrastrukturen (PKI) unterteilt.

- Auf der Grundlage des Modells wurde der Markt für Zwei-Faktor-Authentifizierung in Smartcard mit PIN, Einmalkennwort mit PIN, biometrische Technologie mit PIN, Smartcard mit biometrischer Technologie und andere segmentiert.

- Auf der Grundlage der Technologie wurde der Markt für Zwei-Faktor-Authentifizierung in OTP-Authentifikatoren, PKI-Authentifikatoren, physische und logische Zugriffskontrolle, Out-of-Band-Authentifikatoren und mobile PKI-Office-Suite unterteilt.

- Die Zwei-Faktor-Authentifizierung wurde auch auf der Grundlage des Endbenutzers in die Bereiche Bankwesen und Finanzen, Regierung, Militär und Verteidigung, kommerzielle Sicherheit, Reisen und Einwanderung, Gesundheitswesen, Unterhaltungselektronik und Luft- und Raumfahrt segmentiert .

Zwei-Faktor-Authentifizierung Markt – Länderebene Analyse

Der Markt für Zwei-Faktor-Authentifizierung wird analysiert und Informationen zu Marktgröße und Volumen werden wie oben angegeben nach Typ, Modell, Technologie und Endbenutzer bereitgestellt.

Die im Marktbericht zur Zwei-Faktor-Authentifizierung abgedeckten Länder sind die USA, Kanada und Mexiko in Nordamerika, Deutschland, Frankreich, Großbritannien, die Niederlande, die Schweiz, Belgien, Russland, Italien, Spanien, die Türkei, das übrige Europa in Europa, China, Japan, Indien, Südkorea, Singapur, Malaysia, Australien, Thailand, Indonesien, die Philippinen, der übrige asiatisch-pazifische Raum (APAC) in der Region Asien-Pazifik (APAC), Saudi-Arabien, die Vereinigten Arabischen Emirate, Israel, Ägypten, Südafrika, der übrige Nahe Osten und Afrika (MEA) als Teil des Nahen Ostens und Afrikas (MEA), Brasilien, Argentinien und der übrige Südamerika als Teil Südamerikas.

Nordamerika dominiert den Markt für Zwei-Faktor-Authentifizierung aufgrund der Präsenz zahlreicher Dienstanbieter, der Einführung von Sicherheitsmaßnahmen und staatlicher Initiativen zur Sicherheit von Anmeldeinformationen in der Region im Prognosezeitraum. Der asiatisch-pazifische Raum dürfte im Prognosezeitraum aufgrund der zunehmenden Nutzung von „Bring Your Own“-Technologien und des Wachstums der IT-Technologie erhebliche Veränderungen erfahren.

Der Länderteil des Marktberichts zur Zwei-Faktor-Authentifizierung enthält zudem Informationen zu einzelnen marktbeeinflussenden Faktoren und regulatorischen Änderungen im Inland, die sich auf aktuelle und zukünftige Markttrends auswirken. Datenpunkte wie Verbrauchsmengen, Produktionsstandorte und -mengen, Import-Export-Analysen, Preistrendanalysen, Rohstoffkosten sowie Analysen der nachgelagerten und vorgelagerten Wertschöpfungsketten sind einige der wichtigsten Anhaltspunkte für die Prognose des Marktszenarios für einzelne Länder. Auch die Präsenz und Verfügbarkeit globaler Marken und die damit verbundenen Herausforderungen aufgrund starker oder geringer Konkurrenz durch lokale und inländische Marken sowie die Auswirkungen inländischer Zölle und Handelsrouten werden bei der Prognoseanalyse der Länderdaten berücksichtigt.

Wettbewerbsumfeld und Zwei-Faktor-Authentifizierung Marktanteilsanalyse

Die Wettbewerbslandschaft des Marktes für Zwei-Faktor-Authentifizierung bietet detaillierte Informationen zu den einzelnen Wettbewerbern. Zu den Details gehören Unternehmensübersicht, Finanzdaten, Umsatz, Marktpotenzial, Investitionen in Forschung und Entwicklung, neue Marktinitiativen, globale Präsenz, Produktionsstandorte und -anlagen, Produktionskapazitäten, Stärken und Schwächen des Unternehmens, Produkteinführung, Produktbreite und -umfang sowie Anwendungsdominanz. Die oben genannten Datenpunkte beziehen sich ausschließlich auf den Fokus der Unternehmen im Markt für Zwei-Faktor-Authentifizierung.

Zu den wichtigsten Akteuren im Marktbericht zur Zwei-Faktor-Authentifizierung zählen unter anderem Thales Group, Fujitsu, Suprema., OneSpan, NEC Corporation, Broadcom, RSA., IBM, HID Global Corporation, Google LLC, Dell Inc., Amazon Web Services, Inc., Entrust Corporation, HID Global Corporation, ASSA ABLOY, RSA Security LLC, SUPREMA., Crossmatch, Censornet, IDEMIA, ZKTECO CO., LTD., Watchdata Co., Ltd., SecurEnvoy Ltd., Entrust Corporation, 3M, IDEMIA, Yubico, SecurStar, SecurEnvoy Ltd und SecureAuth Corporation.

SKU-

Erhalten Sie Online-Zugriff auf den Bericht zur weltweit ersten Market Intelligence Cloud

- Interaktives Datenanalyse-Dashboard

- Unternehmensanalyse-Dashboard für Chancen mit hohem Wachstumspotenzial

- Zugriff für Research-Analysten für Anpassungen und Abfragen

- Konkurrenzanalyse mit interaktivem Dashboard

- Aktuelle Nachrichten, Updates und Trendanalyse

- Nutzen Sie die Leistungsfähigkeit der Benchmark-Analyse für eine umfassende Konkurrenzverfolgung

Inhaltsverzeichnis

1 INTRODUCTION

1.1 OBJECTIVES OF THE STUDY

1.2 MARKET DEFINITION

1.3 OVERVIEW OF GLOBAL TWO-FACTOR AUTHENTICATION MARKET

1.4 CURRENCY AND PRICING

1.5 LIMITATION

1.6 MARKETS COVERED

2 MARKET SEGMENTATION

2.1 KEY TAKEAWAYS

2.2 ARRIVING AT THE GLOBAL TWO-FACTOR AUTHENTICATION MARKETSIZE

2.2.1 VENDOR POSITIONING GRID

2.2.2 TECHNOLOGY LIFE LINE CURVE

2.2.3 MULTIVARIATE MODELLING

2.2.4 TOP TO BOTTOM ANALYSIS

2.2.5 STANDARDS OF MEASUREMENT

2.2.6 VENDOR SHARE ANALYSIS

2.2.7 DATA POINTS FROM KEY PRIMARY INTERVIEWS

2.2.8 DATA POINTS FROM KEY SECONDARY DATABASES

2.3 GLOBAL TWO-FACTOR AUTHENTICATION MARKET: RESEARCH SNAPSHOT

2.4 ASSUMPTIONS

3 MARKET OVERVIEW

3.1 DRIVERS

3.2 RESTRAINTS

3.3 OPPORTUNITIES

3.4 CHALLENGES

4 EXECUTIVE SUMMARY

5 PREMIUM INSIGHTS

5.1.1 VALUE CHAIN ANALYSIS

5.1.2 REGULATORY LANDSCAPE

5.1.3 REGULATORY COMPLIANCES

5.1.3.1. CRIMINAL JUSTICE INFORMATION SYSTEM (CJIS) SECURITY POLICY

5.1.3.2. PAYMENT CARD INDUSTRY (PCI) DATA SECURITY STANDARD

5.1.3.3. FFIEC AUTHENTICATION IN AN INTERNET BANKING ENVIRONMENT GUIDANCE

5.1.3.4. FAIR AND ACCURATE CREDIT TRANSACTION ACT (FACTA)

5.1.3.5. IDENTITY THEFT RED FLAGS

5.1.3.6. HEALTH INSURANCE PORTABILITY AND ACCOUNTABILITY ACT (HIPPA)

5.1.3.7. SARBANES–OXLEY ACT (SOX)

5.1.3.8. GRAMM–LEACH–BLILEY ACT

5.1.4 NEW INDUSTRY TRENDS

5.1.4.1. OUT-OF-BAND AUTHENTICATION

5.1.4.2. BUILT-IN FINGERPRINT READERS

5.1.4.3. BAKED-IN AUTHENTICATION

6 INDUSTRY INSIGHTS

7 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY TYPE

7.1 OVERVIEW

7.2 ONE TIME PASSWORD

7.3 PUBLIC KEY INFRASTRUCTURE

8 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY MODEL

8.1 OVERVIEW

8.2 SMART CARD WITH PIN

8.3 ONE TIME PASSWORD WITH PIN

8.4 BIOMETRIC TECHNOLOGY WITH PIN

8.5 SMART CARD WITH BIOMETRIC TECHNOLOGY

8.6 OTHERS

9 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY TECHNOLOGY

9.1 OVERVIEW

9.2 OTP AUTHENTICATORS

9.3 PKI AUTHENTICATORS

9.4 PHYSICAL AND LOGICAL ACCESS CONTROL

9.5 OUT-OF-BAND AUTHENTICATORS

9.6 MOBILE PKI OFFICE SUITE

10 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY METHODS

10.1 OVERVIEW

10.2 KNOWLEDGE FACTORS

10.3 POSSESSION FACTORS

10.4 INHERENCE FACTORS

11 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY SERVICES

11.1 OVERVIEW

11.2 COMPLAINCE MANAGEMENT

11.3 SUBSCRIPTION KEYS MANAGEMENT

11.4 MANAGED PUBLICS KEY INFRASTRUCTURE (PKI)

11.5 REPORTING

11.6 OTHERS

12 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY TOKENIZATION TYPE

12.1 OVERVIEW

12.2 TOKEN-BASED AUTHENTICATION

12.3 TOKENLESS AUTHENTICATION

13 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY END USER

13.1 OVERVIEW

13.2 BANKING AND FINANCE

13.2.1 SMART CARD WITH PIN

13.2.2 ONE TIME PASSWORD WITH PIN

13.2.3 BIOMETRIC TECHNOLOGY WITH PIN

13.2.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.2.5 OTHERS

13.3 IT AND TELECOMMUNICATION

13.3.1 SMART CARD WITH PIN

13.3.2 ONE TIME PASSWORD WITH PIN

13.3.3 BIOMETRIC TECHNOLOGY WITH PIN

13.3.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.3.5 OTHERS

13.4 E COMMERCE

13.4.1 SMART CARD WITH PIN

13.4.2 ONE TIME PASSWORD WITH PIN

13.4.3 BIOMETRIC TECHNOLOGY WITH PIN

13.4.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.4.5 OTHERS

13.5 MEDIA AND ENTERTAINMENT

13.5.1 SMART CARD WITH PIN

13.5.2 ONE TIME PASSWORD WITH PIN

13.5.3 BIOMETRIC TECHNOLOGY WITH PIN

13.5.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.5.5 OTHERS

13.6 HOSPITALITY

13.6.1 SMART CARD WITH PIN

13.6.2 ONE TIME PASSWORD WITH PIN

13.6.3 BIOMETRIC TECHNOLOGY WITH PIN

13.6.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.6.5 OTHERS

13.7 GAMING

13.7.1 SMART CARD WITH PIN

13.7.2 ONE TIME PASSWORD WITH PIN

13.7.3 BIOMETRIC TECHNOLOGY WITH PIN

13.7.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.7.5 OTHERS

13.8 EDUCATION

13.8.1 SMART CARD WITH PIN

13.8.2 ONE TIME PASSWORD WITH PIN

13.8.3 BIOMETRIC TECHNOLOGY WITH PIN

13.8.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.8.5 OTHERS

13.9 MANUFACTURING

13.9.1 SMART CARD WITH PIN

13.9.2 ONE TIME PASSWORD WITH PIN

13.9.3 BIOMETRIC TECHNOLOGY WITH PIN

13.9.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.9.5 OTHERS

13.1 GOVERNMENT AND DEFENCE

13.10.1 SMART CARD WITH PIN

13.10.2 ONE TIME PASSWORD WITH PIN

13.10.3 BIOMETRIC TECHNOLOGY WITH PIN

13.10.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.10.5 OTHERS

13.11 MILITARY & DEFENSE

13.11.1 SMART CARD WITH PIN

13.11.2 ONE TIME PASSWORD WITH PIN

13.11.3 BIOMETRIC TECHNOLOGY WITH PIN

13.11.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.11.5 OTHERS

13.12 COMMERCIAL SECURITY

13.12.1 SMART CARD WITH PIN

13.12.2 ONE TIME PASSWORD WITH PIN

13.12.3 BIOMETRIC TECHNOLOGY WITH PIN

13.12.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.12.5 OTHERS

13.13 TRAVEL & IMMIGRATION

13.13.1 SMART CARD WITH PIN

13.13.2 ONE TIME PASSWORD WITH PIN

13.13.3 BIOMETRIC TECHNOLOGY WITH PIN

13.13.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.13.5 OTHERS

13.14 HEALTHCARE

13.14.1 SMART CARD WITH PIN

13.14.2 ONE TIME PASSWORD WITH PIN

13.14.3 BIOMETRIC TECHNOLOGY WITH PIN

13.14.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.14.5 OTHERS

13.15 CONSUMER ELECTRONICS

13.15.1 SMART CARD WITH PIN

13.15.2 ONE TIME PASSWORD WITH PIN

13.15.3 BIOMETRIC TECHNOLOGY WITH PIN

13.15.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.15.5 OTHERS

13.16 AEROSPACE

13.16.1 SMART CARD WITH PIN

13.16.2 ONE TIME PASSWORD WITH PIN

13.16.3 BIOMETRIC TECHNOLOGY WITH PIN

13.16.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.16.5 OTHERS

13.17 OTHERS

14 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY REGION

GLOBAL TWO-FACTOR AUTHENTICATION MARKET, (ALL SEGMENTATION PROVIDED ABOVE IS REPRESENTED IN THIS CHAPTER BY COUNTRY)

14.1 NORTH AMERICA

14.1.1 U.S.

14.1.2 CANADA

14.1.3 MEXICO

14.2 EUROPE

14.2.1 GERMANY

14.2.2 FRANCE

14.2.3 U.K.

14.2.4 ITALY

14.2.5 SPAIN

14.2.6 RUSSIA

14.2.7 TURKEY

14.2.8 BELGIUM

14.2.9 NETHERLANDS

14.2.10 SWITZERLAND

14.2.11 REST OF EUROPE

14.3 ASIA-PACIFIC

14.3.1 JAPAN

14.3.2 CHINA

14.3.3 SOUTH KOREA

14.3.4 INDIA

14.3.5 AUSTRALIA

14.3.6 SINGAPORE

14.3.7 THAILAND

14.3.8 MALAYSIA

14.3.9 INDONESIA

14.3.10 PHILIPPINES

14.3.11 REST OF ASIA-PACIFIC

14.4 LATIN AMERICA

14.4.1 BRAZIL

14.4.2 ARGENTINA

14.4.3 COLOMBIA

14.4.4 CHILE

14.4.5 PERU

14.4.6 ECUADOR

14.4.7 GUATEMALA

14.4.8 PANAMA

14.4.9 PARAGUAY

14.4.10 BOLIVIA

14.4.11 REST OF SOUTH AMERICA

14.5 MIDDLE EAST AND AFRICA

14.5.1 SOUTH AFRICA

14.5.2 UAE

14.5.3 EGYPT

14.5.4 ISRAEL

14.5.5 SAUDI ARABIA

14.5.6 REST OF MIDDLE EAST AND AFRICA

14.6 KEY PRIMARY INSIGHTS: BY MAJOR COUNTRIES

15 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, COMPANY LANDSCAPE

15.1 COMPANY SHARE ANALYSIS: GLOBAL

15.2 COMPANY SHARE ANALYSIS: NORTH AMERICA

15.3 COMPANY SHARE ANALYSIS: EUROPE

15.4 COMPANY SHARE ANALYSIS: ASIA-PACIFIC

15.5 MERGERS & ACQUISITIONS

15.6 NEW PRODUCT DEVELOPMENT & APPROVALS

15.7 EXPANSIONS

15.8 REGULATORY CHANGES

15.9 PARTNERSHIP AND OTHER STRATEGIC DEVELOPMENTS

16 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, COMPANY PROFILE

16.1 GEMALTO NV

16.1.1 COMPANY OVERVIEW

16.1.2 COMPANY SNAPSHOT

16.1.3 REVENUE ANALYSIS

16.1.4 PRODUCT PORTFOLIO

16.1.5 RECENT DEVELOPMENTS

16.2 FUJITSU LTD

16.2.1 COMPANY OVERVIEW

16.2.2 COMPANY SNAPSHOT

16.2.3 REVENUE ANALYSIS

16.2.4 PRODUCT PORTFOLIO

16.2.5 RECENT DEVELOPMENTS

16.3 SUPREMA INC.

16.3.1 COMPANY OVERVIEW

16.3.2 COMPANY SNAPSHOT

16.3.3 REVENUE ANALYSIS

16.3.4 PRODUCT PORTFOLIO

16.3.5 RECENT DEVELOPMENTS

16.4 ONESPAN INC.

16.4.1 COMPANY OVERVIEW

16.4.2 COMPANY SNAPSHOT

16.4.3 REVENUE ANALYSIS

16.4.4 PRODUCT PORTFOLIO

16.4.5 RECENT DEVELOPMENTS

16.5 NEC CORPORATION

16.5.1 COMPANY OVERVIEW

16.5.2 COMPANY SNAPSHOT

16.5.3 REVENUE ANALYSIS

16.5.4 PRODUCT PORTFOLIO

16.5.5 RECENT DEVELOPMENTS

16.6 SYMANTEC CORPORATION

16.6.1 COMPANY OVERVIEW

16.6.2 COMPANY SNAPSHOT

16.6.3 REVENUE ANALYSIS

16.6.4 PRODUCT PORTFOLIO

16.6.5 RECENT DEVELOPMENTS

16.7 RSA SECURITY LLC

16.7.1 COMPANY OVERVIEW

16.7.2 COMPANY SNAPSHOT

16.7.3 REVENUE ANALYSIS

16.7.4 PRODUCT PORTFOLIO

16.7.5 RECENT DEVELOPMENTS

16.8 IDEMIA

16.8.1 COMPANY OVERVIEW

16.8.2 COMPANY SNAPSHOT

16.8.3 REVENUE ANALYSIS

16.8.4 PRODUCT PORTFOLIO

16.8.5 RECENT DEVELOPMENTS

16.9 `

16.1 HID GLOBAL CORPORATION

16.10.1 COMPANY OVERVIEW

16.10.2 COMPANY SNAPSHOT

16.10.3 REVENUE ANALYSIS

16.10.4 PRODUCT PORTFOLIO

16.10.5 RECENT DEVELOPMENTS

16.11 CA INC.

16.11.1 COMPANY OVERVIEW

16.11.2 COMPANY SNAPSHOT

16.11.3 REVENUE ANALYSIS

16.11.4 PRODUCT PORTFOLIO

16.11.5 RECENT DEVELOPMENTS

16.12 GOOGLE LLC

16.12.1 COMPANY OVERVIEW

16.12.2 COMPANY SNAPSHOT

16.12.3 REVENUE ANALYSIS

16.12.4 PRODUCT PORTFOLIO

16.12.5 RECENT DEVELOPMENTS

16.13 SAFRAN

16.13.1 COMPANY OVERVIEW

16.13.2 COMPANY SNAPSHOT

16.13.3 REVENUE ANALYSIS

16.13.4 PRODUCT PORTFOLIO

16.13.5 RECENT DEVELOPMENTS

16.14 NEC CORPORATION

16.14.1 COMPANY OVERVIEW

16.14.2 COMPANY SNAPSHOT

16.14.3 REVENUE ANALYSIS

16.14.4 PRODUCT PORTFOLIO

16.14.5 RECENT DEVELOPMENTS

16.15 RSA SECURITY LLC

16.15.1 COMPANY OVERVIEW

16.15.2 COMPANY SNAPSHOT

16.15.3 REVENUE ANALYSIS

16.15.4 PRODUCT PORTFOLIO

16.15.5 RECENT DEVELOPMENTS

16.16 HID GLOBAL CORPORATION

16.16.1 COMPANY OVERVIEW

16.16.2 COMPANY SNAPSHOT

16.16.3 REVENUE ANALYSIS

16.16.4 PRODUCT PORTFOLIO

16.16.5 RECENT DEVELOPMENTS

16.17 ASSA ABLOY AB

16.17.1 COMPANY OVERVIEW

16.17.2 COMPANY SNAPSHOT

16.17.3 REVENUE ANALYSIS

16.17.4 PRODUCT PORTFOLIO

16.17.5 RECENT DEVELOPMENTS

16.18 3M

16.18.1 COMPANY OVERVIEW

16.18.2 COMPANY SNAPSHOT

16.18.3 REVENUE ANALYSIS

16.18.4 PRODUCT PORTFOLIO

16.18.5 RECENT DEVELOPMENTS

16.19 CA TECHNOLOGIES

16.19.1 COMPANY OVERVIEW

16.19.2 COMPANY SNAPSHOT

16.19.3 REVENUE ANALYSIS

16.19.4 PRODUCT PORTFOLIO

16.19.5 RECENT DEVELOPMENTS

16.2 FUJITSU

16.20.1 COMPANY OVERVIEW

16.20.2 COMPANY SNAPSHOT

16.20.3 REVENUE ANALYSIS

16.20.4 PRODUCT PORTFOLIO

16.20.5 RECENT DEVELOPMENTS

16.21 VASCO DATA SECURITY INTERNATIONAL, INC.

16.21.1 COMPANY OVERVIEW

16.21.2 COMPANY SNAPSHOT

16.21.3 REVENUE ANALYSIS

16.21.4 PRODUCT PORTFOLIO

16.21.5 RECENT DEVELOPMENTS

16.22 SUPREMA INC.

16.22.1 COMPANY OVERVIEW

16.22.2 COMPANY SNAPSHOT

16.22.3 REVENUE ANALYSIS

16.22.4 PRODUCT PORTFOLIO

16.22.5 RECENT DEVELOPMENTS

16.23 CROSSMATCH

16.23.1 COMPANY OVERVIEW

16.23.2 COMPANY SNAPSHOT

16.23.3 REVENUE ANALYSIS

16.23.4 PRODUCT PORTFOLIO

16.23.5 RECENT DEVELOPMENTS

16.24 APERSONA, INC.

16.24.1 COMPANY OVERVIEW

16.24.2 COMPANY SNAPSHOT

16.24.3 REVENUE ANALYSIS

16.24.4 PRODUCT PORTFOLIO

16.24.5 RECENT DEVELOPMENTS

16.25 BIOMIO

16.25.1 COMPANY OVERVIEW

16.25.2 COMPANY SNAPSHOT

16.25.3 REVENUE ANALYSIS

16.25.4 PRODUCT PORTFOLIO

16.25.5 RECENT DEVELOPMENTS

16.26 IOVATION INC.

16.26.1 COMPANY OVERVIEW

16.26.2 COMPANY SNAPSHOT

16.26.3 REVENUE ANALYSIS

16.26.4 PRODUCT PORTFOLIO

16.26.5 RECENT DEVELOPMENTS

16.27 ZK SOFTWARE

16.27.1 COMPANY OVERVIEW

16.27.2 COMPANY SNAPSHOT

16.27.3 REVENUE ANALYSIS

16.27.4 PRODUCT PORTFOLIO

16.27.5 RECENT DEVELOPMENTS

*NOTE: THE COMPANIES PROFILED IS NOT EXHAUSTIVE LIST AND IS AS PER OUR PREVIOUS CLIENT REQUIREMENT. WE PROFILE MORE THAN 100 COMPANIES IN OUR STUDY AND HENCE THE LIST OF COMPANIES CAN BE MODIFIED OR REPLACED ON REQUEST

17 RELATED REPORTS

18 QUESTIONNAIRE

19 ABOUT DATA BRIDGE MARKET RESEARCH

Forschungsmethodik

Die Datenerfassung und Basisjahresanalyse werden mithilfe von Datenerfassungsmodulen mit großen Stichprobengrößen durchgeführt. Die Phase umfasst das Erhalten von Marktinformationen oder verwandten Daten aus verschiedenen Quellen und Strategien. Sie umfasst die Prüfung und Planung aller aus der Vergangenheit im Voraus erfassten Daten. Sie umfasst auch die Prüfung von Informationsinkonsistenzen, die in verschiedenen Informationsquellen auftreten. Die Marktdaten werden mithilfe von marktstatistischen und kohärenten Modellen analysiert und geschätzt. Darüber hinaus sind Marktanteilsanalyse und Schlüsseltrendanalyse die wichtigsten Erfolgsfaktoren im Marktbericht. Um mehr zu erfahren, fordern Sie bitte einen Analystenanruf an oder geben Sie Ihre Anfrage ein.

Die wichtigste Forschungsmethodik, die vom DBMR-Forschungsteam verwendet wird, ist die Datentriangulation, die Data Mining, die Analyse der Auswirkungen von Datenvariablen auf den Markt und die primäre (Branchenexperten-)Validierung umfasst. Zu den Datenmodellen gehören ein Lieferantenpositionierungsraster, eine Marktzeitlinienanalyse, ein Marktüberblick und -leitfaden, ein Firmenpositionierungsraster, eine Patentanalyse, eine Preisanalyse, eine Firmenmarktanteilsanalyse, Messstandards, eine globale versus eine regionale und Lieferantenanteilsanalyse. Um mehr über die Forschungsmethodik zu erfahren, senden Sie eine Anfrage an unsere Branchenexperten.

Anpassung möglich

Data Bridge Market Research ist ein führendes Unternehmen in der fortgeschrittenen formativen Forschung. Wir sind stolz darauf, unseren bestehenden und neuen Kunden Daten und Analysen zu bieten, die zu ihren Zielen passen. Der Bericht kann angepasst werden, um Preistrendanalysen von Zielmarken, Marktverständnis für zusätzliche Länder (fordern Sie die Länderliste an), Daten zu klinischen Studienergebnissen, Literaturübersicht, Analysen des Marktes für aufgearbeitete Produkte und Produktbasis einzuschließen. Marktanalysen von Zielkonkurrenten können von technologiebasierten Analysen bis hin zu Marktportfoliostrategien analysiert werden. Wir können so viele Wettbewerber hinzufügen, wie Sie Daten in dem von Ihnen gewünschten Format und Datenstil benötigen. Unser Analystenteam kann Ihnen auch Daten in groben Excel-Rohdateien und Pivot-Tabellen (Fact Book) bereitstellen oder Sie bei der Erstellung von Präsentationen aus den im Bericht verfügbaren Datensätzen unterstützen.