Marché mondial de l'authentification à deux facteurs, par type (mot de passe à usage unique (OTP), infrastructure à clés publiques (PKI)), modèle ( carte à puce avec code PIN, mot de passe à usage unique avec code PIN, technologie biométrique avec code PIN, carte à puce avec technologie biométrique, autres), technologie (authentificateurs OTP, authentificateurs PKI, contrôle d'accès physique et logique, authentificateurs hors bande, suite bureautique PKI mobile), utilisateur final (banque et finance, administration publique, défense, sécurité commerciale, voyages et immigration, santé, électronique grand public, aérospatiale), pays (États-Unis, Canada, Mexique, Brésil, Argentine, reste de l'Amérique du Sud, Allemagne, France, Italie, Royaume-Uni, Belgique, Espagne, Russie, Turquie, Pays-Bas, Suisse, reste de l'Europe, Japon, Chine, Inde, Corée du Sud, Australie, Singapour, Malaisie, Thaïlande, Indonésie, Philippines, reste de l'Asie-Pacifique, Émirats arabes unis, Arabie saoudite, Égypte, Afrique du Sud, Israël, reste du Moyen-Orient et de l'Afrique) - Tendances et prévisions du secteur jusqu'en 2029

Analyse du marché et perspectives du marché de l'authentification à deux facteurs

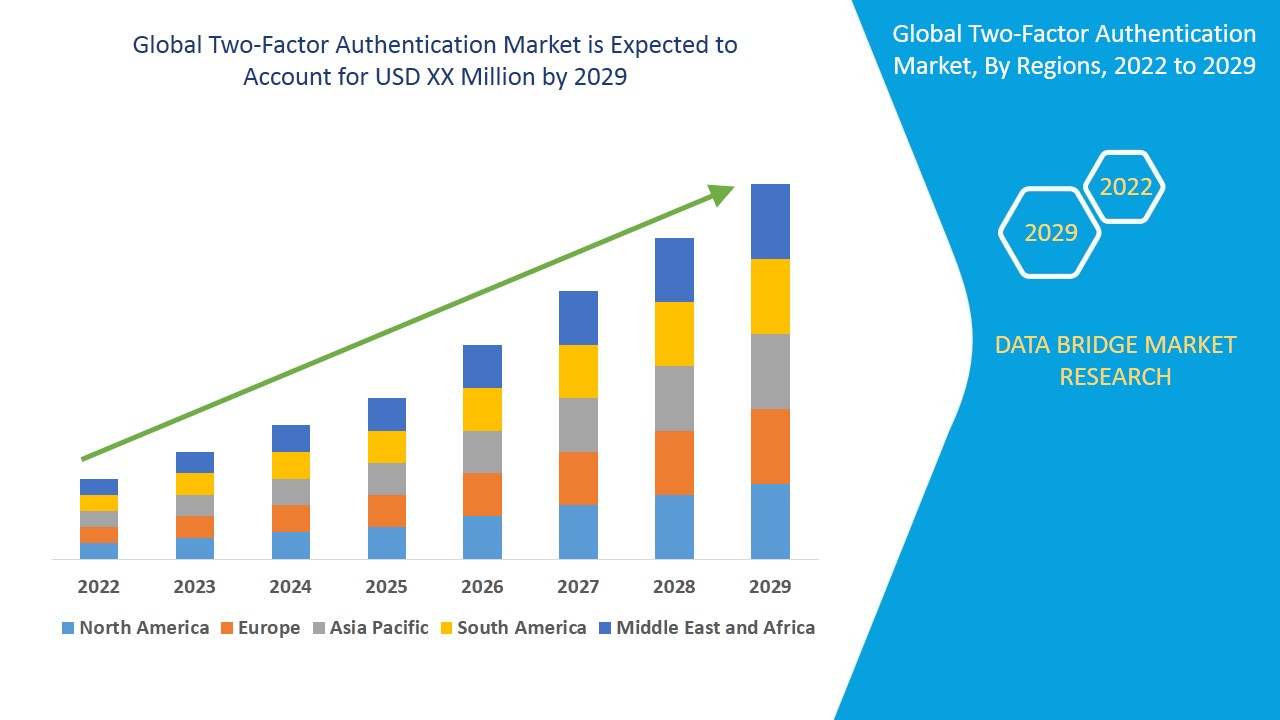

Le marché de l'authentification à deux facteurs devrait connaître une croissance du marché au cours de la période de prévision de 2022 à 2029. Data Bridge Market Research analyse le marché de l'authentification à deux facteurs pour afficher un TCAC de 18,45 % pour la période de prévision de 2022 à 2029.

L'authentification désigne une technique analytique qui garantit la sécurité des identifiants et des ressources associées à l'aide de mots de passe à usage unique, de jetons matériels, de données biométriques , etc. La procédure d'authentification à deux facteurs comprend généralement un jeton de sécurité par SMS ou e-mail, une voix et un mot de passe pour sécuriser les identifiants.

Des facteurs tels que l'adoption de l'authentification à deux facteurs et la hausse des menaces de failles de sécurité apparaîtront comme les principaux moteurs de la croissance du marché. De plus, l'augmentation du nombre de transactions en ligne, la sécurité renforcée offerte par les jetons matériels et l'émergence des appareils 4G/5G aggraveront encore la valeur du marché pour la période de prévision 2022-2029. De plus, la forte demande d'authentification à deux facteurs, due à ses nombreuses fonctionnalités avantageuses telles que la reconnaissance vocale, la reconnaissance de l'iris , les empreintes digitales et les mots de passe dans divers secteurs de la santé, de la défense et des administrations publiques, devrait freiner la croissance du marché. En revanche, les coûts élevés associés au matériel et aux logiciels constituent un frein pour le marché. De plus, l'investissement initial et le manque d'infrastructures de télécommunications devraient également freiner la croissance globale du marché.

Par ailleurs, la pénétration croissante des applications résidentielles et les innovations technologiques offrant des capacités améliorées devraient créer de nouvelles opportunités de croissance pour le marché au cours de la période de prévision. En revanche, le manque d'infrastructures de télécommunications représente un défi pour le marché.

Ce rapport sur le marché de l'authentification à deux facteurs détaille les développements récents, la réglementation commerciale, l'analyse des importations et des exportations, l'analyse de la production, l'optimisation de la chaîne de valeur, la part de marché, l'impact des acteurs nationaux et locaux, l'analyse des opportunités de revenus émergents, l'évolution de la réglementation, l'analyse stratégique de la croissance du marché, la taille du marché, la croissance des catégories, les niches d'application et la domination, les homologations et les lancements de produits, les expansions géographiques et les innovations technologiques. Pour plus d'informations sur le marché de l'authentification à deux facteurs, contactez Data Bridge Market Research pour obtenir un briefing d'analyste . Notre équipe vous aidera à prendre une décision éclairée et à stimuler votre croissance.

Portée et taille du marché mondial de l'authentification à deux facteurs

Le marché de l'authentification à deux facteurs est segmenté selon le type, le modèle, la technologie et l'utilisateur final. La croissance des différents segments vous permet d'acquérir une connaissance approfondie des facteurs de croissance attendus sur le marché et d'élaborer différentes stratégies pour identifier les principaux domaines d'application et vous démarquer sur votre marché cible.

- Le marché de l’authentification à deux facteurs, basé sur le type, a été segmenté en mot de passe à usage unique (OTP) et infrastructure à clé publique (PKI).

- Sur la base du modèle, le marché de l'authentification à deux facteurs a été segmenté en carte à puce avec code PIN, mot de passe à usage unique avec code PIN, technologie biométrique avec code PIN, carte à puce avec technologie biométrique et autres.

- Sur la base de la technologie, le marché de l'authentification à deux facteurs a été segmenté en authentificateurs OTP, authentificateurs PKI, contrôle d'accès physique et logique, authentificateurs hors bande et suite bureautique PKI mobile.

- L'authentification à deux facteurs a également été segmentée en fonction de l'utilisateur final dans les secteurs bancaire et financier, gouvernemental, militaire et de défense, de sécurité commerciale, de voyages et d'immigration, de soins de santé, d'électronique grand public et d'aérospatiale .

Analyse du marché de l'authentification à deux facteurs par pays

Le marché de l'authentification à deux facteurs est analysé et la taille du marché, les informations sur le volume sont fournies par type, modèle, technologie et utilisateur final comme référencé ci-dessus.

Les pays couverts dans le rapport sur le marché de l'authentification à deux facteurs sont les États-Unis, le Canada et le Mexique en Amérique du Nord, l'Allemagne, la France, le Royaume-Uni, les Pays-Bas, la Suisse, la Belgique, la Russie, l'Italie, l'Espagne, la Turquie, le reste de l'Europe en Europe, la Chine, le Japon, l'Inde, la Corée du Sud, Singapour, la Malaisie, l'Australie, la Thaïlande, l'Indonésie, les Philippines, le reste de l'Asie-Pacifique (APAC) en Asie-Pacifique (APAC), l'Arabie saoudite, les Émirats arabes unis, Israël, l'Égypte, l'Afrique du Sud, le reste du Moyen-Orient et de l'Afrique (MEA) en tant que partie du Moyen-Orient et de l'Afrique (MEA), le Brésil, l'Argentine et le reste de l'Amérique du Sud en tant que partie de l'Amérique du Sud.

L'Amérique du Nord domine le marché de l'authentification à deux facteurs grâce à la présence de nombreux fournisseurs de services, à l'adoption de mesures de sécurité et aux initiatives gouvernementales en matière de sécurité des identifiants au cours de la période de prévision. La région Asie-Pacifique devrait connaître une croissance significative au cours de la période de prévision en raison de l'adoption croissante de la technologie « apportez votre propre technologie » et du développement des technologies de l'information.

La section pays du rapport sur le marché de l'authentification à deux facteurs présente également les facteurs d'impact et les évolutions réglementaires nationales qui influencent les tendances actuelles et futures du marché. Des données telles que les volumes de consommation, les sites et volumes de production, l'analyse des importations et exportations, l'analyse des tendances de prix, le coût des matières premières et l'analyse de la chaîne de valeur en aval et en amont sont quelques-uns des principaux indicateurs utilisés pour prévoir le marché pour chaque pays. Par ailleurs, la présence et la disponibilité des marques mondiales, ainsi que les défis auxquels elles sont confrontées en raison de la forte ou de la faible concurrence des marques locales et nationales, l'impact des tarifs douaniers nationaux et les routes commerciales, sont pris en compte lors de l'analyse prévisionnelle des données nationales.

Analyse du paysage concurrentiel et des parts de marché de l'authentification à deux facteurs

Le paysage concurrentiel du marché de l'authentification à deux facteurs est détaillé par concurrent. Il comprend une présentation de l'entreprise, ses données financières, son chiffre d'affaires, son potentiel commercial, ses investissements en recherche et développement, ses nouvelles initiatives, sa présence mondiale, ses sites et installations de production, ses capacités de production, ses forces et faiblesses, le lancement de nouveaux produits, leur ampleur et leur portée, ainsi que la prédominance de ses applications. Les données ci-dessus concernent uniquement les activités des entreprises sur le marché de l'authentification à deux facteurs.

Français Certains des principaux acteurs opérant dans le rapport sur le marché de l'authentification à deux facteurs sont Thales Group, Fujitsu, Suprema., OneSpan, NEC Corporation, Broadcom, RSA., IBM, HID Global Corporation, Google LLC, Dell Inc., Amazon Web Services, Inc., Entrust Corporation, HID Global Corporation, ASSA ABLOY, RSA Security LLC, SUPREMA., Crossmatch, Censornet, IDEMIA, ZKTECO CO., LTD., Watchdata Co., Ltd., SecurEnvoy Ltd., Entrust Corporation, 3M, IDEMIA, Yubico, SecurStar, SecurEnvoy Ltd et SecureAuth Corporation, entre autres.

SKU-

Accédez en ligne au rapport sur le premier cloud mondial de veille économique

- Tableau de bord d'analyse de données interactif

- Tableau de bord d'analyse d'entreprise pour les opportunités à fort potentiel de croissance

- Accès d'analyste de recherche pour la personnalisation et les requêtes

- Analyse de la concurrence avec tableau de bord interactif

- Dernières actualités, mises à jour et analyse des tendances

- Exploitez la puissance de l'analyse comparative pour un suivi complet de la concurrence

Table des matières

1 INTRODUCTION

1.1 OBJECTIVES OF THE STUDY

1.2 MARKET DEFINITION

1.3 OVERVIEW OF GLOBAL TWO-FACTOR AUTHENTICATION MARKET

1.4 CURRENCY AND PRICING

1.5 LIMITATION

1.6 MARKETS COVERED

2 MARKET SEGMENTATION

2.1 KEY TAKEAWAYS

2.2 ARRIVING AT THE GLOBAL TWO-FACTOR AUTHENTICATION MARKETSIZE

2.2.1 VENDOR POSITIONING GRID

2.2.2 TECHNOLOGY LIFE LINE CURVE

2.2.3 MULTIVARIATE MODELLING

2.2.4 TOP TO BOTTOM ANALYSIS

2.2.5 STANDARDS OF MEASUREMENT

2.2.6 VENDOR SHARE ANALYSIS

2.2.7 DATA POINTS FROM KEY PRIMARY INTERVIEWS

2.2.8 DATA POINTS FROM KEY SECONDARY DATABASES

2.3 GLOBAL TWO-FACTOR AUTHENTICATION MARKET: RESEARCH SNAPSHOT

2.4 ASSUMPTIONS

3 MARKET OVERVIEW

3.1 DRIVERS

3.2 RESTRAINTS

3.3 OPPORTUNITIES

3.4 CHALLENGES

4 EXECUTIVE SUMMARY

5 PREMIUM INSIGHTS

5.1.1 VALUE CHAIN ANALYSIS

5.1.2 REGULATORY LANDSCAPE

5.1.3 REGULATORY COMPLIANCES

5.1.3.1. CRIMINAL JUSTICE INFORMATION SYSTEM (CJIS) SECURITY POLICY

5.1.3.2. PAYMENT CARD INDUSTRY (PCI) DATA SECURITY STANDARD

5.1.3.3. FFIEC AUTHENTICATION IN AN INTERNET BANKING ENVIRONMENT GUIDANCE

5.1.3.4. FAIR AND ACCURATE CREDIT TRANSACTION ACT (FACTA)

5.1.3.5. IDENTITY THEFT RED FLAGS

5.1.3.6. HEALTH INSURANCE PORTABILITY AND ACCOUNTABILITY ACT (HIPPA)

5.1.3.7. SARBANES–OXLEY ACT (SOX)

5.1.3.8. GRAMM–LEACH–BLILEY ACT

5.1.4 NEW INDUSTRY TRENDS

5.1.4.1. OUT-OF-BAND AUTHENTICATION

5.1.4.2. BUILT-IN FINGERPRINT READERS

5.1.4.3. BAKED-IN AUTHENTICATION

6 INDUSTRY INSIGHTS

7 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY TYPE

7.1 OVERVIEW

7.2 ONE TIME PASSWORD

7.3 PUBLIC KEY INFRASTRUCTURE

8 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY MODEL

8.1 OVERVIEW

8.2 SMART CARD WITH PIN

8.3 ONE TIME PASSWORD WITH PIN

8.4 BIOMETRIC TECHNOLOGY WITH PIN

8.5 SMART CARD WITH BIOMETRIC TECHNOLOGY

8.6 OTHERS

9 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY TECHNOLOGY

9.1 OVERVIEW

9.2 OTP AUTHENTICATORS

9.3 PKI AUTHENTICATORS

9.4 PHYSICAL AND LOGICAL ACCESS CONTROL

9.5 OUT-OF-BAND AUTHENTICATORS

9.6 MOBILE PKI OFFICE SUITE

10 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY METHODS

10.1 OVERVIEW

10.2 KNOWLEDGE FACTORS

10.3 POSSESSION FACTORS

10.4 INHERENCE FACTORS

11 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY SERVICES

11.1 OVERVIEW

11.2 COMPLAINCE MANAGEMENT

11.3 SUBSCRIPTION KEYS MANAGEMENT

11.4 MANAGED PUBLICS KEY INFRASTRUCTURE (PKI)

11.5 REPORTING

11.6 OTHERS

12 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY TOKENIZATION TYPE

12.1 OVERVIEW

12.2 TOKEN-BASED AUTHENTICATION

12.3 TOKENLESS AUTHENTICATION

13 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY END USER

13.1 OVERVIEW

13.2 BANKING AND FINANCE

13.2.1 SMART CARD WITH PIN

13.2.2 ONE TIME PASSWORD WITH PIN

13.2.3 BIOMETRIC TECHNOLOGY WITH PIN

13.2.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.2.5 OTHERS

13.3 IT AND TELECOMMUNICATION

13.3.1 SMART CARD WITH PIN

13.3.2 ONE TIME PASSWORD WITH PIN

13.3.3 BIOMETRIC TECHNOLOGY WITH PIN

13.3.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.3.5 OTHERS

13.4 E COMMERCE

13.4.1 SMART CARD WITH PIN

13.4.2 ONE TIME PASSWORD WITH PIN

13.4.3 BIOMETRIC TECHNOLOGY WITH PIN

13.4.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.4.5 OTHERS

13.5 MEDIA AND ENTERTAINMENT

13.5.1 SMART CARD WITH PIN

13.5.2 ONE TIME PASSWORD WITH PIN

13.5.3 BIOMETRIC TECHNOLOGY WITH PIN

13.5.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.5.5 OTHERS

13.6 HOSPITALITY

13.6.1 SMART CARD WITH PIN

13.6.2 ONE TIME PASSWORD WITH PIN

13.6.3 BIOMETRIC TECHNOLOGY WITH PIN

13.6.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.6.5 OTHERS

13.7 GAMING

13.7.1 SMART CARD WITH PIN

13.7.2 ONE TIME PASSWORD WITH PIN

13.7.3 BIOMETRIC TECHNOLOGY WITH PIN

13.7.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.7.5 OTHERS

13.8 EDUCATION

13.8.1 SMART CARD WITH PIN

13.8.2 ONE TIME PASSWORD WITH PIN

13.8.3 BIOMETRIC TECHNOLOGY WITH PIN

13.8.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.8.5 OTHERS

13.9 MANUFACTURING

13.9.1 SMART CARD WITH PIN

13.9.2 ONE TIME PASSWORD WITH PIN

13.9.3 BIOMETRIC TECHNOLOGY WITH PIN

13.9.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.9.5 OTHERS

13.1 GOVERNMENT AND DEFENCE

13.10.1 SMART CARD WITH PIN

13.10.2 ONE TIME PASSWORD WITH PIN

13.10.3 BIOMETRIC TECHNOLOGY WITH PIN

13.10.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.10.5 OTHERS

13.11 MILITARY & DEFENSE

13.11.1 SMART CARD WITH PIN

13.11.2 ONE TIME PASSWORD WITH PIN

13.11.3 BIOMETRIC TECHNOLOGY WITH PIN

13.11.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.11.5 OTHERS

13.12 COMMERCIAL SECURITY

13.12.1 SMART CARD WITH PIN

13.12.2 ONE TIME PASSWORD WITH PIN

13.12.3 BIOMETRIC TECHNOLOGY WITH PIN

13.12.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.12.5 OTHERS

13.13 TRAVEL & IMMIGRATION

13.13.1 SMART CARD WITH PIN

13.13.2 ONE TIME PASSWORD WITH PIN

13.13.3 BIOMETRIC TECHNOLOGY WITH PIN

13.13.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.13.5 OTHERS

13.14 HEALTHCARE

13.14.1 SMART CARD WITH PIN

13.14.2 ONE TIME PASSWORD WITH PIN

13.14.3 BIOMETRIC TECHNOLOGY WITH PIN

13.14.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.14.5 OTHERS

13.15 CONSUMER ELECTRONICS

13.15.1 SMART CARD WITH PIN

13.15.2 ONE TIME PASSWORD WITH PIN

13.15.3 BIOMETRIC TECHNOLOGY WITH PIN

13.15.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.15.5 OTHERS

13.16 AEROSPACE

13.16.1 SMART CARD WITH PIN

13.16.2 ONE TIME PASSWORD WITH PIN

13.16.3 BIOMETRIC TECHNOLOGY WITH PIN

13.16.4 SMART CARD WITH BIOMETRIC TECHNOLOGY

13.16.5 OTHERS

13.17 OTHERS

14 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, BY REGION

GLOBAL TWO-FACTOR AUTHENTICATION MARKET, (ALL SEGMENTATION PROVIDED ABOVE IS REPRESENTED IN THIS CHAPTER BY COUNTRY)

14.1 NORTH AMERICA

14.1.1 U.S.

14.1.2 CANADA

14.1.3 MEXICO

14.2 EUROPE

14.2.1 GERMANY

14.2.2 FRANCE

14.2.3 U.K.

14.2.4 ITALY

14.2.5 SPAIN

14.2.6 RUSSIA

14.2.7 TURKEY

14.2.8 BELGIUM

14.2.9 NETHERLANDS

14.2.10 SWITZERLAND

14.2.11 REST OF EUROPE

14.3 ASIA-PACIFIC

14.3.1 JAPAN

14.3.2 CHINA

14.3.3 SOUTH KOREA

14.3.4 INDIA

14.3.5 AUSTRALIA

14.3.6 SINGAPORE

14.3.7 THAILAND

14.3.8 MALAYSIA

14.3.9 INDONESIA

14.3.10 PHILIPPINES

14.3.11 REST OF ASIA-PACIFIC

14.4 LATIN AMERICA

14.4.1 BRAZIL

14.4.2 ARGENTINA

14.4.3 COLOMBIA

14.4.4 CHILE

14.4.5 PERU

14.4.6 ECUADOR

14.4.7 GUATEMALA

14.4.8 PANAMA

14.4.9 PARAGUAY

14.4.10 BOLIVIA

14.4.11 REST OF SOUTH AMERICA

14.5 MIDDLE EAST AND AFRICA

14.5.1 SOUTH AFRICA

14.5.2 UAE

14.5.3 EGYPT

14.5.4 ISRAEL

14.5.5 SAUDI ARABIA

14.5.6 REST OF MIDDLE EAST AND AFRICA

14.6 KEY PRIMARY INSIGHTS: BY MAJOR COUNTRIES

15 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, COMPANY LANDSCAPE

15.1 COMPANY SHARE ANALYSIS: GLOBAL

15.2 COMPANY SHARE ANALYSIS: NORTH AMERICA

15.3 COMPANY SHARE ANALYSIS: EUROPE

15.4 COMPANY SHARE ANALYSIS: ASIA-PACIFIC

15.5 MERGERS & ACQUISITIONS

15.6 NEW PRODUCT DEVELOPMENT & APPROVALS

15.7 EXPANSIONS

15.8 REGULATORY CHANGES

15.9 PARTNERSHIP AND OTHER STRATEGIC DEVELOPMENTS

16 GLOBAL TWO-FACTOR AUTHENTICATION MARKET, COMPANY PROFILE

16.1 GEMALTO NV

16.1.1 COMPANY OVERVIEW

16.1.2 COMPANY SNAPSHOT

16.1.3 REVENUE ANALYSIS

16.1.4 PRODUCT PORTFOLIO

16.1.5 RECENT DEVELOPMENTS

16.2 FUJITSU LTD

16.2.1 COMPANY OVERVIEW

16.2.2 COMPANY SNAPSHOT

16.2.3 REVENUE ANALYSIS

16.2.4 PRODUCT PORTFOLIO

16.2.5 RECENT DEVELOPMENTS

16.3 SUPREMA INC.

16.3.1 COMPANY OVERVIEW

16.3.2 COMPANY SNAPSHOT

16.3.3 REVENUE ANALYSIS

16.3.4 PRODUCT PORTFOLIO

16.3.5 RECENT DEVELOPMENTS

16.4 ONESPAN INC.

16.4.1 COMPANY OVERVIEW

16.4.2 COMPANY SNAPSHOT

16.4.3 REVENUE ANALYSIS

16.4.4 PRODUCT PORTFOLIO

16.4.5 RECENT DEVELOPMENTS

16.5 NEC CORPORATION

16.5.1 COMPANY OVERVIEW

16.5.2 COMPANY SNAPSHOT

16.5.3 REVENUE ANALYSIS

16.5.4 PRODUCT PORTFOLIO

16.5.5 RECENT DEVELOPMENTS

16.6 SYMANTEC CORPORATION

16.6.1 COMPANY OVERVIEW

16.6.2 COMPANY SNAPSHOT

16.6.3 REVENUE ANALYSIS

16.6.4 PRODUCT PORTFOLIO

16.6.5 RECENT DEVELOPMENTS

16.7 RSA SECURITY LLC

16.7.1 COMPANY OVERVIEW

16.7.2 COMPANY SNAPSHOT

16.7.3 REVENUE ANALYSIS

16.7.4 PRODUCT PORTFOLIO

16.7.5 RECENT DEVELOPMENTS

16.8 IDEMIA

16.8.1 COMPANY OVERVIEW

16.8.2 COMPANY SNAPSHOT

16.8.3 REVENUE ANALYSIS

16.8.4 PRODUCT PORTFOLIO

16.8.5 RECENT DEVELOPMENTS

16.9 `

16.1 HID GLOBAL CORPORATION

16.10.1 COMPANY OVERVIEW

16.10.2 COMPANY SNAPSHOT

16.10.3 REVENUE ANALYSIS

16.10.4 PRODUCT PORTFOLIO

16.10.5 RECENT DEVELOPMENTS

16.11 CA INC.

16.11.1 COMPANY OVERVIEW

16.11.2 COMPANY SNAPSHOT

16.11.3 REVENUE ANALYSIS

16.11.4 PRODUCT PORTFOLIO

16.11.5 RECENT DEVELOPMENTS

16.12 GOOGLE LLC

16.12.1 COMPANY OVERVIEW

16.12.2 COMPANY SNAPSHOT

16.12.3 REVENUE ANALYSIS

16.12.4 PRODUCT PORTFOLIO

16.12.5 RECENT DEVELOPMENTS

16.13 SAFRAN

16.13.1 COMPANY OVERVIEW

16.13.2 COMPANY SNAPSHOT

16.13.3 REVENUE ANALYSIS

16.13.4 PRODUCT PORTFOLIO

16.13.5 RECENT DEVELOPMENTS

16.14 NEC CORPORATION

16.14.1 COMPANY OVERVIEW

16.14.2 COMPANY SNAPSHOT

16.14.3 REVENUE ANALYSIS

16.14.4 PRODUCT PORTFOLIO

16.14.5 RECENT DEVELOPMENTS

16.15 RSA SECURITY LLC

16.15.1 COMPANY OVERVIEW

16.15.2 COMPANY SNAPSHOT

16.15.3 REVENUE ANALYSIS

16.15.4 PRODUCT PORTFOLIO

16.15.5 RECENT DEVELOPMENTS

16.16 HID GLOBAL CORPORATION

16.16.1 COMPANY OVERVIEW

16.16.2 COMPANY SNAPSHOT

16.16.3 REVENUE ANALYSIS

16.16.4 PRODUCT PORTFOLIO

16.16.5 RECENT DEVELOPMENTS

16.17 ASSA ABLOY AB

16.17.1 COMPANY OVERVIEW

16.17.2 COMPANY SNAPSHOT

16.17.3 REVENUE ANALYSIS

16.17.4 PRODUCT PORTFOLIO

16.17.5 RECENT DEVELOPMENTS

16.18 3M

16.18.1 COMPANY OVERVIEW

16.18.2 COMPANY SNAPSHOT

16.18.3 REVENUE ANALYSIS

16.18.4 PRODUCT PORTFOLIO

16.18.5 RECENT DEVELOPMENTS

16.19 CA TECHNOLOGIES

16.19.1 COMPANY OVERVIEW

16.19.2 COMPANY SNAPSHOT

16.19.3 REVENUE ANALYSIS

16.19.4 PRODUCT PORTFOLIO

16.19.5 RECENT DEVELOPMENTS

16.2 FUJITSU

16.20.1 COMPANY OVERVIEW

16.20.2 COMPANY SNAPSHOT

16.20.3 REVENUE ANALYSIS

16.20.4 PRODUCT PORTFOLIO

16.20.5 RECENT DEVELOPMENTS

16.21 VASCO DATA SECURITY INTERNATIONAL, INC.

16.21.1 COMPANY OVERVIEW

16.21.2 COMPANY SNAPSHOT

16.21.3 REVENUE ANALYSIS

16.21.4 PRODUCT PORTFOLIO

16.21.5 RECENT DEVELOPMENTS

16.22 SUPREMA INC.

16.22.1 COMPANY OVERVIEW

16.22.2 COMPANY SNAPSHOT

16.22.3 REVENUE ANALYSIS

16.22.4 PRODUCT PORTFOLIO

16.22.5 RECENT DEVELOPMENTS

16.23 CROSSMATCH

16.23.1 COMPANY OVERVIEW

16.23.2 COMPANY SNAPSHOT

16.23.3 REVENUE ANALYSIS

16.23.4 PRODUCT PORTFOLIO

16.23.5 RECENT DEVELOPMENTS

16.24 APERSONA, INC.

16.24.1 COMPANY OVERVIEW

16.24.2 COMPANY SNAPSHOT

16.24.3 REVENUE ANALYSIS

16.24.4 PRODUCT PORTFOLIO

16.24.5 RECENT DEVELOPMENTS

16.25 BIOMIO

16.25.1 COMPANY OVERVIEW

16.25.2 COMPANY SNAPSHOT

16.25.3 REVENUE ANALYSIS

16.25.4 PRODUCT PORTFOLIO

16.25.5 RECENT DEVELOPMENTS

16.26 IOVATION INC.

16.26.1 COMPANY OVERVIEW

16.26.2 COMPANY SNAPSHOT

16.26.3 REVENUE ANALYSIS

16.26.4 PRODUCT PORTFOLIO

16.26.5 RECENT DEVELOPMENTS

16.27 ZK SOFTWARE

16.27.1 COMPANY OVERVIEW

16.27.2 COMPANY SNAPSHOT

16.27.3 REVENUE ANALYSIS

16.27.4 PRODUCT PORTFOLIO

16.27.5 RECENT DEVELOPMENTS

*NOTE: THE COMPANIES PROFILED IS NOT EXHAUSTIVE LIST AND IS AS PER OUR PREVIOUS CLIENT REQUIREMENT. WE PROFILE MORE THAN 100 COMPANIES IN OUR STUDY AND HENCE THE LIST OF COMPANIES CAN BE MODIFIED OR REPLACED ON REQUEST

17 RELATED REPORTS

18 QUESTIONNAIRE

19 ABOUT DATA BRIDGE MARKET RESEARCH

Méthodologie de recherche

La collecte de données et l'analyse de l'année de base sont effectuées à l'aide de modules de collecte de données avec des échantillons de grande taille. L'étape consiste à obtenir des informations sur le marché ou des données connexes via diverses sources et stratégies. Elle comprend l'examen et la planification à l'avance de toutes les données acquises dans le passé. Elle englobe également l'examen des incohérences d'informations observées dans différentes sources d'informations. Les données de marché sont analysées et estimées à l'aide de modèles statistiques et cohérents de marché. De plus, l'analyse des parts de marché et l'analyse des tendances clés sont les principaux facteurs de succès du rapport de marché. Pour en savoir plus, veuillez demander un appel d'analyste ou déposer votre demande.

La méthodologie de recherche clé utilisée par l'équipe de recherche DBMR est la triangulation des données qui implique l'exploration de données, l'analyse de l'impact des variables de données sur le marché et la validation primaire (expert du secteur). Les modèles de données incluent la grille de positionnement des fournisseurs, l'analyse de la chronologie du marché, l'aperçu et le guide du marché, la grille de positionnement des entreprises, l'analyse des brevets, l'analyse des prix, l'analyse des parts de marché des entreprises, les normes de mesure, l'analyse globale par rapport à l'analyse régionale et des parts des fournisseurs. Pour en savoir plus sur la méthodologie de recherche, envoyez une demande pour parler à nos experts du secteur.

Personnalisation disponible

Data Bridge Market Research est un leader de la recherche formative avancée. Nous sommes fiers de fournir à nos clients existants et nouveaux des données et des analyses qui correspondent à leurs objectifs. Le rapport peut être personnalisé pour inclure une analyse des tendances des prix des marques cibles, une compréhension du marché pour d'autres pays (demandez la liste des pays), des données sur les résultats des essais cliniques, une revue de la littérature, une analyse du marché des produits remis à neuf et de la base de produits. L'analyse du marché des concurrents cibles peut être analysée à partir d'une analyse basée sur la technologie jusqu'à des stratégies de portefeuille de marché. Nous pouvons ajouter autant de concurrents que vous le souhaitez, dans le format et le style de données que vous recherchez. Notre équipe d'analystes peut également vous fournir des données sous forme de fichiers Excel bruts, de tableaux croisés dynamiques (Fact book) ou peut vous aider à créer des présentations à partir des ensembles de données disponibles dans le rapport.